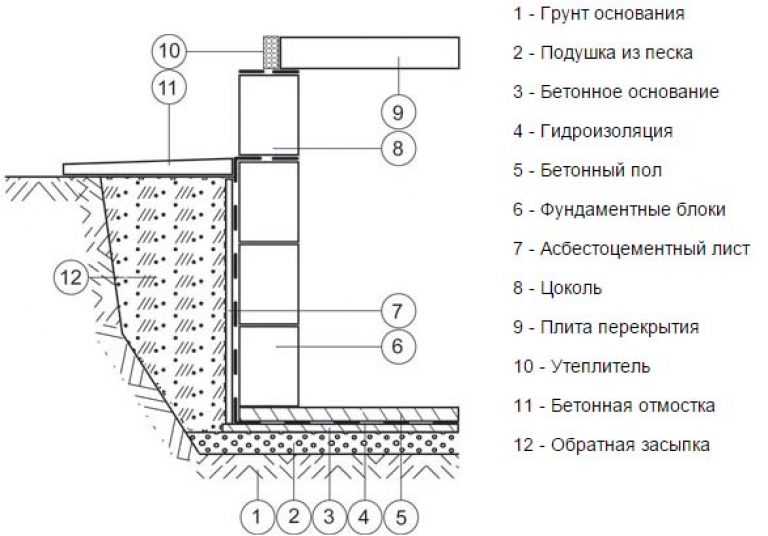

как выглядит в разрезе, элементы гидроизоляции

Каждый узел ленточного фундамента влияет на степень надежности итоговой постройки. При обустройстве основания важно уделить внимание и гидроизоляции.

Содержание

- Определение ленточного фундамента

- Ленточный фундамент в разрезе

- Описание узлов гидроизоляции фундамента

- Защитные материалы

- Важные узлы ленточного фундамента

- Узел опоры фундамента на грунт

- Армирование

- Узел опоры пола первого этажа на фундамент

- Продухи

Определение ленточного фундамента

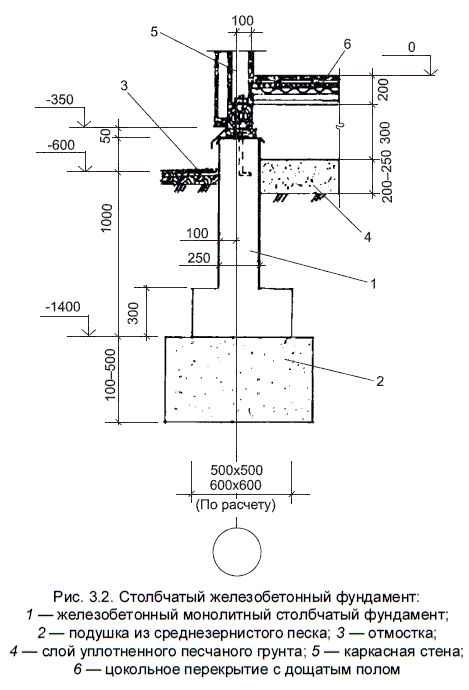

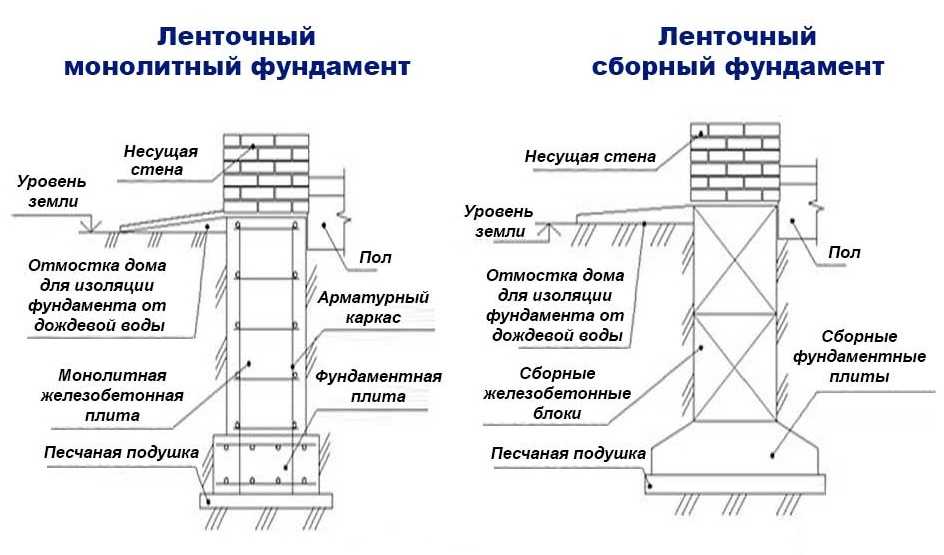

Ленточное основаниеДанный тип фундамента имеет форму замкнутой конфигурации (ленты) из железобетона. Она выполняет функцию передачи нагрузки от стен помещения почве. На сторонах основания возводятся стены постройки. Применяют такой фундамент чаще в индивидуальном частном строительстве, нежели в промышленном. Если сравнивать с плитными основаниями, материальных и трудовых ресурсов уходит намного меньше, что обусловливает популярность железобетонных лент в дачном секторе. Это одна из наименее дорогостоящих разновидностей фундамента. На нем можно возводить здания, имеющие подвал или цокольный этаж.

Это одна из наименее дорогостоящих разновидностей фундамента. На нем можно возводить здания, имеющие подвал или цокольный этаж.

Такое основание подходит только для устойчивых непучинистых грунтов. В случае с «проблемными» почвами лучше предпочесть сваи или плиту.

Ленточный фундамент в разрезе

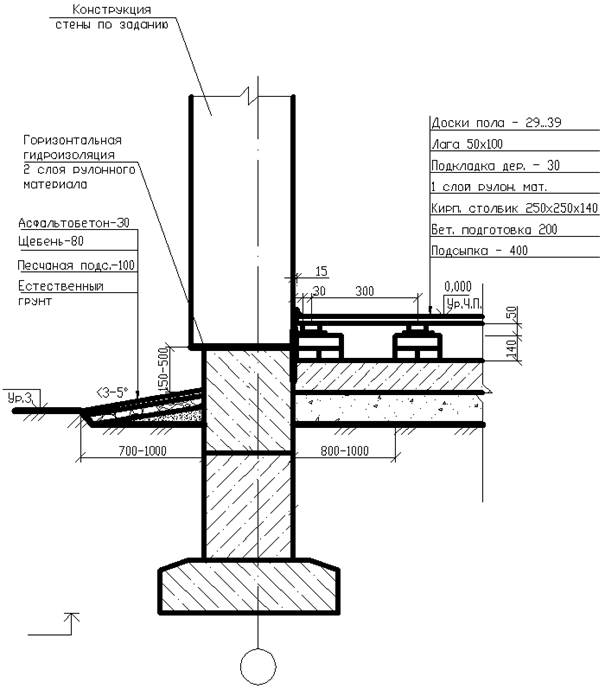

Ленточный фундамент в разрезеНа ленте можно построить хозяйственную постройку небольшого размера, деревянный, каменный или кирпичный дом. Во втором случае основание создается на прослойке из песка и гравия, покрытой гидроизоляционным материалом, чтобы насыпь не размывалась грунтовыми водами). Если строится сарай или баня, подушку можно не использовать. Заранее нужно подготовить чертежи с описаниями.

Разрез фундамента определяется его строением. Содержит армированные бетонные секции, обложенные гидроизоляционным слоем. Над уровнем грунта располагается отмостка, предназначенная для предохранения ленты от воздействия влаги. Расширенная часть, находящаяся на насыпной подушке – подошва основания.

Каждый узел фундамента несет важную функциональную нагрузку. Пренебрежение теми или иными компонентами отрицательно скажется на эксплуатационных характеристиках.

На вид ленточного фундамента в разрезе влияет и уровень заглубления. Если он небольшой (0,5-0,7 м), основание сможет выдержать лишь легкую постройку. Для строительства кирпичного дома оно не годится. В этом случае заглубление должно быть на 0,3 м ниже точки промерзания почвы.

Если основание решено делать монолитным, каркас из арматуры вяжут непосредственно на объекте и затем заливают бетонной смесью. Такая конструкция отличается прочностью, но долго застывает. Этот вид проще всего сделать своими силами.

Бывают основания, состоящие из отдельных блоков железобетона промышленного производства. Монтируется такой фундамент быстро, но прочность конструкции ниже, чем у цельных вариантов. Кроме того, процесс потребует найма рабочих и аренды специального оборудования.

Описание узлов гидроизоляции фундамента

Горизонтальная и вертикальная гидроизоляцияПеред обустройством основания нужно проанализировать особенности почвы, в частности, грунтовых вод и других источников жидкости. Иногда влага поступает в грунт из фильтрационных вод. Избыточное содержание жидкости в близлежащих участках земли постепенно разрушает основание. Чтобы предотвратить это, нужно правильно организовать защиту. Для этого может использоваться дренажная система, уводящая воды от постройки. Также необходим гидроизоляционный фундаментный узел, защищающий толщу основания от попадания влаги. Проводится обкладывание слоями специальных материалов.

Иногда влага поступает в грунт из фильтрационных вод. Избыточное содержание жидкости в близлежащих участках земли постепенно разрушает основание. Чтобы предотвратить это, нужно правильно организовать защиту. Для этого может использоваться дренажная система, уводящая воды от постройки. Также необходим гидроизоляционный фундаментный узел, защищающий толщу основания от попадания влаги. Проводится обкладывание слоями специальных материалов.

Распространенный вариант – окрасочные составы. Щебенку, пропитанную битумом (слой в 10 см) выравнивают раствором цемента марки 100. Затем поверхность грунтуют и наносят окрасочную изоляцию вида 1-5. Прежде чем укладывать конструкцию, делается цементная стяжка из того же раствора. Используют для изоляции и асфальтовые составы. В этом случае щебенку грунтуют битумом.

Защитные материалы

Узел гидроизоляции фундамента может быть выполнен из разных материалов. Их выкладывают на защищаемую поверхность послойно в 2-4 приема. Примерами могут быть:

- окрасочная изоляция с применением материала вида 1-5;

- оклеечная прослойка 7 либо 8 типа;

- литая с сырьем типа 4.

Иногда практикуется комбинация разных видов материалов. Например, на загрунтованную щебенку с битумной пропиткой наносят асфальтную изоляцию типа 5. Затем на стяжку (3 см) и затирку (1 см) из цемента помещают материал для армирования (стеклоткань). Сверху наносится окрасочная изоляция 2 вида.

Литая Окрасочная ОклеечнаяВажные узлы ленточного фундамента

Арматурный каркасЭкономия на основных узлах легко обернется снижением эксплуатационных качеств. Стены могут начать трескаться, в подвале появятся плесневые грибки. Чтобы этого не допустить, нужно ответственно подойти к обустройству узлов.

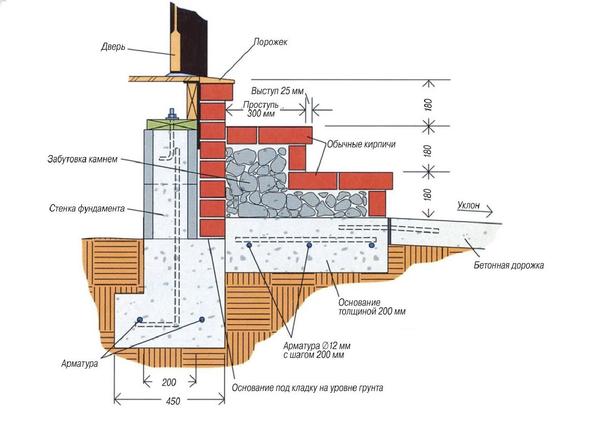

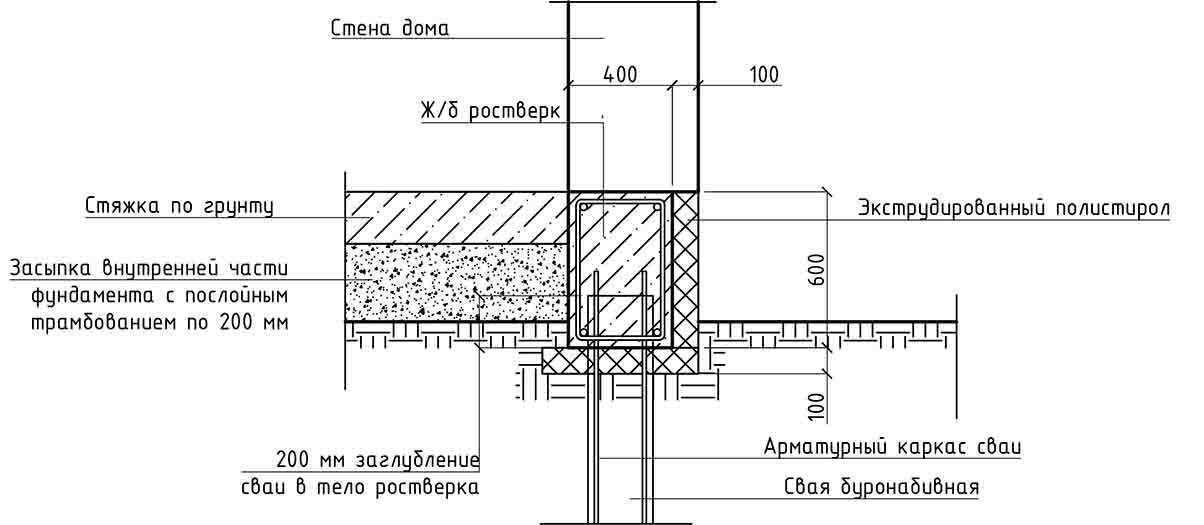

Узел опоры фундамента на грунт

Это расширяющаяся книзу подошва сваи в свайно-ленточном фундаменте. Она должна иметь достаточную площадь, для определения которой нужно знать несущую способность почвы. На 1 см² должен давить вес, равный половине этого параметра. У суглинистой почвы с повышенной влажностью несущая способность равна 1500 г/см², так что при возведении на ней постройки нужно обеспечить такую площадь подошвы, чтобы на см² давило не более 750 г.

Армирование

Важно правильно рассчитать, сколько ребристой арматуры потребуется закупить для фундамента. Недостаточное ее количество потенциально опасно и делает основание ненадежным. Также нерационально тратить много средств на избыточную арматуру.

Узел опоры пола первого этажа на фундамент

Продухи в ленточном фундаментеДаже если при строительстве используется обратная засыпка, пол должен опираться в первую очередь на фундамент. В противном случае по прошествии нескольких лет эксплуатации он может потрескаться или просесть. Это связано с движениями подсыпки, создающими усадку.

Продухи

Когда конструкция подразумевает вентилируемый подпол, еще до обустройства основания нужно сделать достаточное число продухов. Расстояние между ними должно быть равно 2,5 м. Если не позаботиться о продухах вовремя, последующее их устройство потребует значительных ресурсов.

Узлы фундаментов

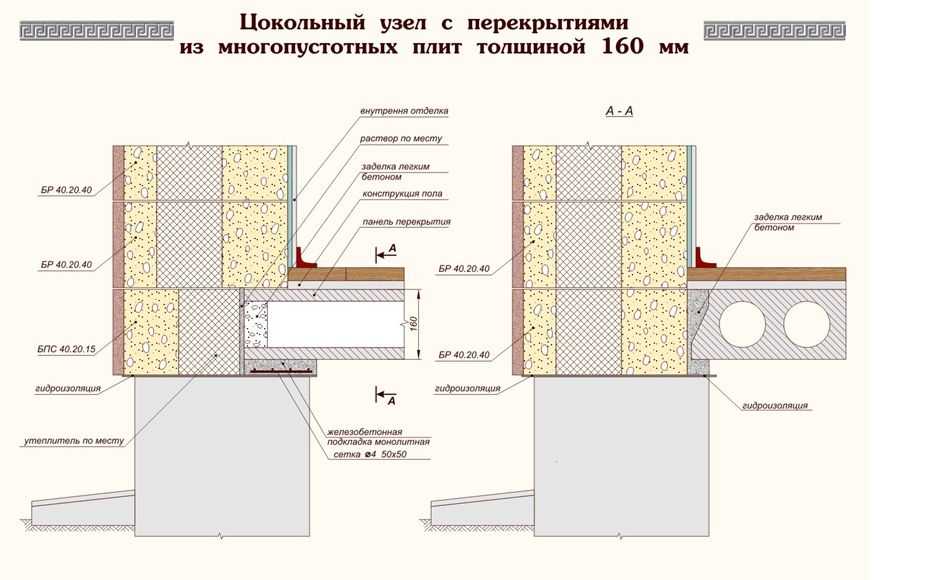

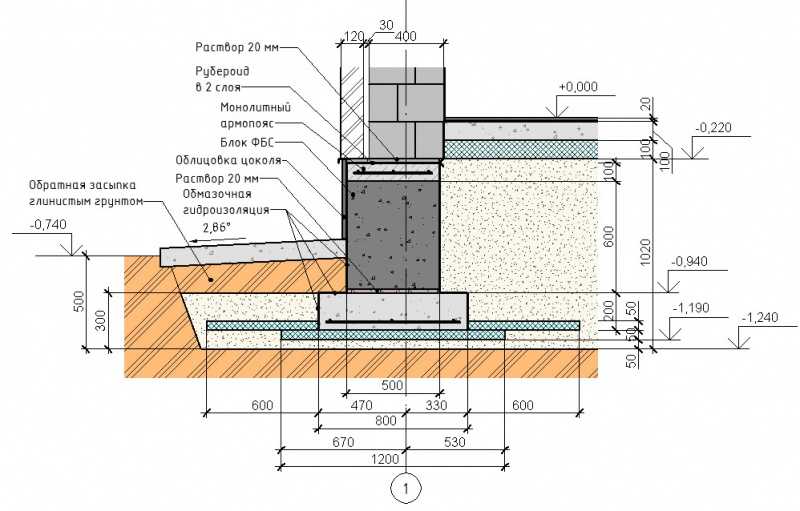

При ленточном фундаменте кладку наружных стен из газобетонных блоков рекомендуется производить по цоколю здания высотой не менее 500 мм (от уровня отмостки) в целях предотвращения намокания кладки снегом при его подтаивании.

Наружные стены с целью защиты от увлажнения рекомендуется выполнять со свесом по отношению к ленте фундамента не менее чем на 50 мм (Рис.1).

Стены из газобетонных блоков дополнительно должны быть гидроизолированы от капиллярного подсоса воды со стороны тяжелого бетона — железобетонного, сборного или монолитного, перекрытия и (или) железобетонного фундамента (Рис.1 и 2 и 3).

Первый ряд кладки рекомендуется укладывать на гидроизоляцию по слою цементно-песчаного раствора (не клея) толщиной не менее 20 мм.

Если выравнивающий шов из цементно-песчаного раствора получается толще 30 мм (до 45 мм), то в него необходимо утопить кладочную сетку по всей длине стены из проволоки диаметром 4-5 мм с ячейкой 50 мм.

В подвале здания при обеспечении требуемого для нормальной эксплуатации изделий из автоклавного газобетона влажностного режима (влажность воздуха не более 75 %) допускается устройство несущих внутренних стен из газобетонных блоков.

Варианты конструктивных решений узла примыкания кладки на ленточный фундамент представлены на рис. 1, 2 и 3.

Цоколь наружной стены на плитном фундаменте

При опирании стен на фундаментную плиту (Рис.4) цокольная часть кладки (высотой не менее 500 мм) должна быть гидроизолирована, как с наружной стороны стен (для защиты от снега), так и в месте опирания кладки на плиту.

С целью снижения теплопотерь располагающийся под свесом кладки торец фундаментной плиты рекомендуется утеплить. Толщина утеплителя определяется по расчету, но в любом случае должна составлять не менее 50 мм.

Утеплитель может располагаться как под свесом кладки (как показано на Рис.4), так и выступать за ее пределы (при толщине утеплителя большей ширины свеса).

В качестве утеплителя для данного конструктивного решения рекомендуется использовать изделия из экструдированного пенополистирола (ЭППС).

Источник: domekonom.su

Изобретение относится к строительству зданий на просадочных грунтах и подрабатываемых территориях.

Известен способ рихтовки каркаса здания, размещенного на просадочных грунтах, посредством рычагов и силовых домкратов [1]. Указанный способ является наиболее близким к изобретению.

Недостаток известного способа состоит в том, что для реализации технологического процесса рихтовки фундаментов и колонн каркаса необходимо изготавливать мощные силовые рычаги и выполнить значительный объем монтажных работ для сопряжения конца рычага с колонной, осадку которой необходимо ликвидировать. Второй недостаток — трудность применения способа рихтовки каркаса при выполнении колонн железобетонными.

Задачей настоящего изобретения является снижение трудоемкости рихтовки фундаментов и колонн каркаса до минимума.

Задача решается за счет того, что в узле сопряжения фундамента и колонны, включающем фундамент, двухветвевую колонну и анкерные болты, жестко соединяющие колонну с фундаментом, согласно изобретению, что фундамент выполнен из трех элементов: наружного — обоймы и внутренних поршней, вложенных в обойму с зазором Г по контуру, причем полость обоймы под поршнями заполнена щебнем или песком, при этом анкерные болты размещены на обойме симметрично, каждая из ветвей колонны снабжена двухконсольной анкерной балкой, опирающейся средней частью на поршень фундамента, а консоль каждой анкерной балки выступает за грань поршня, надета на анкерный болт, опирается на его нижнюю опорную гайку, далее через стержень болта на обойму фундамента и закреплена сверху гайкой.

Технический результат, обеспечиваемый приведенной совокупностью существенных признаков, состоит в том, что перемещение происходит плавно без рывков в течение нескольких дней вследствие сжатия грунтового основания под поршнем, причем скорость осадки легко регулируется соотношением площадей сечений поршня и обоймы, выравнивание осадки всех фундаментов происходит автоматически при действии массы здания, поэтому нулевую отметку здания необходимо назначить с учетом ожидаемой осадки здания, ускорение осадки колонн достигается вымыванием песчаной засыпки из-под поршня фундамента подаваемой под поршень водой под давлением.

На фиг.1 показан узел сопряжения фундамента и колонны в разрезе, на фиг. 2 — вид А-А на фиг.1, на фиг.3 — вид Б-Б на фиг.1, на фиг.4 — расчетная схема узла сопряжения фундамента и колонны (для примера конкретной реализации). Фундамент состоит из обоймы 1 и поршней 2. Полость обоймы заполнена песком, щебнем или шлаком 3 и т.п. В обойме 1 замоноличены анкерные трубы 4, работающие как на растяжение, так и на сжатие.

Экономический эффект достигнут уменьшением трудоемкости рихтовки до минимума и использованием для рихтовки массы здания.

Пример конкретной реализации рихтовки фундамента и колонн каркаса здания.

Эффективность разработанного устройства и способа рихтовки покажем на примере, приведенном в учебнике под редакцией проф. Беленя Е.И. [2, с. 363]. Максимальное расчетное сжимающее усилие в колонне Nmax=2108 кН=21080 гH (100%), минимальное усилие Nmin=576 кН=5760 гН (27,3%). Поршень фундамента должен передавать на грунтовое основание Nmm = 5760 гН (57,6 тс).

Фундамент рассчитаем на нормативные силы [2, c. 300]: q p /q н =1,59/1,34= 1,19 Nmах H =21080/1,19=17765,5 гН, Nmin H =5760/1,19=4854,3 гH.

Пусть здание построено на просадочных лессовидных суглинках, залегающих на глубину 10 м от поверхности земли. Передаваемая на грунт равномерно-распределенная нагрузка Pсоор=0,25 МПа=2,5 кгс/см 2 .

Напряжения под подошвой фундамента: Pсоор.ф=17765,5/72000=0,247 МПа.

Лессовидные грунты залегают до глубины 10,0 м и подстилаются водоупорными глинами. Уровень грунтовых вод находится на глубине 9,0 м.

Уровень грунтовых вод находится на глубине 9,0 м.

После подтопления уровень грунтовых вод поднялся на 3,0 м, то есть поднялся до глубины 6,0 м.

Предполагается, что распределение влажности в толще лессовидных суглинков выше уровня грунтовых вод остается прежним, то есть 5% у поверхности земли и равномерно нарастая вблизи уровня грунтовых вод составит 29%. Необходимо определить полную осадку фундамента.

Производим разбивку толщи основания на расчетные слои.

Мощности слоев назначим по 1,0 м.

Результаты представлены в табл.1 и 2.

— загружаем два крана максимальным грузом и размещаем их над колонной, осадку которой хотим увеличить. Напряжения в грунте на отметке подошвы фундамента под поршнем возрастают в 3. 4 раза достигают критических и колонна в течение некоторого времени осаживается. Осадка продолжается до тех пор, пока зазор между низом базы колонны и опорными гайками не закроется.

Литература

1. RU 2139390 C1, Е 02 D 35/00, 10.10.1999.

2. Беленя Е.И. и др. Металлические конструкции. М.: Стройиздат, 1986-560 с.

Беленя Е.И. и др. Металлические конструкции. М.: Стройиздат, 1986-560 с.

3. Котов М.Ф. Механика грунтов в примерах. Высшая школа, М., 1968./Под ред. Н.Н. Маслова.

Источник: www.findpatent.ru

Фундаменты следует собирать на ровной сборочной площадке. Мелкие фундаменты удобно собирать на специальных сборочных столах (верстаках).

Большинство фундаментов обычно собирают в перевернутом положении (опорными планками вниз), что обеспечивает наиболее удобную сборку и совмещение опорных планок фундамента в одной плоскости.

Детали фундаментов подаются на сборку без припусков. Припуски даются лишь по монтажным кромкам, т. е. по тем кромкам, которыми фундамент присоединяется к основным корпусным конструкциям.

Для уменьшения общих сварочных деформаций фундаментов сначала собираются и свариваются составляющие их простейшие узлы — стенки в виде тавровых балок или листов с ребрами жесткости, бракеты и кницы с поясками, а затем составные опорные листы фундаментов.

Перед объемной сборкой фундаментов сваренные узлы должны быть выправлены.

На сборочной площадке пробиваются продольная и поперечная оси опорной части фундамента или механизма, который на нем устанавливается. Эти же оси наносят на опорный лист или планки фундамента.

Опорный лист или планки укладывают на сборочную площадку и после совмещения осей плотно прижимают и прихватывают к площадке по контуру.

На опорном листе или планках намечаются линии притыкания бракет и стенок фундамента, производится их установка и проверка положения по данным с плаза (по шаблонам или малкам). Бракеты и стенки плотно обжимаются к опорному листу и друг к другу и закрепляются прихватками. Смещение бракет и стенок фундамента с линий разметки не должно превышать 2 мм.

Сварка фундаментов выполняется в определенной последовательности: свариваются вертикальные швы, соединяющие продольные стенки с поперечными стенками и бракетами, производится приварка стенок и бракет к опорным листам.

На ряде заводов для сокращения трудоемкости сварки и создания удобных условий для работы сварщиков применяют специальные позиционеры, имеющие стол, который может наклоняться и поворачиваться вокруг своей оси. Собранный на плите фундамент устанавливается и закрепляется на установленном горизонтально столе позиционера. Затем стол позиционера наклоняют и поворачивают таким образом, чтобы все сварные швы на фундаменте можно было выполнять в нижнем положении или «в лодочку».

Собранный на плите фундамент устанавливается и закрепляется на установленном горизонтально столе позиционера. Затем стол позиционера наклоняют и поворачивают таким образом, чтобы все сварные швы на фундаменте можно было выполнять в нижнем положении или «в лодочку».

После окончания сварки фундамент освобождается от закрепления (прихватки удаляются строгачем), переворачивается и проверяется по чертежу и шаблонам. Особенно тщательно проверяются размеры и плоскость опорной части фундамента.

При необходимости производится правка фундамента.

Готовые фундаменты принято маркировать краской (указывают заказ и номер чертежа).

Источник: www.stroitelstvo-new.ru

а, б—при незамкнутом контуре фундаментов пристройки, в- при звмкнутом контуре, 1 — арматура.

фундамента пристройки. При принятии решения по конструкции сопряжения фундаментов можно прогноэировать разность ожидаемых перемещений конструкций, которую необходимо учитывать, например, при устройстве полов на входе в пристройку.

Конструктивные решения примыкания пристройки

На рис. 1 схематично покаэаны некоторые варианты примыкания фундамента пристройки к фундаменту дома по схеме неэамкнутого и замкнутого контуров.

Возможны два варианта устройства стыка фундамента пристройки с фундаментом дома: путём их жёсткого соединения армированием или устройством между ними деформационного шва. А способы соединения стен пристройки со стенами дома полностью зависят от этих вариантов сопряжения фундаментов.

Деформационные швы широко применяют в промышленном и многоэтажном жилищном строительстве, когда, например, под протяжённым сооружением в разных его частях залегают грунты с существенно отличающимися деформационными характеристиками и при одних и тех же нагрузках возможны разные по величине осадки. Эти швы также применяют, когда протяжённые сооружения в разных частях имеют разную этажность и, следовательно, дают разные нагрузки. Результатом этого могут стать разные деформации осадок.

Деформационные швы применяют также, когда к существующему сооружению пристраивают вплотную другое сооружение. В указанных случаях деформационные швы предусматривают сразу на стадии проектирования.

В указанных случаях деформационные швы предусматривают сразу на стадии проектирования.

В малоэтажном строительстве жилых домов указанные варианты, кроме та-унхауэов, не имеют места, так как речь идёт лишь о пристройке, функционально связанной с имеющимся домом. Поэтому при разработке фундамента пристройки в первую очередь возникает стремление жёстко соединить фундаменты.

В случае примыкания пристройки по схеме на рис. 1а это можно выполнить, просверлив в фундаменте дома отверстия диаметром, равным диаметру арматуры на глубину примерно 35 её диаметров (рис. 2, узел 1), и забив в них арматуру с выпуском такой же длины. Для арматуры 014 мм глубина выпуска составит 0,5 м.

При примыкании пристройки по схеме на рис. 1б, когда ширина фундамента под домом меньше 35 диаметров арматуры, отверстия в фундаменте дома просверливают на часть ширины, а арматуру забивают как анкер — с продольной прорезью на торце, в который перед забивкой вставляют расклинивающий вкладыш (рис. 2, узел 2).

При устройстве фундамента пристройки по схеме замкнутого контура (рис. 1д) отверстия просверливают в двух уровнях в шахматном порядке с

анкерным расклиниванием арматуры, на другом конце которой приваривают шайбу (рис. 2, узел 3).

Количество, шаг и диаметр арматуры определяют расчётом из условия наименьшего её сопротивления на срез или смятия под ней бетона.

Необходимость устройства жёсткого соединения фундаментов в первую очередь возникает, когда проектом пристройки предусмотрено её возведение под одной крышей с домом (рис. За,б,в).

Однако устройство жёсткого соединения возможно, например, и когда эаглублённые ленточные фундаменты • дома и пристройки выполнены из монолитного железобетона, а при применении мелкозаглублённого фундамента цоколь составляет единую монолитную конструкцию с фундаментом.

При сборных ленточных фундаментах и цоколях обеспечить их надёжное соединение невозможно. А при применении столбчатых фундаментов жёсткое соединение возможно, когда высота единого монолитного ростверка-цоколя достаточна для размещения анкеров.

При применении под домом плитного фундамента устройство жёсткого стыка возможно, если плита со стороны примыкания пристройки имеет достаточный выступ от цоколя, не меньший, чем толщина плиты. В этом случае можно удалить защитный слой бетона, оголить арматурный каркас, приварить

Источник: zhurnalko.net

Читайте также Рустикальный дуб Поделитесь статьей в соц. сетях:

схема фундамента и пола подвала

Строительные материалы

Строительные материалы

Время на чтение: 4 минуты

АА

15826

Нет времени читать?

Отправим материал вам на:

Нажимая на кнопку, вы даете согласие на обработку своих персональных данных

Основание дома и узел цокольный являются главными элементами любой конструкции, расположенным между фундаментом и стенами нижней части дома. Прежде всего, он предназначен для защиты строения от холода и проникновения влаги.

Содержание статьи

- Составление проекта сооружения

- Особенности обустройства цоколя дома

- Подготовка к строительным работам

- Высота

- Гидроизоляция

- Вентиляция

- Стоимость выполнения работ

- Варианты цоколя при различных типах фундамента

- org/ListItem»> Ленточный фундамент

- Свайно-винтовой фундамент

- Ширина цоколя

- Отделка цоколя снаружи

- Порядок монтажа сайдинга

- Заключение

Составление проекта сооружения

Перед началом строительных работ необходимо сделать чертеж возводимой постройки, разрабатывая в первую очередь те узлы, которые необходимы для планов сооружения. Таким образом, в схему дома будут главными деталями следующие:

Загрузка …

- Цокольный узел, куда включается обустройство фундамента и пол первого этажа дома;

- Узел опирания перекрытий на стены снаружи, включая оконные проемы и пол конструкции;

- Узел карнизный, который включает в себя чердачное перекрытие, если таковое планируется делать в строении.

Необходимо также запланировать узлы сопряжения маршей с перекрытием, узел фундамента под внутренней стеной. Все узлы обозначают на планах, обводя их сплошной тонкой линией.

Для детализации делается выноска или ссылка на другой лист, где обустройство расписывается подробно.

Проектирование цокольного узла начинают с линии чистого пола, гидроизоляции и уровня грунта. Стены и их конструкции показываются на плане по заданию.

Уровень гидроизоляции делается из нескольких слоев рубероида или толя, промазанных битумной мастикой.

В домах, где подвал не предусмотрен, уровень обозначается ниже, чем пол первого этажа на 20 см и выше отмостки на 20 см. то есть, пространство делится наполовину. Горизонтальную защиту от воды лучше делать на стыке стен и основания. Высота цоколя берется минимум 50см.

Особенности обустройства цоколя дома

Хотя цоколь и является главной деталью дома, не всем понятно, зачем он нужен. Его главная задача — в происхождении слова. Переводя итальянское «цокколо» — подножие строения, на котором возвышается конструкция.

Переводя итальянское «цокколо» — подножие строения, на котором возвышается конструкция.

Так и для любого сооружения необходимо основание, при этом нет разницы, баня, гараж или хозяйственная постройка предполагается к строительству.

Поскольку основание защищает дом от воды и прочих атмосферных явлений, ему необходимо усиление гидроизоляционными материалами. Узел примыкания цоколя со стенами необходимо тщательно защитить от воздействия воды.

Сделанная защита от воды и слой теплоизоляции не позволят воде и холоду проникнуть внутрь материала основания, тем самым разрушая его. Также не возникнет конденсат, который приводит к избытку сырости, присущей подвальным помещениям.

С визуальной точки зрения, цоколь дома придает дополнительную презентабельность фасаду. Отделывая его разными материалами, имитирующими природные текстуры камней, можно дополнить существующий дизайн дома новыми элементами.

- Обустроенный цоколь позволяет сделать пол теплее в помещениях дома, поскольку есть некоторая воздушная прослойка;

- Циркуляция воздуха в подвале будет значительно лучшей, что продлит срок использования цоколя;

- Отделка фасада и стен делается выше, потому что есть цокольный этаж, что защищает её от намокания и повреждений механического свойства;

- Возможно обустроить полноценный этаж под землей или подвал, расширив полезную площадь дома;

- Если узлы примыкания цоколя и стен первого этажа, его пол, сделаны грамотно, то нагрузка всей конструкции будет равномерно распределена по фундаменту.

Основание дома сможет выполнять свои функции в полном объеме только в том случае, если его обустроить отмосткой для отвода воды. Как правило, её ширина составляет около 30 см больше, чем выступы карнизов кровли.

Подготовка к строительным работам

Цоколь дома выполняет не только декоративные, но и защитные функции. Потому к строительным работам относятся с особым вниманием – перед началом необходимо изучить особенности применяемых технологий и характеристики используемых материалов.

Высота

Типовая высота цоколя имеет около 50-70 сантиметров. Если делать её меньше, то подземный этаж будет малоэффективным, а сделав больше, становится возможным обустройство подвала целого этажа. Тогда высоту берут до полутора метров.

Гидроизоляция

Главным требованием к обустройству цоколя является правильная гидроизоляция, которая не допустит проникновения влаги в материал основания дома.

Особенно это важно в случае деревянного дома, поскольку брус очень уязвим для сырости и подвержен гнилостным процессам.

Вентиляция

Вентиляционные продухи необходимы для правильного воздухообмена в подполье. Как правило, отдушины делают на 15 см выше, чем уровень отмостки.

Все отверстия нужно закрыть стальной сеткой с мелкими ячейками, это не допустит проникновения грызунов и птиц, а также защитит от грязи и пыли.

В зимнее время такие сетки будут надежным барьером от кусочков льда, которые могут попасть внутрь вентиляционной системы. Иногда отдушины нужно прикрывать, тогда следует заранее сделать задвижки на отверстиях.

Стоимость выполнения работ

Довольно часто владельцы ограничены в смете, потому вопрос стоимости обустройства цоколя стоит очень остро. Определить конкретную цифру невозможно, пока не выбраны материалы и их количество, а также место закупки.

При расчете требуется принимать во внимание аренду или приобретение специальных инструментов, доставку материалов к месту строительства, наем рабочей силы, стоимость исходных материалов. Только такие детали помогут определить конкретную стоимость сметы на строительство.

При тщательном планировании всего дома и цокольного узла можно в итоге получить надежную конструкцию, которая прослужит долго, не требуя ремонтно-восстановительных работ.

Варианты цоколя при различных типах фундамента

Обустройство цоколя сильно зависит от фундамента доме. Если для ленточного основания это несущая функция, то при столбчатом основании он присутствует только для гидроизоляции и защиты от холода.

Ленточный фундамент

При ленточном фундаменте дома цоколь можно сделать нескольких видов:

- Монолитный, образующий конструкцию единого типа с основанием, поскольку заливается одновременно с ним;

- Кирпичный, кладку которого делают поверх фундамента.

Такой вариант лучше всего подойдет для дома из дерева;

Такой вариант лучше всего подойдет для дома из дерева; - Из бетонных плит, которые можно уложить поверх фундамента и в дальнейшем использовать как перекрытие.

Свайно-винтовой фундамент

При строительстве сооружения на свайном фундаменте можно выбрать один из следующих вариантов цоколя:

- Навесной, который требует обрешетки по всему периметру дома. На ней крепится материал для облицовки. Все работы легко выполнимы собственноручно, но если нужен дом с теплыми подпольями, такой навес не подойдет;

- Стена между сваями, закрывающая подпол дома;

- При мелкозаглубленных фундаментах стоится по периметру ленточное основание и на него происходит укладка кирпичной стены.

Ширина цоколя

Каким бы ни был фундамент, цоколи домов можно разделить на следующие виды:

- западающий, при котором стена значительно шире, чем само основание;

- выступающий, когда основание шире, чем стены;

- ровный, единой плоскости, при котором стена и основание находятся наравне.

Западающий цоколь признан самым долговечным, поскольку он укрыт конструкцией от осадков. Все стоки минуют подножия, и гидроизоляция почти не затрагивается. Также этот вариант поможет сэкономить на смете.

Отделка цоколя снаружи

Отделка нужна не только для красоты. Облицовки основания придает его защитным функциям полноценность, поскольку все современные материалы для отделки оснащены добавками для долговечности такой отделки.

К тому же, заодно проходит процесс утепления цоколя.

Самым распространенным и экономным вариантом отделки является сайдинг. Его отличает высокое качество и долгий срок службы.

Порядок монтажа сайдинга

Задать вопрос автору

Облицовка цоколя сайдингом происходит в следующей последовательности:

- Делается обрешетка из металлического профиля. При монтаже тщательно проверяют каждый узел. Можно применить и каркас из дерева, но такая обрешетка будет не очень долго служить;

- Закладывается теплоизоляция между планками, а также гидроизоляционный слой.

Если строительство дома делается из дерева, то особенно тщательно нужно отделать каждый стык и узел;

Если строительство дома делается из дерева, то особенно тщательно нужно отделать каждый стык и узел; - На 8 см выше обрешетки ставится стартовая планка, после которой можно крепить и угловые планки для монтажа. Важно проверить их ровность по вертикали;

- Панель сайдинга ставят на начальную планку и крепят саморезами;

- В планку ставится вторая панель, прикрепляясь к первой. По такому способу проходят все стены по периметру;

- Делается финишная отделка;

- Ставят последнюю панель, обрезая её до нужного размера;

- Монтируют угловые элементы.

После этого облицовка дома заканчивается. Как правило, процесс занимает несколько дней. Лучше все отделочные работы проводить в теплое и сухое время года.

Заключение

Цоколь дома выполняет несколько важный функций. Для того чтобы все работы проходили успешно, нужно делать строительство на каждом этапе с соблюдением правил, обращая особое внимание на узлы конструкции.

Стройку лучше делать летом, не оставляя незаконченной на зиму.

YouTube responded with an error: The request cannot be completed because you have exceeded your <a href="/youtube/v3/getting-started#quota">quota</a>.

Задать вопрос автору

Рейтинг автора

Написано статей

Об авторе

Архитектурно-конструктивные узлы. Общие данные: steel_c — LiveJournal

Архитектурно-конструктивные узлы

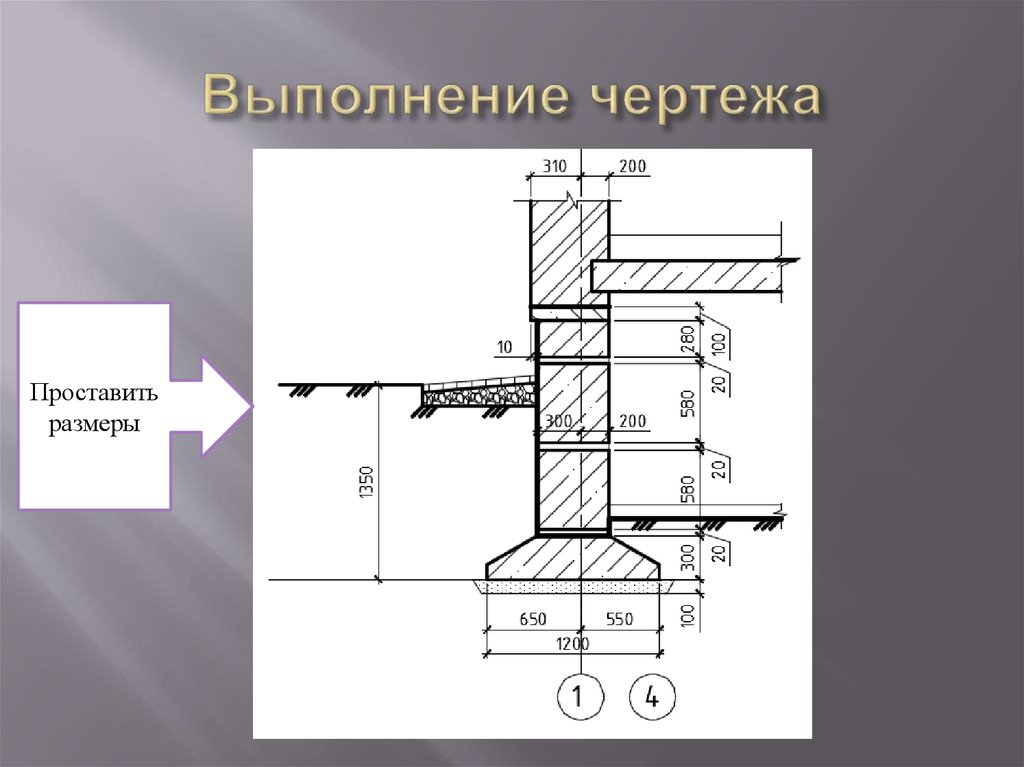

Узлы, необходимые для выполнения планов и разрезов здания:

— цокольный узел, включая конструкцию фундамента и пола первого этажа;

— узел опирания перекрытия на наружную стену, включая верх оконного проема и конструкцию пола;

— карнизный узел, включая чердачное перекрытие (если оно есть).

Целесообразно также разработать узлы примыкания перекрытия к самонесущей стене, узел фундамента под внутреннюю стену, узел сопряжения лестничного марша с конструкцией перекрытия и т.п.

Архитектурно-конструктивные узлы должны быть обозначены на разрезе или планах. Место, подлежащее детализации, обводят замкнутой сплошной тонкой линией, от которой делается линия-выноска. Если узел должен быть сделан в сечении, на плане или разрезе через все элементы, изображенные на узле, проводят короткую основную сплошную линию и на ее продолжении – линию-выноску. На полке линии-выноски указывают номер узла. Если узел выполнен на другом листе, под полкой указывают номер листа с узлом.

Место, подлежащее детализации, обводят замкнутой сплошной тонкой линией, от которой делается линия-выноска. Если узел должен быть сделан в сечении, на плане или разрезе через все элементы, изображенные на узле, проводят короткую основную сплошную линию и на ее продолжении – линию-выноску. На полке линии-выноски указывают номер узла. Если узел выполнен на другом листе, под полкой указывают номер листа с узлом.

Маркировку узла выполняют над его изображением в кружке 10-14 мм, в котором указывают его номер. Если узел обозначен на другом листе, маркировку выполняют в виде дроби, в числителе которой указывают номер узла, а в знаменателе – номер листа, на котором этот узел обозначен. Если изображение узла зеркально его обозначению на плане или разрезе, номер узла дается с индексом «н».

Конструирование цокольного узла начинается с нанесения модульной разбивочной оси, линии уровня чистого пола, уровня горизонтальной гидроизоляции и уровня земли. Конструкция стены показывается в соответствии с заданием.

Уровень горизонтальной гидроизоляции, чаще всего выполняемой из двух слоев толя или рубероида на битумной мастике, в зданиях без подвала назначается ниже уровня пола первого этажа на 100-200 мм и выше уровня отмостки не менее чем на 200 мм. Горизонтальную гидроизоляцию желательно располагать на стыке фундамента и стены. Высоту цоколя (расстояние от уровня обреза фундамента до планировочной отметки земли) рекомендуется принимать не менее 500 мм.

При определении габаритов верхней части фундамента следует учитывать рекомендации, приведенные на рисунках 2.17-2.20. В двухслойных стенах фундамент устраивают под несущий внутренний слой, а в трехслойных – либо под всю стену, либо также под внутренний несущий слой. В последнем случае следует предусмотреть устройство опоры для наружного самонесущего слоя в виде консольной железобетонной плиты, защемленной в кладке несущего слоя. В зданиях с однородными стенами из ячеистобетонных блоков стена должна выступать за внешнюю грань фундамента не менее чем на 50 мм, но не более 1/3 толщины кладки.

При назначении глубины заложения фундамента (расстояние от уровня земли до подошвы) следует учитывать грунтовые условия и глубину промерзания грунта в районе строительства. При строительстве на непучинистых основаниях (например, крупный песок) глубина заложения фундамента под наружную стену в здании без подвала может приниматься минимальной (700 мм). В остальных случаях желательно глубину заложения назначать не менее глубины промерзания. Глубина заложения фундамента под внутренние стены не зависит от глубины промерзания и принимается не менее 500 мм.

Для отвода от стены дождевой и талой воды по периметру здания устраивают отмостку шириной не менее 700 мм с уклоном 3-5%. Наиболее распространенное решение отмостки – слой асфальта или цементно-песчаного раствора толщиной 30 мм по основанию из щебня, гравия или крупного песка толщиной не менее 150 мм. По внешней линии отмостки рекомендуется укладывать бордюрный камень сечением 80х150 мм.

На узле также следует показать конструкцию пола первого этажа по грунту или по лагам. Некоторые варианты устройства полов даны на рисунке 2.27. При расположении подготовки под пол выше уровня горизонтальной гидроизоляции следует предусмотреть устройство вертикальной гидроизоляции с внутренней стороны стены до верха подготовки. При близком расположении к поверхности земли грунтовых вод целесообразно утраивать горизонтальную гидроизоляцию по всей площади пола. Пример выполнения цокольного узла приведен на рисунке П2.17.

Некоторые варианты устройства полов даны на рисунке 2.27. При расположении подготовки под пол выше уровня горизонтальной гидроизоляции следует предусмотреть устройство вертикальной гидроизоляции с внутренней стороны стены до верха подготовки. При близком расположении к поверхности земли грунтовых вод целесообразно утраивать горизонтальную гидроизоляцию по всей площади пола. Пример выполнения цокольного узла приведен на рисунке П2.17.

Конструирование узла опирания междуэтажного перекрытия на наружную несущую стену начинается с нанесения разбивочной оси, уровня низа плиты или балки и уровня чистого пола второго этажа. Конструкция стены на узле должна быть показана подробно и в соответствии с заданием.

Перекрытие должно быть разрезано в наиболее характерном месте: многопустотный настил – по отверстию, а балочные перекрытия – по межбалочному заполнению. Величина опирания перекрытий на стену определяется в зависимости от конструкции их несущей части и материала стены в соответствии с планом несущих конструкций перекрытия.

Далее следует показать конструкцию пола, выбор которой зависит от назначения помещения (гостиная, кухня, ванная, прихожая и т.д.). Варианты полов по междуэтажным перекрытиям из плит приведены на рисунке 2.28.

На данном узле требуется показать верх оконного проема. В зданиях со стенами из мелкоразмерных элементов над проемами следует устраивать перемычки, служащие опорой для вышележащей кладки и конструкций перекрытия.

Рисунок Полы первого этажа зданий без подвалов (гидроизоляция условно не показана)

В зданиях с кирпичными стенами чаще всего с этой целью применяют сборные железобетонные перемычки, размеры поперечного сечения которых кратны размерам кирпича и зависят от величины действующих нагрузок и размера проема. Непосредственно под опорной частью балок или плит перекрытия укладывают несущие перемычки. Перемычки, которые воспринимают нагрузки только от кладки над проемом, имеют меньшую несущую способность, а, следовательно, и меньшие габариты, и являются ненесущими. Длина перемычек определяется в зависимости от размеров перекрываемого пролета и величины опирания их на стену (для несущих перемычек – не менее 250 мм, а для ненесущих – не менее 100 мм).

Длина перемычек определяется в зависимости от размеров перекрываемого пролета и величины опирания их на стену (для несущих перемычек – не менее 250 мм, а для ненесущих – не менее 100 мм).

Варианты размещения перемычек в несущих и самонесущих однородных кирпичных стенах, а также таблица для определения их сечений приведены на рисунке 2.29.

Читать далее

https://verrsus.wordpress.com

http://verrsus-35rus. livejournal.com/

livejournal.com/

http://steel-c.livejournal.com/

всё про ремонт и обустройство жилья

При строительстве домов и хозяйственных построек чаще других выбирают фундамент-ленту. Это универсальная конструкция, она подходит практически для всех типов грунта и любых видов зданий. Она надежна, очень прочна и достаточно проста в возведении. Использования спецтехники или приспособлений в процессе монтажа не требуется, поэтому при желании все работы можно выполнить самостоятельно. Разберем, как установить ленточный фундамент своими руками.

Все об обустройстве фундамента-ленты

Особенности конструкции

Фундаментная система ленточного типа изготавливается в виде монолитной ленты из железобетона. Она располагается под каждой несущей стеной постройки. Используется при возведении тяжелых зданий из бетона, камня или кирпича, для зданий с подвалом, цокольным этажом или подземным гаражом. Устанавливается на грунтах любого типа, исключение просадочные и торфяники.

В зависимости от степени углубления в почву различают мелкозаглубленную и полнозаглубленную конструкцию. Первый вариант используется для легких каркасных построек. Бетонная лента опускается в землю на 540-600 мм. Полнозаглубленный фундамент ставится под тяжелые постройки. Он углубляется на 240-300 мм ниже отметки уровня промерзания почвы. Иногда встречается незаглубленный вариант. Он ставится на неподвижных почвах или на скалах. Для домов он не пригоден, используется для хозяйственных построек.

Фундамент-лента бывает монолитным или сборным. Монолитом называется цельная отливка из бетона. Она изготавливается за одну заливку, обладает максимальными прочностными и несущими характеристиками. Сборная система собирается из бетонных блоков заводского изготовления. Ее эксплуатационные характеристики немного хуже, чем у монолитного основания. При укладке блоков нельзя обойтись без специальной техники.

По требованиям СНиП монолитное сооружение должно заливаться за один прием. Самостоятельно замесить такой объем раствора невозможно, поэтому приходится обращаться к специализирующимся на производстве бетона компаниям. В этом случае готовую смесь в миксере привезут на строительную площадку и зальют в подготовленную опалубку. Непрофессиональные строители в силу ряда причин иногда пренебрегают этим правилом и проводят поэтапную заливку. Это отрицательно сказывается на прочности получившейся конструкции.

В этом случае готовую смесь в миксере привезут на строительную площадку и зальют в подготовленную опалубку. Непрофессиональные строители в силу ряда причин иногда пренебрегают этим правилом и проводят поэтапную заливку. Это отрицательно сказывается на прочности получившейся конструкции.

Перед монтажом фундамента необходимо рассчитать его основные параметры. Для этого важно учесть множество факторов: глубину залегания подземных вод, уровень промерзания почвы, вес здания, тип грунта. Самостоятельно сделать это правильно очень сложно. Лучше всего обратиться к специалистам. Они выполнят геодезические испытания и полностью рассчитают систему.

Указание по производству строительно-монтажных работ

В верхнем окне Вы можете посмотреть наглядно пошаговая инструкция устройства ленточного фундамента своими руками. Само устройство заглубленного ленточного фундамента будет зависеть от нескольких факторов.

— Первым делом необходимо определить глубину промерзания в Вашем регионе, это делается очень легко. Определить глубину заложения можно с помощью нашей программы которая находится по данной ссылке: https://home-zagorod.ru/our_houses2/raschet-glubiny-lentochnogo-fundamenta-onlajn-kalkulyator-zalivka.html . После того когда вы определите глубину промерзание грунта, нам необходимо рассчитать глубину заложения самого фундамента, а она должна быть не менее чем на 150мм быть больше чем само промерзание. Наглядно это можете посмотреть в верхнем окне.

Определить глубину заложения можно с помощью нашей программы которая находится по данной ссылке: https://home-zagorod.ru/our_houses2/raschet-glubiny-lentochnogo-fundamenta-onlajn-kalkulyator-zalivka.html . После того когда вы определите глубину промерзание грунта, нам необходимо рассчитать глубину заложения самого фундамента, а она должна быть не менее чем на 150мм быть больше чем само промерзание. Наглядно это можете посмотреть в верхнем окне.

Далее переходим к строительству:

1 Укладываем геотекстиль между грунтом и песком с выпуском. Укладка между песком и щебнем рекомендуется, но по желанию.

2 Засыпаем песок с послойным тромбованием, конечный слой должен быть от 100мм-200мм.

3 Засыпаем щебень также с послойным тромбованием от 100мм-200мм.

Далее важный момент, нужно ли строить расширенную пятку или нет?

А тут уже нужно делать исследование грунта, где нам необходимо узнать его сопротивление, после чего посчитать вес дома и площадь опоры и сравнить с сопротивлением.

К примеру, если вес дома = 100 тонн, а площадь опоры 80м2 и считаем

100 000кг/80000см2 = 1,25 кг/см2.

К примеру если сопративление грунта у Вас 2,18 кг/см2 то получается что:

1,25 кг/см2 Чертежи ленточного фундамента:

Каждый чертеж был сделан по всем расчетам для определенного дома и определенного грунта, в связи с этим перед любым строительством мы рекомендуем делать расчеты индивидуально для каждого дома.

План фундамента под перегородки

Схема армирования фундамента на отметки – 2.000

На данном чертеже Вы найдете все размеры котлована.

Схема армирования фундамента на отметки – 2.000, узел 1, 2, 3, 4

Схема армирования фундамента на отметки – 2.000, узел 5, 6, 7, 8

Схема армирования фундамента на отметки – 0.050

Схема армирования фундамента на отметки – 0.050, узел 8, 9, 10, 11

План фундамента сечение 1-1….4-4

План фундамента сечение 5-5….7-7

Спецификация элементов фундамента

На данных чертежах указана пошаговая инструкция устройства ленточного фундамента.

Поделиться с друзьями:

Твитнуть

Поделиться

Поделиться

Отправить

Класснуть

Устройство плитного фундамента качественно и по доступной цене

Главная Технология строительства Фундаменты Плитный фундамент

Плитный фундамент на сегодняшний день является одним из самых прочных и надежных. Данный тип основания представляет собой цельный монолит из железобетона, на котором возводятся стены строения. Таким образом, вся нагрузка построенного дома приходится на эту плиту

Печать Отправить на E-mail

преимущества данного вида фундамента

способность быстро передвигаться в сторону смещения грунта

предотвращая любые повреждения конструкции. Данное свойство является особенно важным при строительстве домов на «неблагоприятных» почвах.

Строение, возведенное на монолитной железобетонной плите, по сути, не имеет несущих стен в общем понимании этого термина. Следовательно, существует возможность перепланировки и реконструкции дома – все стены здания будут опираться на фундамент

Возможность использования поверхности плитного фундамента в качестве чернового пола цокольного этажа. В таком случае не требуется использование на цокольном этаже каких-либо дополнительных плит перекрытия, что значительно экономит средства

Срок службы плитного фундамента более 50 лет

Отличные показатели теплогидроизоляции Благодаря монолитной плите строительные конструкции дома полностью изолируются от соприкосновения с грунтом, следовательно, и передача ему тепла не происходит.

www.kir-bet.ru

стр. 1 из 2

ПЛИТНЫЙ ФУНДАМЕНТ

Узел А

Печать Отправить на E-mail

Узел Б

Печать Отправить на E-mail

К несомненным плюсам данного вида фундамента можно отнести

способность быстро передвигаться в сторону смещения грунта

предотвращая любые повреждения конструкции. Данное свойство является особенно важным при строительстве домов на «неблагоприятных» почвах.

Данное свойство является особенно важным при строительстве домов на «неблагоприятных» почвах.

Строение, возведенное на монолитной железобетонной плите, по сути, не имеет несущих стен в общем понимании этого термина. Следовательно, существует возможность перепланировки и реконструкции дома – все стены здания будут опираться на фундамент

Возможность использования поверхности плитного фундамента в качестве чернового пола цокольного этажа. В таком случае не требуется использование на цокольном этаже каких-либо дополнительных плит перекрытия, что значительно экономит средства

Срок службы плитного фундамента более 50 лет

Отличные показатели теплогидроизоляции Благодаря монолитной плите строительные конструкции дома полностью изолируются от соприкосновения с грунтом, следовательно, и передача ему тепла не происходит.

Честно назовем недостатки плитного фундамента

- Высокая стоимость. Она выше, чем у финской фундаментной плиты.

Под данный вид фундамента требуется более серьезная подготовка, включающая в себя не только утрамбованный песок, но и щебень и гидроизоляцию.

Под данный вид фундамента требуется более серьезная подготовка, включающая в себя не только утрамбованный песок, но и щебень и гидроизоляцию.

- Подобный вид фундамента не используется на участках с большим перепадом высот из-за повышенного объема бетона, и как следствие высокой цены.

Плитный фундамент разделяется на два основных вида: заглубленный и незаглубленный

Первый тип формируется ниже уровня промерзания грунта, что позволяет создать в сооружении подвальные помещения (цокольный этаж). Второй вариант устанавливается на поверхности грунта. Незаглубленный плитный фундамент также известен под названием «плавающая плита», так как при смещениях грунта плита сохраняет целостность за счет своей подвижности, оберегая тем самым конструктивные элементы строения.

ВАЖНО! Если существует большая вероятность значительных воздействий на фундамент со стороны грунтовых вод и подвижного грунта, то осуществляется его дополнительное укрепление – в грунт под плитой забиваются уплотняющие сваи или используются буронабивные элементы

При выборе плитного фундамента стоит обратить внимание на

гидрогеологическую обстановку – лучше всего провести

геологические исследования на местности, где планируется строительство.

ВАЖНО! До укладки бетонной смеси этап «Устройство фундамента» должен быть проверен и принят инженером технического надзора!

Выполнение настоящего этапа, является очень показательным

видом работ для строительной компании!

ПОМНИТЕ – качественный фундамент – это основа всего дома!

Работа должна выполняться профессионалами!

www.kir-bet.ru

стр. 2 из 2

Затрудняетесь с выбором?

Чтобы задать дополнительные вопросы, достаточно оставить онлайн заявку на нашем сайте или позвонить нашим менеджерам по телефону 8 (800) 551-56-90

Оставить заявку

Foundation — npm

Вы также можете проверить:

- генератор-основа для быстрого создания пользовательских тем Foundation.

- fashionista.js — простой способ украсить ваши приложения express.js с помощью пользовательских тем Foundation.

Foundation — это самый передовой адаптивный интерфейсный фреймворк в мире. Вы можете быстро создавать прототипы и создавать сайты или приложения, которые работают на любом типе устройства, с помощью Foundation, который включает конструкции макета (например, полностью адаптивную сетку), элементы и рекомендации.

Домашняя страница: http://foundation.zurb.com

Документация: http://foundation.zurb.com/docs

Загрузка: http://foundation.zurb.com/download.php

Foundation имеет лицензию MIT и абсолютно бесплатное использование. Фонд был бы невозможен без поддержки всей команды ZURB, наших друзей и коллег, которые дали обратную связь, и некоторых светил, которые проделали тяжелую работу, которой мы воспользовались (спасибо, ребята).

- Базовый исходный код и файлы компиляции для SCSS

- Документы

- README

Основание было изготовлено ZURB, компанией по разработке продуктов в Кэмпбелле, Калифорния.

Если Фонд сбивает вас с ног, как мы надеемся, и вы хотите большего, почему бы не проверить наши вакансии?

Большое спасибо всем людям, работающим над Foundation либо над улучшением базового кода, либо над поддержкой конкретных фреймворков. Если вы хотите ознакомиться с этим файлом ознакомительных сведений, отправьте электронное письмо по адресу [email protected], а если у вас есть вопросы, вы можете присоединиться к Неофициальной группе Google Foundation здесь: http://groups.google.com/group/foundation-framework-

Если вы хотите ознакомиться с этим файлом ознакомительных сведений, отправьте электронное письмо по адресу [email protected], а если у вас есть вопросы, вы можете присоединиться к Неофициальной группе Google Foundation здесь: http://groups.google.com/group/foundation-framework-

WordPress (версии с пометкой 20.03.13)

- Reactor Энтони Вильгельма с использованием Foundation версии 4

- «Грезы» Чжэня с использованием Foundation версии 4

- Угловой камень от Стивена Маллена с использованием версии Foundation v4.09

- требуется+ Темы от required+ с использованием Foundation версии 3.25

- Yeti от Modular Learning с использованием Foundation версии 3.2

- Стартовая тема от Дрю Морриса с использованием Foundation версии 3

- WP-Foundation от 320press с использованием Foundation версии 3

- f415 Габор Яворски

- Ядро Нарги от Нгуена Динь Куана

Joomla

- Шаблон Joomla от Arnold Mwumva Ford, Meridian Softech

- Шаблон Joomla от Энтони Дойла, Siege21

Drupal

- Тема Drupal от Дрю Кеннелли

- Zurb Foundation, поддерживающая F3.

2, F4 и Drupal 8, Ишмаэль Санчес, Крис Ли

2, F4 и Drupal 8, Ишмаэль Санчес, Крис Ли - Тема Zoundation от Андреа Бертон и Джеффа Грэма, FunnyMonkey

Альфред

- Фонд Альфреда Джоша Медески (@joshmedeski)

PyroCMS

- PyroYeti — Тема PyroCMS от Arnold Mwumva Ford, Meridian Softech

Джанго

- Основополагающая тема для Pinax Кристофера Кларка, Квеси Агиллеры и Лендла Смита

MODX

- Версия MODX Менно Питерсена

.NET

- Пакет NuGet для ASP.Net MVC Эдвард Шарбено, @EdCharbeneau

Посредник

- Скелет посредника Андреа Моретти

Magento

- Magento и Фонд от Nandroid

- Шаблон Waterlee от Джейка Шарпа

Python

- Леса-пирамиды от Parker Pinette

CodeIgniter

- Отзывчивый CodeIgniter BoilerPlate от Arnold Mwumva Ford, Meridian Softech

Shopify

- Foundationify Shopify Тема Люка Басси

Другие реализации

- Mobile First от Адама Фэйрхеда

- Меньшая версия Джастина Марсана

- Меньше с цветовой схемой Маталин Хэтчард

Редакторы

- Textmate/Sublime Text2 Bundle от Liam R, @liamr

Шаблоны

- PSD-шаблоны в сетке для настольных компьютеров, планшетов и телефонов, созданные Брюсом Абелем из Portfolio Creative Services Group

- Веб-шаблоны HAML Питера Боннелла

Генератор сетки

- Экспериментальный генератор сетки предоставлен Вилле Ванниненом

Средство отображения сетки

- Букмарклет средства отображения сетки, автор Antoine Lefeuvre

- Букмарклет с адаптивным дизайном Виктора Кулона

- Вертикальная ритмическая сетка Букмарклет Кевина Альтмана

Модульные весы

- Модульные весы Мэйсона Венделла и Скотта Келлума

Ruby on Rails Sass Gems

- Foundation Icons 2 by J.

P. Nowak

P. Nowak

Yeoman Generator

- Yeoman 1.0-Foundation 4 Леонард Богдонофф

- Yeoman-Foundation от Винсента Мака

Настоящим предоставляется бесплатное разрешение любому лицу, получившему копию этого программного обеспечения и связанных с ним файлов документации («Программное обеспечение»), работать с Программным обеспечением без ограничений, включая, помимо прочего, права на использование, копирование, изменение , объединять, публиковать, распространять, сублицензировать и/или продавать копии Программного обеспечения, а также разрешать лицам, которым предоставляется Программное обеспечение, делать это при соблюдении следующих условий:

Приведенное выше уведомление об авторских правах и данное уведомление о разрешении должны быть включены во все копии или существенные части Программного обеспечения.

ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ПРЕДОСТАВЛЯЕТСЯ «КАК ЕСТЬ», БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, ПОМИМО ПРОЧЕГО, ГАРАНТИИ КОММЕРЧЕСКОЙ ПРИГОДНОСТИ, ПРИГОДНОСТИ ДЛЯ ОПРЕДЕЛЕННОЙ ЦЕЛИ И НЕНАРУШЕНИЯ ПРАВ. НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ АВТОРЫ ИЛИ ОБЛАДАТЕЛИ АВТОРСКИМ ПРАВОМ НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЕТЕНЗИИ, УЩЕРБ ИЛИ ИНУЮ ОТВЕТСТВЕННОСТЬ, БУДУТ СВЯЗАННЫЕ С ДОГОВОРОМ, ДЕЛОМ ИЛИ ИНЫМ ОБРАЗОМ, ВОЗНИКАЮЩИЕ ИЗ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ИЛИ ИСПОЛЬЗОВАНИЯ ИЛИ ИНЫХ СДЕЛОК В СВЯЗИ С ПРОГРАММНЫМ ОБЕСПЕЧЕНИЕМ ИЛИ ИСПОЛЬЗОВАНИЕМ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ.

НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ АВТОРЫ ИЛИ ОБЛАДАТЕЛИ АВТОРСКИМ ПРАВОМ НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЕТЕНЗИИ, УЩЕРБ ИЛИ ИНУЮ ОТВЕТСТВЕННОСТЬ, БУДУТ СВЯЗАННЫЕ С ДОГОВОРОМ, ДЕЛОМ ИЛИ ИНЫМ ОБРАЗОМ, ВОЗНИКАЮЩИЕ ИЗ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ИЛИ ИСПОЛЬЗОВАНИЯ ИЛИ ИНЫХ СДЕЛОК В СВЯЗИ С ПРОГРАММНЫМ ОБЕСПЕЧЕНИЕМ ИЛИ ИСПОЛЬЗОВАНИЕМ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ.

Мир OpenJS 2021 — Фонд OpenJS

OpenJS World 2022 будет гибридным очным и виртуальным мероприятием в Остине, штат Техас, 7-8 июня 2022 года!

Подпишитесь, чтобы получать уведомления об открытии регистрации и CFP! »

Присоединяйтесь к профессионалам JavaScript, включая разработчиков, разработчиков программного обеспечения, сторонников разработчиков и лидеров бизнеса, на виртуальной глобальной конференции OpenJS. Подключайтесь, учитесь и сотрудничайте с членами сообщества из таких проектов, как AMP, Dojo, Electron и Node.js.

OpenJS World 2021 — это бесплатная полностью виртуальная среда. Учитесь у нашего сообщества спикеров и смотрите все наши сессии бесплатно на канале OpenJS Foundation YouTube!

Учитесь у нашего сообщества спикеров и смотрите все наши сессии бесплатно на канале OpenJS Foundation YouTube!

- Основные доклады

- Общий путь

- Трек безопасности

- Дорожка производительности

- Трек разработки

- Трек сообщества

- Путь автоматизации

Обратите внимание, что OpenJS World работает в соответствии с Кодексом поведения Linux Foundation Events.

Поделись своим восторгом!

Мы надеемся, что вы так же рады, как и мы, сотрудничать и взаимодействовать с сообществом OpenJS во время мероприятия! Если вам понравилось занятие, поделитесь своим волнением, используя официальный хэштег мероприятия #openjsworld21.

Основные доклады

Приветственный доклад: бурные двадцатые для JavaScript

Робин Джинн

Исполнительный директор, OpenJS Foundation

Тодд Мур

Вице-президент по открытым технологиям и разработчикам IBM

Разрумивание цепей передачи с JavaScript

Cian ó Maidín

Президент и основатель, ближайший

Восстановление баланса в технологии: Mrass Of The Indie Rock Die Die Die.

, Ford Foundation

, Ford Foundation Быстрое создание JavaScript для WebAssembly

Лин Кларк

Старший главный инженер-программист, Fastly

Netflix

Michael Jennings

Inclusion Strategy Partner, Product, Netflix

Panel: Getting Hired

Scott Hanselman

Partner Program Manager, Microsoft, Hanselminutes

Jerome Hardaway

Executive Director, VetsWhoCode

Зайнаб Эбрахими

Генеральный директор Florish

Сарон Йитбарек

Основатель Disco

Glamorous JavaScript: Makeup and Coding Education

Анна Литикал

Увлекательное и познавательное программирование Drag Queen и инженер Google

Дизайн игр Мышление + социальная справедливость

Эшлин Спарроу

Директор по технологиям обучения и ведущий дизайнер игр Чикагского университета | Ci3

Создание отличного веб-сайта с помощью AMP и TensorFlow.

js

jsДжеффри Хосе

Менеджер по продукту, AMP, Google

Сандип Гупта

Менеджер по продукту, TensorFlow, Google

Панель: Открытый исходный код и создание отличных мест для совместной работы

Бет Григгс

Старший инженер-программист, Red Hat

IBM Lead, Nojde

2 Nojde2 Майкл Доусон и Red HatДжо Сепи

Инженер и защитник открытого исходного кода, IBM

Как открытое управление влияет на открытый исходный код и внутренний исходный код в GoDaddy

Чарли Роббинс

Старший директор по технике инженерии, UX Platform по адресу GODADDY

Джонатан Кеслин

Директор по инженерной инженерии, платформа UX AT GODADDY

Speaker Sension

.

IO

IOСообщество

- Lightning Talk: Создание сообщества внутри вашей компании — Жан Бурелье, Euler Hermes (Allianz Group)

- JavaScript the Grumpy Parts — Роб Ричардсон, @rob_rich

- Что такое открытый исходный код? — Тоби Лангель, UnlockOpen

- Веб-монетизация и будущее рекламы — Бриана Марбери, Interledger Foundation

- «Быстрое» введение в Fastify — Маттео Коллина, NearForm

- Сделайте шаг к проектам с открытым исходным кодом — Тим Лай, SmartBear Software

- Panel: Node.

js Package Maintenance Working Group: Year 3 — Glenn Hinks, American Express; Бетани Григгс, Red Hat; Дарси Кларк, Github; Доминикас Блайз, NearForm; Родион Абдурахимов, Aspire Global

js Package Maintenance Working Group: Year 3 — Glenn Hinks, American Express; Бетани Григгс, Red Hat; Дарси Кларк, Github; Доминикас Блайз, NearForm; Родион Абдурахимов, Aspire Global - Рекомендации по диагностике Node.js — Гириш Пунатхил, IBM India и Мэри Марчини, Netflix

- Совершите путешествие по JSLandia — Джо Сепи, IBM и Джори Берсон, Linux Foundation

- Ответственное кодирование для лучшего будущего — Люсиль Джербер и Стефан Роде, IBM

- Lightning Talk: обновление Node-RED — Ник О’Лири, руководитель проекта Node-RED

- Содействие и демонстрация вашего роста в качестве разработчика Node.js — Дэвид Марк Клементс

Развитие

- Модернизация приложений с помощью Camel JavaScript и OpenShift — Ип Сэм и Вуксин Цзэн, Red Hat

- Призрак приложения: фоновые службы — Максим Сальников, Microsoft

- Дрожь, мои бревна! Рецепт переноса библиотек в модули ECMAScript — Бенджамин Коу, Google

- Создание потока конденсаторов с помощью NativeScript и Ionic Friend — Натан Уокер, nStudio LLC

- Type-Safe GraphQL с TypeScript — Аарон Пауэлл, Microsoft

- Node.

js: новое и экспериментальное — Бетани Григгс, Red Hat

js: новое и экспериментальное — Бетани Григгс, Red Hat - Создание современных нативных надстроек для Node.js в 2021 году — Кевин Иди, Hive Streaming

- Создание индивидуального интерфейса PWA с помощью Angular — Марк Томпсон, Google

- Глубокая отладка Node.js — Гириш Пунатхил, IBM India

- Один источник, чтобы править всеми — Джон Нидзвеки, Disney Streaming Services

- Обновление до Fastify 3 — Остин Акерс, Microsoft

Общий

- Облачный ландшафт для разработчиков Node.js — Упкар Лиддер, IBM

- Согласование Node.js с веб-платформой — Джеймс М. Снелл, NearForm

- Режим JavaScript и оболочка MySQL — Дэвид Стоукс, Oracle

- Умный дом на базе JavaScript без (почти) кода — Джоэл Лорд, Red Hat OpenShift

- Lightning Talk: ML на стороне клиента — Muthukumarswamy B, Enquero

- Lightning Talk: установщик Node-RED, автономный установщик с использованием Electron — Kazuhito Yokoi, Hitachi, Ltd.

- ноутбуков в VS Code — Танха Кабир, Microsoft

- Создание строго типизированных клиентов REST с помощью Typescript — Хосе Мануэль Эредиа Идальго, Microsoft

- Открытие высокопроизводительных команд с открытым исходным кодом — Трейси Миранда, Linux Foundation

- Тестирование модулей EcmaScript — Дэвид Марк Клементс

- VS Code Советы и рекомендации — Харальд Киршнер, Microsoft

- Содействие и демонстрация вашего роста как разработчика Node.js — Дэвид Марк Клементс

Производительность

- Можем ли мы удвоить пропускную способность HTTP-клиента Node.js? — Маттео Коллина, NearForm

- Демистификация проблем с производительностью базы данных с помощью sqlcommenter — Ян Кляйнерт и Бала Чандрасекаран, Google

- Безопасная обработка динамических данных с помощью TypeScript — Итан Арровуд, Microsoft

- Наблюдение за Node.js: использование показателей для повышения производительности вашего приложения — Гильерме Эрмето, Netflix

- Lightning Talk: связь на основе событий в сложной микросервисной архитектуре — Сапна Упрети и Прабал Рагхав, NodeXperts (подразделение последовательных технологий)

- Приступайте к работе с WebAssembly — Роберт Абукхалил, Invitae

Безопасность

- Передовые методы создания образов Docker для Node.

js — Liran Tal, Snyk

js — Liran Tal, Snyk - secure.AllTheThings() — Сделайте безопасность доступной для всех! — Кристиан Броманн и Джастин Долли, Sauce Labs

- Webpackage — вероятно, одна из лучших возможностей сделать Интернет более безопасным и надежным — Владимир де Туркхейм, Datadog

- Пространство для совместной работы по управлению уязвимостями пакетов и составлению отчетов для мира OpenJS — Дарси Кларк, Github и Уэс Тодд, Netflix

Платиновые участники

Золотые участники

Серебряные участники

Статистика нашего последнего мероприятия

Обучение и сотрудничество жизненно важны для будущего сообщества OpenJS, и нам крайне важно, чтобы каждый в сообществе, который хочет участвовать, чувствовал добро пожаловать, независимо от пола, гендерной идентичности, сексуальной ориентации, инвалидности, расы, этнической принадлежности, возраста, религии или экономического положения. Кодекс поведения Linux Foundation описывает наши ожидания для всех, кто участвует в нашем сообществе, а также последствия неприемлемого поведения.

Присуждается за мероприятия в сообществе разработчиков ПО с открытым исходным кодом, которые продвигают здоровые методы D&I. Узнать больше.

Ниже представлена статистика участия в мероприятии OpenJS World 2020 года. Обратите внимание, что демографические вопросы участников являются необязательными для спикеров и участников и основаны только на ответах с согласием.

Пол говорящего- Мужчина: 73%

- Женщина: 26%

- Недвоичный: <1%

- Предпочитаю не отвечать: 0%

- Мужчина: 80%

- Женщина: 14%

- Недвоичный: 1%

- Предпочитаю не отвечать: 5%

52 страны

Наша приверженность разнообразию и инклюзивности- 0006

- Нет всех мужских программ, основных составов или панелей

- Докладчикам предлагается пройти бесплатный ознакомительный курс Linux Foundation Inclusive Speaker Orientation Course .

- Субтитры доступны на платформе этого года YouTube

- Все основные доклады и сессии общедоступны во время мероприятия

Если у вас есть идеи о том, как мы можем организовать более инклюзивное мероприятие, не стесняйтесь, дайте нам знать. Свяжитесь с Анжелой Браун, старшим вице-президентом и генеральным менеджером по мероприятиям, по адресу [email protected].

Децентрализованный веб-узел DIF

Статус спецификации: Проект

Последний проект: identity.foundation/децентрализованный веб-узел/спецификация

Предыдущий проект: 0.0.1-предварительный проект

- Редакторы:

- Даниэль Бюхнер (Блок)

- Тобиас Лукер (Маттр)

- Авторы:

- Генри Цай (Майкрософт)

- СиньАн Сюй (Майкрософт)

- Моэ Джангда (Блок)

- Принять участие:

- репозиторий GitHub

- Сообщить об ошибке

- История коммитов

§ Аннотация

Большинство цифровых действий между людьми, организациями, устройствами и другими объектами

требуют обмена сообщениями и данными. Для объектов, чтобы обмениваться сообщениями и

данных для учетных данных, приложений или сервисных потоков, им нужен интерфейс, через который

хранить, обнаруживать и извлекать данные, связанные с потоками и опытом, которыми они

участие. Децентрализованный веб-узел (DWN) — это механизм хранения данных и ретрансляции сообщений.

объекты могут использовать для поиска общедоступных или частных разрешенных данных, связанных с данным

Децентрализованный идентификатор (DID). Децентрализованные веб-узлы представляют собой хранилище данных в виде сетки.

которые позволяют объекту управлять несколькими узлами, которые синхронизируются с одним и тем же состоянием через

друг друга, что позволяет владеющему субъекту защищать, управлять и передавать свои данные

с другими, не полагаясь на местоположение или инфраструктуру конкретного поставщика,

интерфейсы или механизмы маршрутизации.

Для объектов, чтобы обмениваться сообщениями и

данных для учетных данных, приложений или сервисных потоков, им нужен интерфейс, через который

хранить, обнаруживать и извлекать данные, связанные с потоками и опытом, которыми они

участие. Децентрализованный веб-узел (DWN) — это механизм хранения данных и ретрансляции сообщений.

объекты могут использовать для поиска общедоступных или частных разрешенных данных, связанных с данным

Децентрализованный идентификатор (DID). Децентрализованные веб-узлы представляют собой хранилище данных в виде сетки.

которые позволяют объекту управлять несколькими узлами, которые синхронизируются с одним и тем же состоянием через

друг друга, что позволяет владеющему субъекту защищать, управлять и передавать свои данные

с другими, не полагаясь на местоположение или инфраструктуру конкретного поставщика,

интерфейсы или механизмы маршрутизации.

Децентрализованный веб-узел — это спецификация DRAFT , разрабатываемая в рамках

Фонд децентрализованной идентификации (DIF). Это активный рабочий элемент

Рабочая группа по безопасному хранению данных в DIF.

Он включает в себя требования и выводы из связанной работы многих активных игроков отрасли в общий

спецификация, отвечающая коллективным потребностям сообщества.

Это активный рабочий элемент

Рабочая группа по безопасному хранению данных в DIF.

Он включает в себя требования и выводы из связанной работы многих активных игроков отрасли в общий

спецификация, отвечающая коллективным потребностям сообщества.

Спецификация будет обновлена с учетом отзывов членов DIF и более широкое сообщество с эталонной реализацией, разрабатываемой в рамках DIF который реализует функции и требования, определенные здесь. Мы поощряем рецензентов отправить вопросы GitHub в качестве средства для передачи отзывов и вкладов.

§ Терминология

- Децентрализованный веб-узел

- Децентрализованное хранилище личных данных и данных приложений и узел ретрансляции сообщений, как определено в спецификации децентрализованного веб-узла DIF. Пользователи могут иметь несколько Узлы, которые реплицируют свои данные между собой.

- Децентрализованные идентификаторы

- Строка уникального идентификатора URI и формат документа метаданных PKI для описания

криптографические ключи и другие основные значения PKI, связанные с уникальным,

управляемый пользователем самостоятельный идентификатор в целевой системе (например, блокчейн,

распределенный реестр).

§ Топология

§ Технический стек

Децентрализованные веб-узлы состоят из следующих уровней компонентов, каждый из которых определен в этой спецификации, чтобы гарантировать, что несколько реализаций децентрализованных веб-узлов могут использоваться вместе и работать как единая логическая единица для пользователей.

| Аутентификация DID |

| Доступ и авторизация |

| Определения интерфейсов |

| Обработка для конкретного интерфейса |

| Формат объекта |

| Подписание объекта/шифрование |

| Мультиформаты IPLD |

§ Конечные точки службы

Следующие записи конечной точки службы документов DID ДОЛЖНЫ присутствовать в документе DID целевого DID для разрешения относительного URL-адреса DID для правильного определения URI для обращения к децентрализованным веб-узлам владельца DID:

{

"id": "сделал:пример:123",

"услуга": [{

"id":"#dwn",

"type": "Децентрализованный веб-узел",

"Конечная точка службы": {

"узлы": ["https://dwn. example.com", "https://example.org/dwn"]

}

}]

}

example.com", "https://example.org/dwn"]

}

}]

}

§ Адресация

Децентрализованные веб-узлы пользователя могут быть адресованы разными способами, но механизмы ниже ДОЛЖНЫ поддерживаться соответствующей реализацией децентрализованного веб-узла:

§ URL-адреса, относящиеся к DID

Следующие конструкции URL-адресов DID используются для обращения к децентрализованным веб-узлам, которые оказались связанными с заданным DID, обнаруженным в процессе разрешения DID.

§ Состав

Следующий процесс определяет, как составляется URL-адрес относительно DID для обращения к децентрализованному веб-узлу:

- Пусть базовая часть полномочий URI строки URL-адреса DID будет адресованным целевым DID.

- Добавьте параметр службы

DecentralizedWebNode. - Собрать массив объектов дескриптора сообщения по желанию для кодирования в URL-адресе, относящемся к DID

- JSON преобразует в строку массив объектов Message Descriptor из шага 3, затем Base64Url кодирует строковый вывод.

- Добавьте параметр

запросовк строке URL-адреса DID со значением, заданным для строкового JSON, закодированного Base64Url вывода шага 4.

URL-адреса, относящиеся к DID, состоят из следующих сегментов:

сделал:пример:123 + ?service=DecentralizedWebNode + &queries= + toBase64Url( JSON.stringify( [{ DESCRIPTOR_1 }, { DESCRIPTOR_N }] ) )

сделал:пример:123?service=DecentralizedWebNode&queries=W3sgTUVTU0FHRV8xIH0sIHsgTUVTU0FHRV9OIh2d...

§ Резолюция

Следующий процесс определяет, как разрешается URL-адрес относительно DID для децентрализованного веб-узла:

- Разрешите DID в авторитетной части URL-адреса в соответствии с процессом разрешения децентрализованного идентификатора W3C, который возвращает документ DID для разрешенного DID.

- На что указывает наличие

service, найдите записьDecentralizedWebNodeв записях конечной точки службы документа DID.

- Проанализируйте объект

DecentralizedWebNodeService Endpoint и выберите первый URI, присутствующий в массивеобъектов serviceEndpointузлов. ПРИМЕЧАНИЕ. Разработчикам СЛЕДУЕТ выбирать из URI в массивеузловв порядке индекса. - Если URI, указанный на шаге 3, не является URI DID, перейдите к шагу 5. Если URI из шага 3 является DID, определите DID и выполните шаги 2 и 3, чтобы выбрать первый URI в DID.

DecentralizedWebNodeОбъект конечной точки службыузловМассив, который не является DID URI. Не повторяйте этот цикл более одного раза — если URI без DID не может быть расположен после одного цикла рекурсивного разрешения, прекратите разрешение и выдайте ошибку. - Предполагая, что на шагах 2–4 был обнаружен URI без DID, пусть найденный URI будет базовым URI создаваемого запроса децентрализованного веб-узла.

§ Строительство запроса

Пример URL-адреса относительно DID для передачи нескольких сообщений:

ПРИМЕЧАНИЕ

Например, приведенное ниже значение параметра запросов не является ни строковым JSON, ни кодированием Base64Url, но должно быть при использовании URL-адресов децентрализованных веб-узлов на практике (см. Инструкции по составлению URL-адресов относительно DID выше).

Инструкции по составлению URL-адресов относительно DID выше).

сделал:пример:123?service=DecentralizedWebNode&queries=[{ "method": "RecordsQuery", "schema": "https://schema.org/SocialMediaPosting" }]

сделал:пример:123?service=DecentralizedWebNode&queries=W3sgTUVTU0FHRV8xIH0sIHsgTUVTU0FHRV9OIh2d...

Разрешить DID, чтобы найти его URI децентрализованного веб-узла:

did:example:123 —> разрешение на конечную точку децентрализованного веб-узла —> https://dwn.example.com/

Создание объекта запроса :

- Создайте объект JSON для запроса.

- Объект запроса ДОЛЖЕН включать свойство

messagesи его значение ДОЛЖЕН быть массивом, состоящим из объектов Message, которые генерируются путем анализа значения параметразапросовURL-адреса, относящегося к DID, в виде массива JSON и выполнения следующих шагов для каждой записи:- Создание объекта сообщения.

- Установите свойство

дескриптораобъекта Message на запись, убедившись, что это допустимый объект дескриптора сообщения. - Установить свойство

recordIdобъекта Message, соответствующее адресуемой записи. - Дополните объект Message любыми необходимыми значениями подписи и авторизации, как описано в разделе «Сообщения».

- Добавить объект в массив

сообщенийобъекта запроса.

- Создание объекта сообщения.

Пример HTTP POST:

ПОЧТА https://dwn.example.com/

ТЕЛО {

"Сообщения": [

{

"дескриптор": {

"метод": "RecordsQuery",

"схема": "https://schema.org/SocialMediaPosting"

}

},

{...}

]

}

§ Объекты запроса

Объекты запроса— это конверты объектов JSON, используемые для передачи сообщений на децентрализованные веб-узлы.

{ // Объект запроса

"messages": [ // Объекты сообщений

{...},

{...},

{...}

]

}

Объекты запросов состоят из следующих элементов:

- Объект запроса ДОЛЖЕН включать свойство

messages, а его значение ДОЛЖНО быть массивом, состоящим из объектов Message.

§ Сообщения

Все сообщения децентрализованного веб-узла передаются через объекты JSON сообщений. Эти объекты содержат параметры выполнения сообщения, материалы авторизации, подписи авторизации и информацию о подписи/шифровании. Для различных целей сообщения полагаются на CID IPFS и API-интерфейсы DAG.

{ // Объект запроса

"messages": [ // Объекты сообщений

{

"recordId": GENERATED_CID_STRING,

"данные": BASE64URL_STRING,

"дескриптор": {

"метод": INTERFACE_METHOD_STRING,

"dataCid": DATA_CID_STRING,

"формат данных": DATA_FORMAT_STRING,

}

},

{...}

]

}

Объекты сообщений ДОЛЖНЫ составляться следующим образом:

Чтобы включить функции репликации данных для децентрализованного веб-узла, все сообщения ДОЛЖНЫ быть зафиксированы в IPFS DAG в дереве, выделенном для DID владельца, после составления и фиксации всех поддеревьев. Объекты Message верхнего уровня ДОЛЖНЫ быть зафиксированы как объект, закодированный DAG CBOR.

- Объекты сообщений ДОЛЖНЫ содержать свойство

recordIdсо значением ДОЛЖЕН быть строковым CID версии 1 исходной записи для рассматриваемой логической записи, сгенерированным путем выполнения следующего процесса генерации идентификатора записи для исходной записи записи:- Создайте объект JSON следующего состава:

-

recordIdОбъект генерации CID ДОЛЖЕН содержать свойствоdescriptorCid, а его значение ДОЛЖНО быть строковым CID версии 1 DAG CBOR, закодированным0719 дескриптор объект.

-

- DAG CBOR кодирует составной объект.

- Сгенерируйте CID версии 1 из закодированного объекта DAG CBOR и выведите его в строковой форме.

- Создайте объект JSON следующего состава:

- Объекты сообщений МОЖЕТ содержать свойство

данных, и если оно присутствует, его значение ДОЛЖНО быть закодированной строкой данных сообщенияbase64Url.

- Объекты сообщения ДОЛЖЕН содержат свойство

дескриптора, а его значение ДОЛЖНО быть объектом, составленным следующим образом:- Объект ДОЛЖЕН содержать свойство

method, а его значение ДОЛЖНО быть строкой, соответствующей методу интерфейса децентрализованного веб-узла. - Если с сообщением связаны данные, переданные непосредственно через свойство

dataсообщения или внешний канал (например, выборка IPFS),дескрипторобъект ДОЛЖЕН содержать свойствоdataCid, а его значение ДОЛЖНО быть строковым CID версии 1 закодированных данных DAG PB. - Если с сообщением связаны данные, переданные непосредственно через свойство

данныхобъекта сообщения или через канал, внешний по отношению к объекту сообщения, объект дескриптораДОЛЖЕН содержать свойствоdataFormat, и его значение ДОЛЖЕН быть строкой, которая соответствует зарегистрированному формату данных IANA Media Type (наиболее распространенным является простой JSON, на что указывает установка значения свойстваdataFormatвapplication/json), или один из следующие строки формата ожидают регистрации:-

application/vc+jwt— данные представляют собой вариант проверенных учетных данных W3C в формате JSON Web Token (JWT) [RFC7519].

-

приложение/vc+ldp— данные представляют собой проверяемые учетные данные W3C в формате JSON-LD.

-