Устройство отмостки

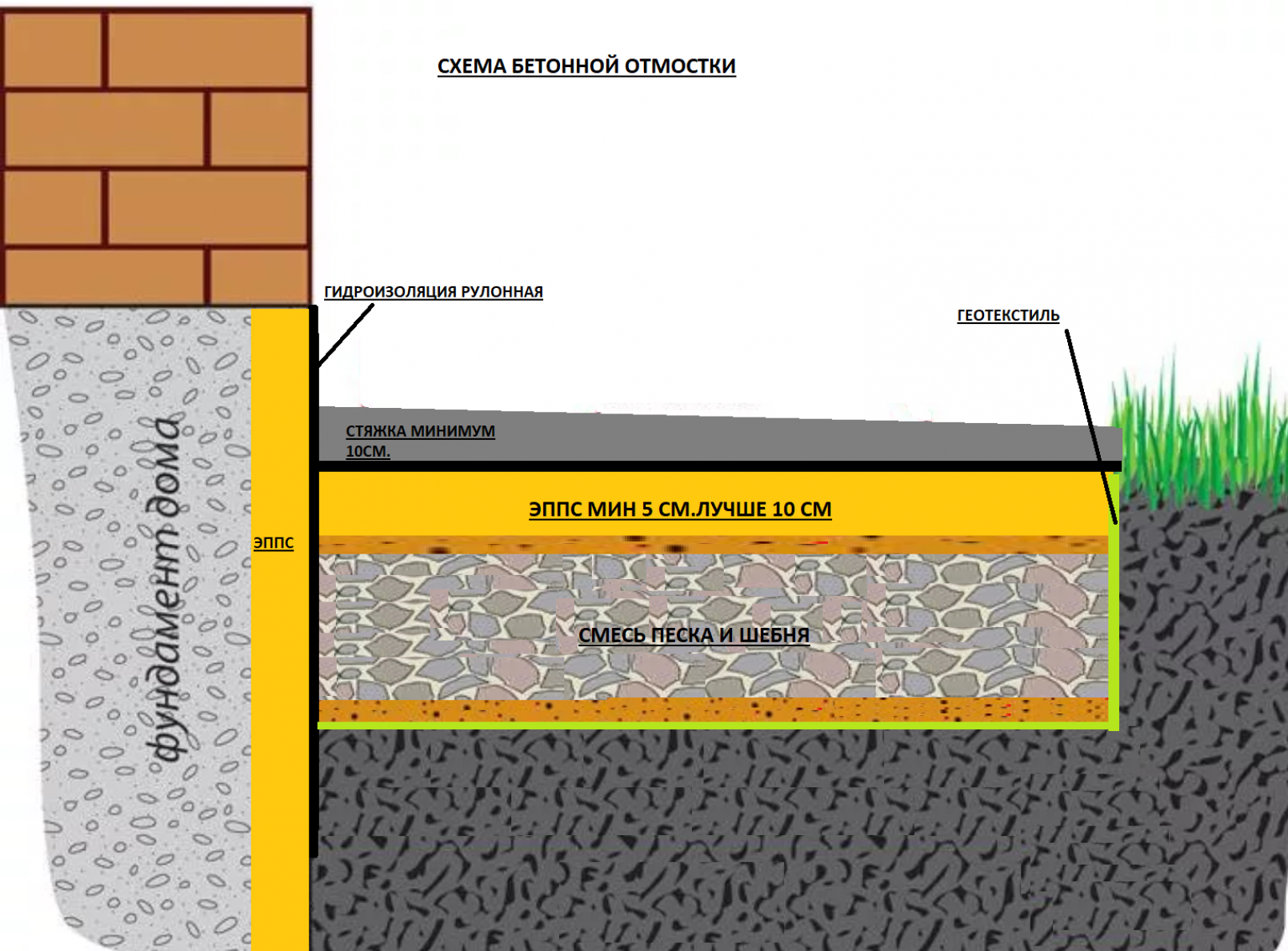

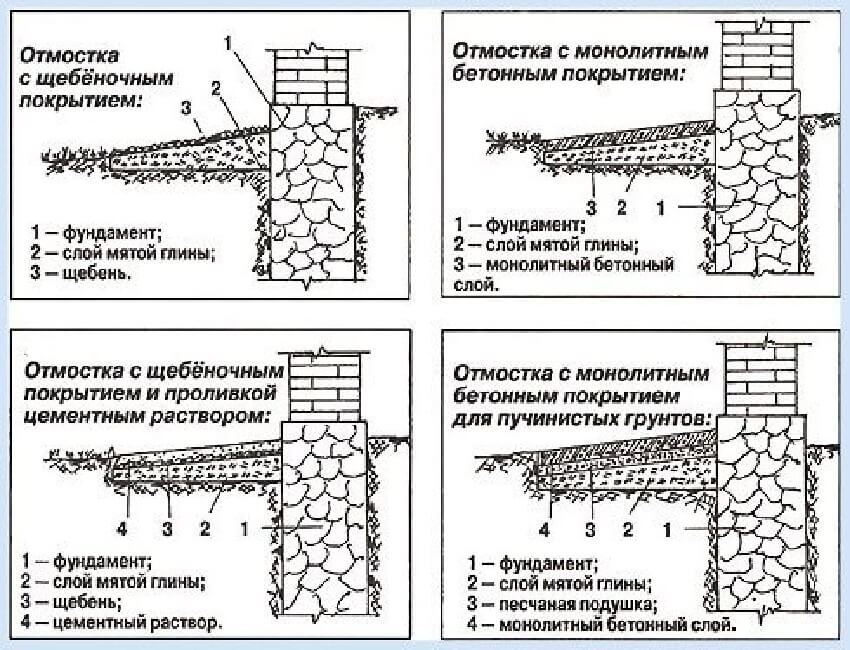

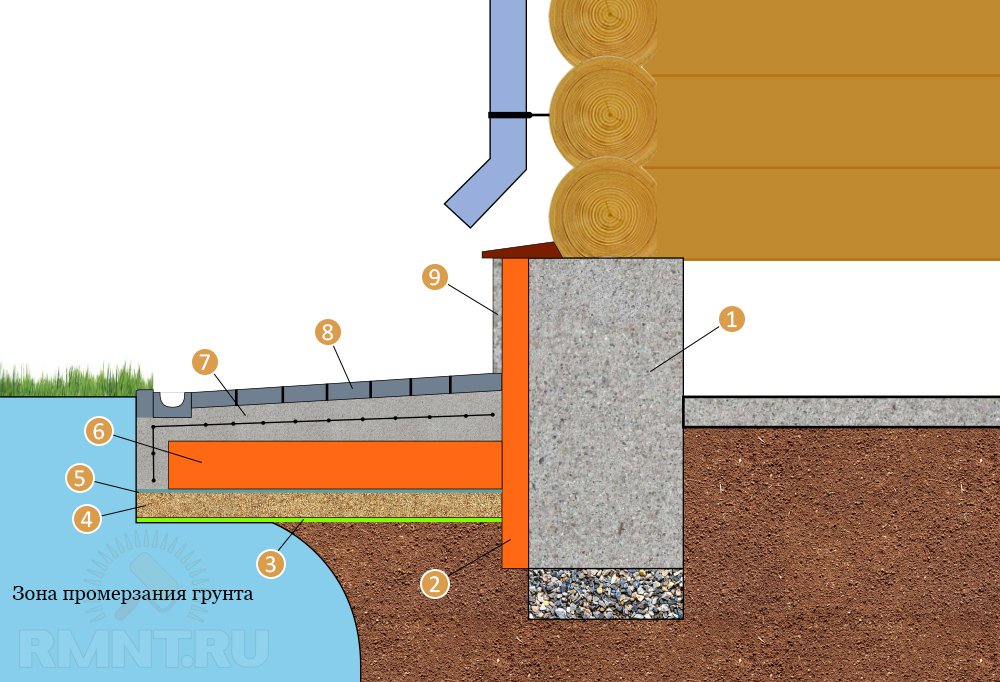

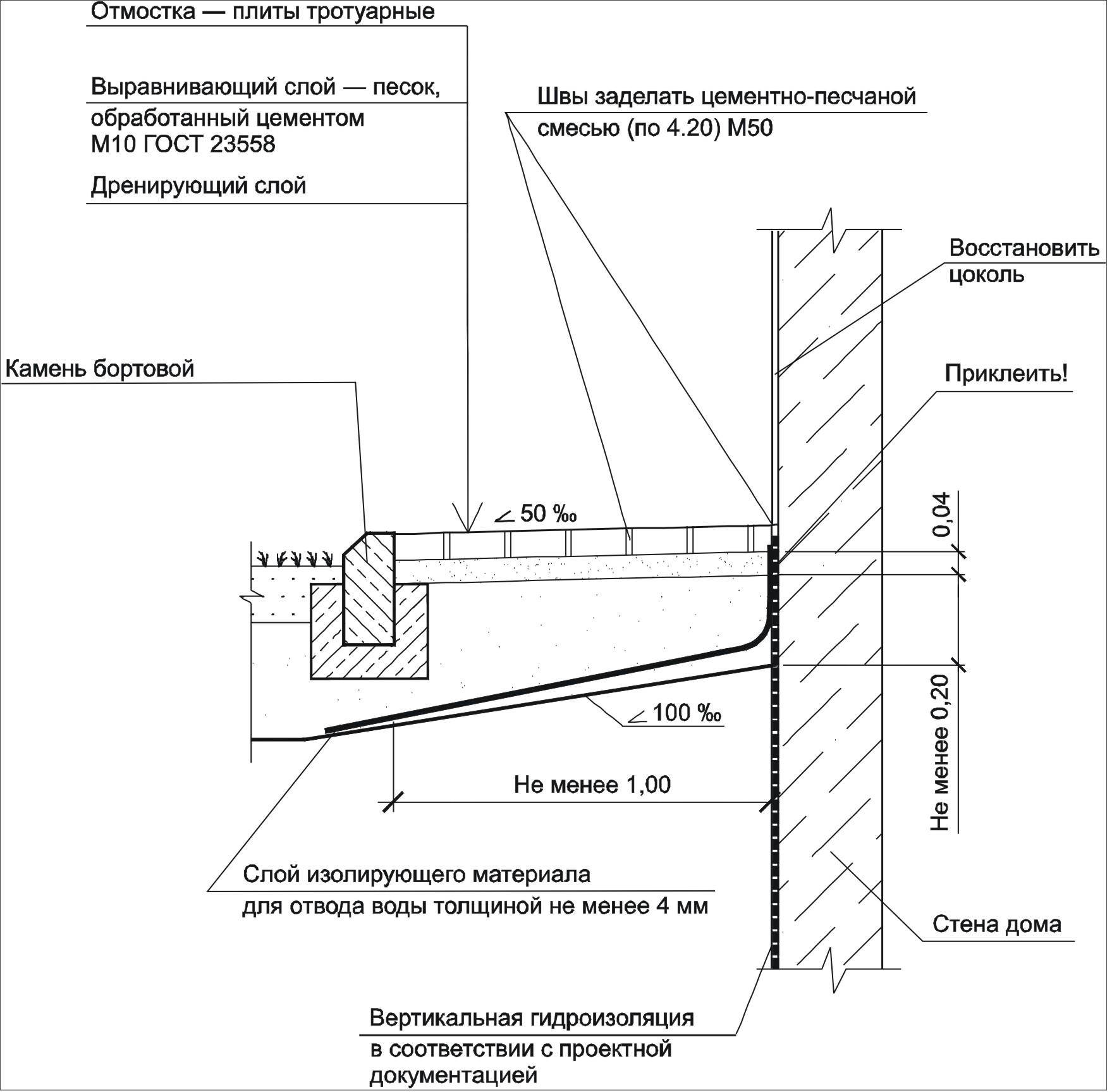

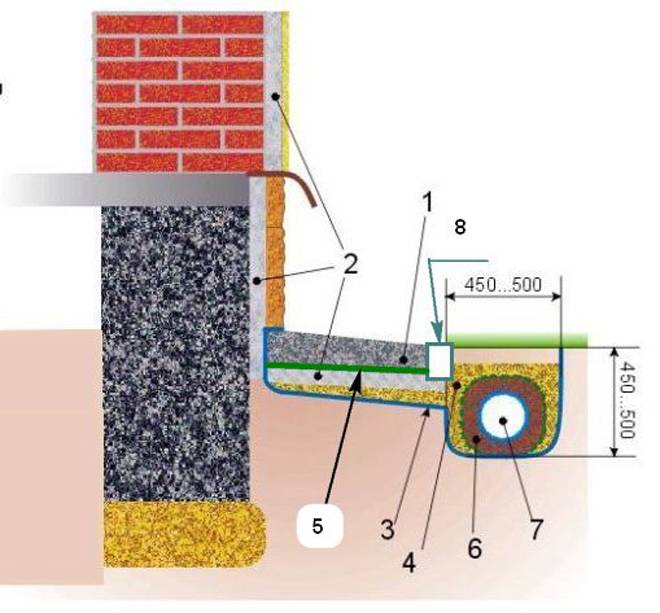

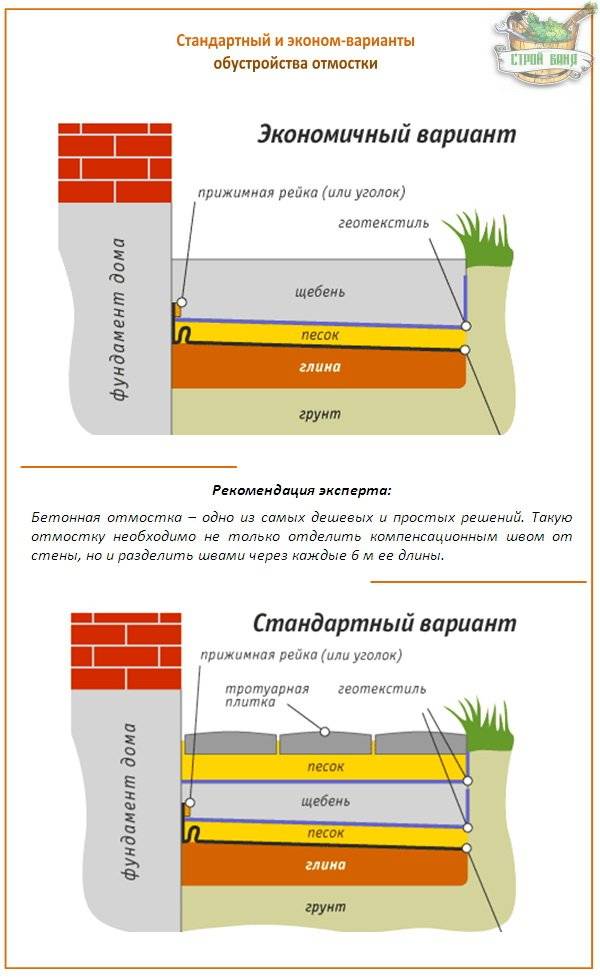

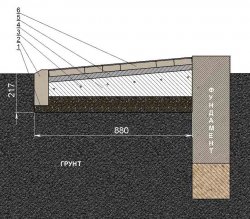

Отмостку вокруг зданий сооружают для отвода талых и атмосферных вод. Ее конструкцию выбирают, исходя из геологических условий, а также планировочных решений. Самую простую отмостку для дачных и сельских домов делают, как правило, из слоя глины толщиной в 10-15 сантиметров, поверх которого выкладывают твердое покрытие. Наиболее дешевое покрытие устраивают из слоя хорошо утрамбованной щебенки. Более надежный вариант получится, если щебень залить цементным раствором.

Основательную и надежную отмостку делают из монолитных бетонных плит, однако в этом случае необходимо учитывать некоторые особенности материала. Такое покрытие нельзя применять, если дом стоит в районе с преобладанием глинистых грунтов, влажных супесей или суглинков. Эти грунты впитывают воду неравномерно, и при ее замерзании зимой расширяются («вспучиваются»), что приводит к разрушению монолитного покрытия.

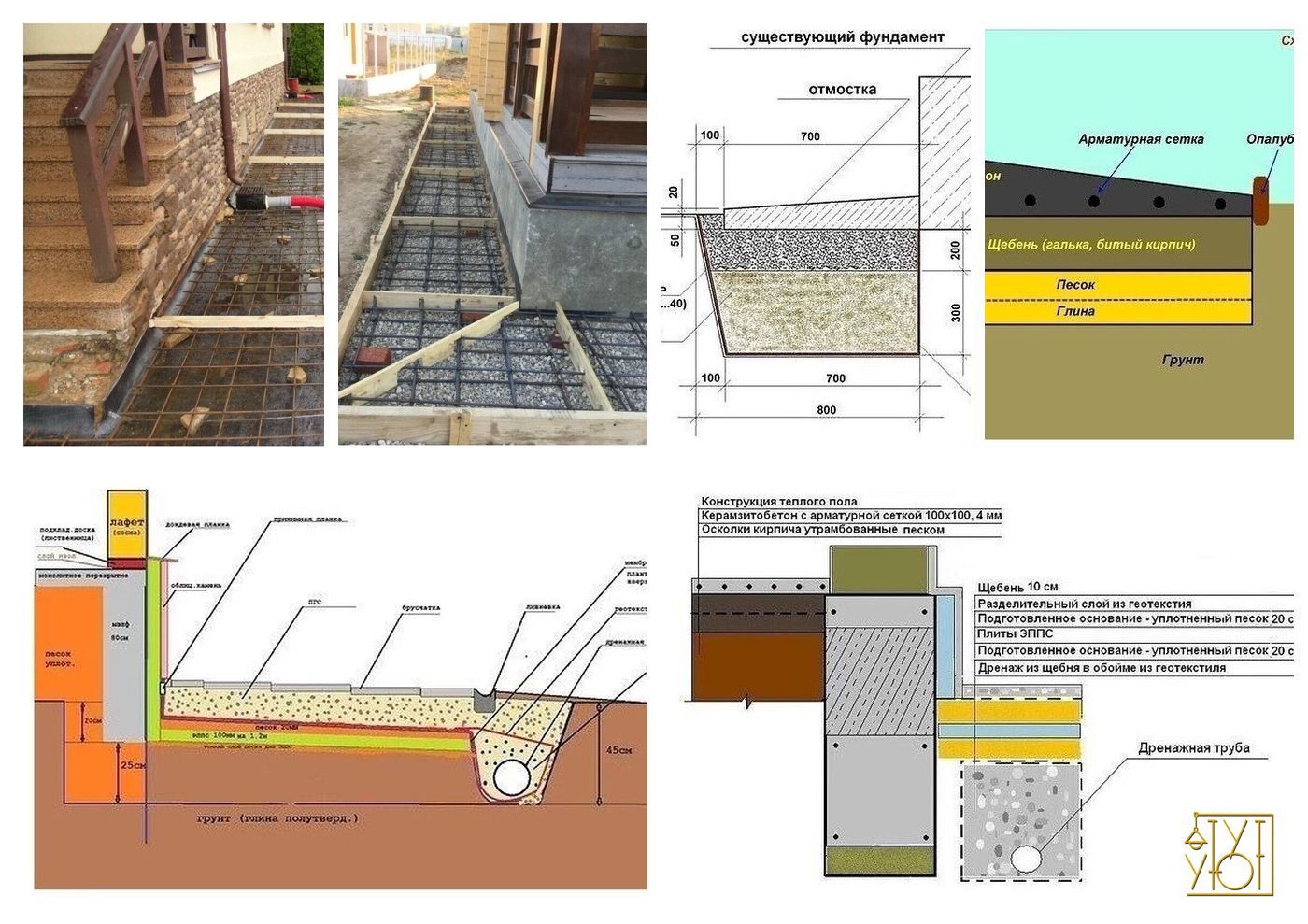

Чтобы предупредить появление подобных дефектов можно сделать сборную плиту с армированием. Для устройства отмостки используют плиты размером 60х60 сантиметров, которые довольно просто изготовить самостоятельно. Необходимо соорудить опалубку, бортики снаружи прижать клиньями. Плиты следует армировать металлической сеткой с ячейками до 8 миллиметров. Это придает плитам прочность даже в том случае, если их толщина не превышает 3 сантиметров. Действовать надо так: перед заливкой раствора уложите на дно опалубки целлофановую пленку, стараясь избегать появления складок. Заполните опалубку на 2/3 высоты цементным раствором М100. Раствор надо хорошо уплотнить вибратором. После этого уложите армирующую сетку и долейте раствор до верха опалубки.

В цементный раствор нередко добавляют красители, тогда плиты получаются разноцветными, и выглядят очень декоративно. Отмостку можно выложить и из асфальта, но она не будет такой долговечной как бетонная.

Материалы по теме

5 материалов для устройства отмостки

Всем приятно заходить в свой двор и видеть, как хорошо сочетается покрытие отмостки с материалами отделки дома, гаража, тротуаров.

Теперь поговорим о материалах для отмостки

Брусчатка из камня имеет самый натуральный вид. Это можно назвать ее самым главным качеством. Брусчатка, которая выполненная из гранита встречается чаще всего. Цвет бывает желтый, красный или черного базальтового цвета. Она бывает как пиленая, так и колотая. Материалы взятые из одной партии одного и того же цвета может немного незначительно отличатся оттенком. Это не техническая ошибка, а обыкновенное природное свойство материала. Гранитная брусчатка в сравнении с бетонной не имеет такого разнообразия форм. Брусчатка из гранита обычно имеет форму параллелепипеда или куба. Ее укладывают, как и бетонную на предварительно насыпанный слой песка или щебня толщиной 5 см. Швы заполняют аналогичным образом и утрамбовывают. В зависимости от размера каменной брусчатки за 55 — 80 минут можно уложить 1 м.

Формы такие же разнообразные шестигранные, квадратные, прямоугольные и волнистые. Края бывают как с фаской, так и ровные. С фаской, то есть какая-то часть или вся брусчатка закруглена. Это не дает брусчатке скалываться по краям. На нашем рынке можно найти бетонные плитки с толщиной 4 – 12 см, длиной 8 – 30 см, шириной 5 – 22 см.

Формы такие же разнообразные шестигранные, квадратные, прямоугольные и волнистые. Края бывают как с фаской, так и ровные. С фаской, то есть какая-то часть или вся брусчатка закруглена. Это не дает брусчатке скалываться по краям. На нашем рынке можно найти бетонные плитки с толщиной 4 – 12 см, длиной 8 – 30 см, шириной 5 – 22 см.

Для отмостки рекомендуются, и чаще всего применяется толщина около 6 см такая брусчатка справится с нагрузкой от ходьбы по ней. Краевые элементы и бордюры пригодятся для эстетического завершения отмостки. Брусчатка из бетона очень устойчива к перепадам температуры и морозу. Так как форм у такой брусчатки предостаточно, а это значит, что ее можно выкладывать в форме разнообразных орнаментов. Песком заполняют зазоры между отдельными брусчатками. Один метр бетонных плиток можно уложить за 1 час.

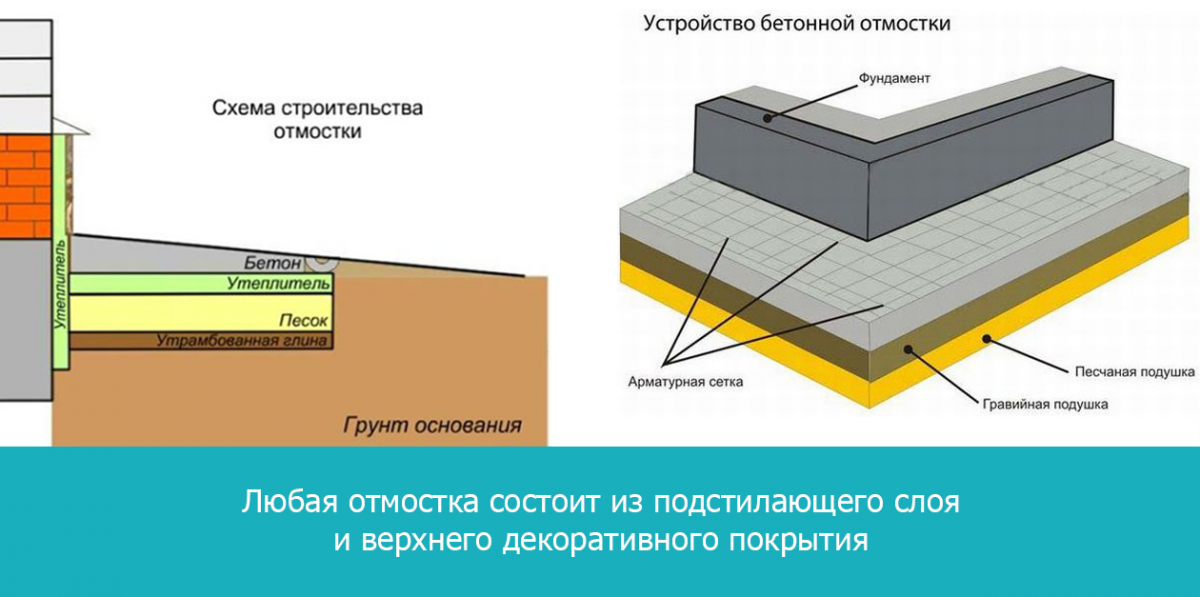

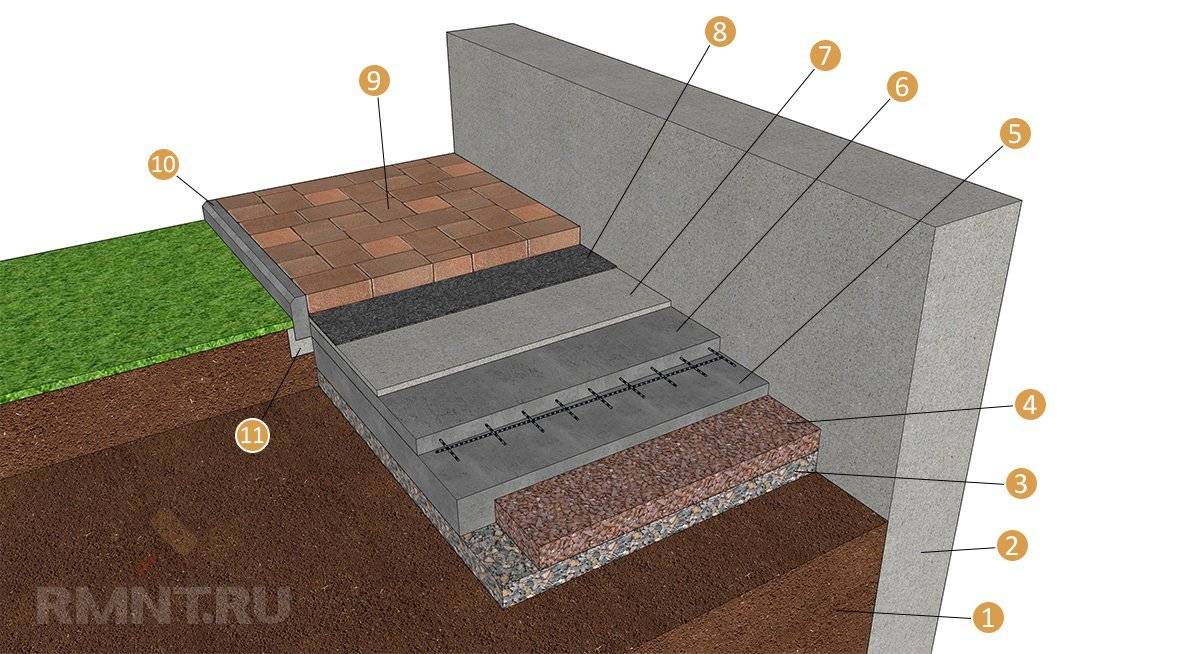

Самым дешевым и простым решением будет бетонная отмостка. Водонепроницаемость отмостки может обеспечить только этот материал. Толщина такой отмостки не должна быть менее 6 см (рекомендуется около 10 см). Также она должна быть выполнена из бетона класса В15 не ниже. В этом случае минимальная толщина подготовки составляет 10 см. Отмостку из бетона нужно отделить от стены компенсационным швом возле стены. Еще специалисты рекомендуют разделять отмостку швом каждые 6 м.

Также она должна быть выполнена из бетона класса В15 не ниже. В этом случае минимальная толщина подготовки составляет 10 см. Отмостку из бетона нужно отделить от стены компенсационным швом возле стены. Еще специалисты рекомендуют разделять отмостку швом каждые 6 м.

Отмостку легко можно декорировать камнями — обычно делают с помощью гальки диаметром в несколько сантиметров. Точно сказать сколько нужно камней на 1 метр никто не сможет так как это зависит от того как плотно они будут уложены и какой точно у них размер. Время выполнения 1 метра примерно 20 – 30 минут, если используется готовая смесь или 30 — 40, когда ее нужно приготовить. Время на изготовления опалубки тоже учтено.

Самой простой в выполнение является отмостка из щебня. Она идеальная при высоком уровне грунтовых вод, особенно когда выполнен дренаж фундамента вокруг здания, так как поверхностные воды легко проникают сквозь щебень. Керамзит, гальку и гравий можно использовать как альтернативу для щебня. Щебень бывает от 8 до 35 мм, и только о вас зависит, будет он одинаковый или разного размера. Не забывайте о том, что гранулы разных размеров легче утрамбовать и ходить по них тоже приятней. Геотекстиль укладывают на утрамбованный грунт, после чего на него сипят, щебень при этом песок вообще не используется. Геотекстиль не дает разнообразным сорнякам прорастать, а также препятствует смешиванию гранул с почвой. Рекомендуют использовать слой щебня около 10 см. Время выполнения 1 метра примерно 20 – 30 минут.

Щебень бывает от 8 до 35 мм, и только о вас зависит, будет он одинаковый или разного размера. Не забывайте о том, что гранулы разных размеров легче утрамбовать и ходить по них тоже приятней. Геотекстиль укладывают на утрамбованный грунт, после чего на него сипят, щебень при этом песок вообще не используется. Геотекстиль не дает разнообразным сорнякам прорастать, а также препятствует смешиванию гранул с почвой. Рекомендуют использовать слой щебня около 10 см. Время выполнения 1 метра примерно 20 – 30 минут.

Поверхность бывает рифленая и гладкая. Устанавливать их нужно, как и брусчатку на подготовленный слой из песка или щебня толщиной 5 см. Сначала планируйте отмостку, затем покупайте плиты во избежание не состыковок. Время выполнения 1 метра примерно 30 – 40 минут, но может изменяться в зависимости от размера плит.

Поверхность бывает рифленая и гладкая. Устанавливать их нужно, как и брусчатку на подготовленный слой из песка или щебня толщиной 5 см. Сначала планируйте отмостку, затем покупайте плиты во избежание не состыковок. Время выполнения 1 метра примерно 30 – 40 минут, но может изменяться в зависимости от размера плит.

Устройство отмостки в Раменском районе

В теории строительного дела называют отмосткой бетонную водонепроницаемую поверхность (покрытие), расположенную по всему периметру строения снаружи. Она выполняет защитную роль, предохраняя от талых вод и дождя фундамент здания. Отмостка не допускает разрушение грунта, в котором находится фундамент. Таким образом, значительно продлевается его служба.

Бетонная отмостка без дополнительных вложений позволит оборудовать стильную и современную дорожку по периметру строения. Главные плюсы: удобство и функциональность, красота и практичность.

Правильное устройство бетонной отмостки

Первый вопрос, который нужно решить, это подбор качественного материала. Многие для этих целей предпочитают бетон, но опытные дизайнеры могут предложить очень эффектные и достаточно функциональные решения из тротуарной плитки. При выполнении работ следует соблюдать ряд несложных правил:

- при поведении армирования бетона запрещается соединять его с фундаментом или стеной строения;

- важно усилить грунтовую поверхность под материалом, на него укладывается мелкий щебень и песок;

- используемая основа размещается под углом от строения;

- длина определяется типом грунта, чаще всего, 60–100 см.

Обустройство отмостки имеет низкую стоимость

Когда большие траты уже позади: вы возвели дом, выполнена отделка здания, облагорожен двор и посажен сад, можно не опасаться некоторых косметических работ.

Суммарная стоимость зависит от работы мастеров, которые составляют смету на свои услуги. Определенную роль играет и выбранный материал, специфические особенности грунта и периметр самого строения. В этом случае уместен торг, ведь отмостка всегда выполняется в комплексе с другими работами по благоустройству и отделке. А договориться о приемлемой цене можно с любыми мастерами.

Заказ услуг

Заказать услуги нашей компании несложно – просто сделайте звонок по указанным номерам: 8 (916) 739-77-36, 8 (926) 875-30-15. Вы сможете получить консультацию по любому интересующему вас вопросу и сделать заявку на осуществление работ.

Узнайте больше

Сетевые слепые зоны угрожают вашему бизнесу?

Слепые зоны сети — это то, чего вы не видите и о чем не знаете.

Они опасны. Точно так же, как слепые зоны на вашем автомобиле, сетевые слепые зоны могут привести к смертельным авариям. Проблемы будут казаться «возникшими из ниоткуда» и ударить неожиданно.

Слепые зоны сети создают всевозможные серьезные проблемы. Одним из них является крупный сбой сети. Но могут накопиться и другие проблемы. Если вы работаете вслепую, вы создаете себе следующие проблемы с управлением сетью:

Слепые зоны сети создают проблемы для вашей способности выполнять свою работу.

К счастью, есть решения. Когда вы ведете машину, вы используете зеркала и проверку плеч, чтобы убедиться, что проблемы в слепых зонах не вызывают проблем. Точно так же правильные инструменты и процессы в сети могут улучшить ваше видение и помочь вам избежать нагромождения.

В этом специальном сообщении в блоге рассказывается о шести наиболее распространенных «слепых зонах» сети и о том, как Auvik может помочь вам их избежать. Оставайтесь там в безопасности!

1.

Неполная и неточная сетевая документация

Неполная и неточная сетевая документацияОтправка техника на место для составления карты сети может занять часы, дни и даже недели.После всей этой работы по отслеживанию проводов и рисованию карт нет никакой гарантии, что вы знаете обо всем, что есть в сети.

Имея всего один сайт, ручное отслеживание каждого устройства, которое добавляется, удаляется или перемещается в сети, уже становится логистическим кошмаром. Если вы управляете несколькими сайтами одновременно, это невозможно. А поскольку чертеж вашей сети статичен, как только что-то меняется, ваша документация автоматически устаревает, и вы теряете то немногое, что у вас было.

Решение для обеспечения видимости

Автоматизированная инвентаризация Auvik использует сетевые протоколы для обнаружения и сбора полной информации о каждом устройстве в сети, включая марку и модель, серийный номер, IP-адрес и физический порт переключения, к которому подключено устройство.

Auvik также извлекает данные из таких источников, как CDP, LLDP и таблицы пересылки, чтобы тщательно смоделировать сетевую диаграмму уровня 1. Уровни 2 и 3 построены из таблиц ARP, назначений IP и ассоциаций VLAN, чтобы показать вам, что именно находится в сети, где это находится и как оно подключено.

Уровни 2 и 3 построены из таблиц ARP, назначений IP и ассоциаций VLAN, чтобы показать вам, что именно находится в сети, где это находится и как оно подключено.

Кори Киркендолл из 5K Technical Services говорит:

«Раньше адаптация представляла собой дополнительную пару недель, проведенных на месте, протягивая кабели. Теперь, когда мы загружаем агент Auvik, он возвращает все, что нам нужно, давая нам точное представление о сети в режиме реального времени. Теперь мы тратим наше время на то, чтобы лучше обслуживать сети наших клиентов, потому что мы не тратим время на документирование».

2. Неизвестные и неавторизованные устройства

Старый коммутатор, который вы вывели из эксплуатации пять лет назад, но так и не отключили от сети.Персональный смартфон, подключенный к вашему внутреннему SSID. Обычные старые светодиодные лампочки заменяются на их умные аналоги.

Нам, вероятно, не нужно говорить вам, что теневые ИТ — это огромная проблема. С распространением политик использования собственных устройств, портативностью таких устройств, как смартфоны и планшеты, и быстрым ростом устройств IoT все больше и больше конечных пользователей добавляют неизвестные устройства в сети, которыми вы управляете, не сообщая вам об этом.

С распространением политик использования собственных устройств, портативностью таких устройств, как смартфоны и планшеты, и быстрым ростом устройств IoT все больше и больше конечных пользователей добавляют неизвестные устройства в сети, которыми вы управляете, не сообщая вам об этом.

В дополнение к проблемам с управлением сетью, таким как неожиданные проблемы с производительностью, теневые ИТ представляют собой еще один вектор атаки.По оценкам Gartner, к 2020 году треть успешных кибератак будет направлена на теневые ИТ-ресурсы.

Решение для обеспечения видимости

Auvik готов к работе с любым устройством, которое поддерживает SNMP, CLI, REST API, облачные API и т. д., то есть он совместим с более чем 15 000 типов сетевых устройств от более чем 700 поставщиков. Автоматическое обнаружение и сопоставление

Auvik показывает вам каждое устройство в сети — даже те, о которых ваши пользователи не сообщают вам, — и обновляется в режиме реального времени по мере развития сети. На карте сети вы увидите каждое устройство, с которым имеете дело в любую секунду.

На карте сети вы увидите каждое устройство, с которым имеете дело в любую секунду.

Лукас Мессина, руководитель группы практики Kraft Kennedy, говорит:

«Когда дело доходит до сетевых устройств, многое можно скрыть. У нас не было хорошего способа чувствовать себя комфортно, мы нашли все, пока не начали использовать Аувик».

Попробуйте Auvik бесплатно в течение 14 дней

3. Неизвестно, как в настоящее время настроены устройства

Поскольку резервное копирование конфигурации сетевых устройств вручную занимает очень много времени, вы можете делать это ежемесячно, ежеквартально, а в некоторых случаях вообще не делать.Фактически, недавний отчет показывает, что треть ИТ-специалистов говорят, что они очень мало знают о том, как настроена сеть их организации, а половина говорит, что их конфигурации меняются ежедневно или несколько раз в неделю.

Не зная точно, как настроены сетевые устройства, вы будете совершенно слепы к неправильным конфигурациям. И в случае сбоя сетевого устройства вы останетесь в темноте, пытаясь воссоздать целые конфигурации с нуля, пока ваши конечные пользователи будут ждать, пока вы вернете их в сеть.

И в случае сбоя сетевого устройства вы останетесь в темноте, пытаясь воссоздать целые конфигурации с нуля, пока ваши конечные пользователи будут ждать, пока вы вернете их в сеть.

Решение для обеспечения видимости

С помощью Auvik резервное копирование конфигурации автоматизировано. Auvik сканирует сетевые устройства на наличие изменений конфигурации каждые 60 минут. Если действующая конфигурация была изменена, автоматически создается резервная копия последней конфигурации, а старая конфигурация регистрируется в индексе версий, который всегда доступен для просмотра.

Когда сетевое устройство выходит из строя или толстые пальцы делают ошибку при изменении конфигурации устройства, вам не нужно будет выяснять, что пошло не так, пока ваши пользователи кипятятся без обслуживания.

Просто нажмите кнопку восстановления конфигурации Auvik, чтобы мгновенно вернуть все в прежнее состояние. Либо экспортируйте конфигурацию и примените ее к новому устройству.

Уилл Ли, президент отдела информационных технологий PNC, говорит:

«Простота документирования, устранения неполадок и управления устройствами значительно облегчила нам жизнь. Мы можем не только легко контролировать наши сети, но и визуально их видеть».

4. Использование интерфейса командной строки в качестве основного источника данных

О, интерфейс командной строки.Это мощный инструмент во многих отношениях, но он остался в значительной степени нетронутым, несмотря на десятилетия улучшений в удобстве использования и дизайне. И для многих это единственная видимость того, что происходит в сети.

Когда вы застряли с интерфейсом командной строки в качестве единственного источника сетевой информации, легко погрузиться все глубже и глубже в черную дыру, вручную опрашивая отдельные устройства, пытаясь разобраться в потоке информации, которая возвращается обратно.

И если все ваши технические специалисты, включая новичков, не являются экспертами в написании команд и синтаксисе скриптов, разобраться во всем этом без часов в Google и на форумах будет непросто. (Не говоря уже о том, как это отнимает много времени.) Это как фотографировать в темноте.

(Не говоря уже о том, как это отнимает много времени.) Это как фотографировать в темноте.

Решение для обеспечения видимости

Графический пользовательский интерфейс Auvik запрашивает CLI и другие источники данных для вас, затем анализирует данные и представляет их визуально в виде легко усваиваемых диаграмм и таблиц, чтобы вы могли видеть, что происходит в сети, не требуя глубоких знаний или большого количества времени.

Auvik может использоваться кем угодно — неважно, опытный ли вы сетевой инженер или только начинаете свою сетевую карьеру.Здесь нет крутой кривой обучения, и вам не нужно быть экспертом по продукту, чтобы знать, когда что-то пойдет не так.

Кристал Шарп из Next I.T. говорит:

«Auvik — отличный сетевой инструмент, который дает вам возможность визуально представлять сеть клиента в режиме реального времени, с которой вы можете взаимодействовать».

Попробуйте Auvik бесплатно в течение 14 дней

5.

Нет видимости сетевого трафика

Нет видимости сетевого трафикаСамый большой риск, с которым вы сталкиваетесь, — это неспособность ответить на вопрос пользователя.«Я не знаю» подрывает их уверенность и доверие к вам как к их доверенному сетевому консультанту. «Я не знаю» ослабляет отношения. И все же «я не знаю» — это ответ, который многие ИТ-специалисты в настоящее время должны дать на один из самых распространенных вопросов: почему у меня медленный интернет?

Без подробных отчетов о трафике на основе данных, доступных через такие протоколы, как NetFlow, вы не имеете представления о том, что происходит в вашей сети, что делает практически невозможным выявление сетевых нарушителей.

Решение для обеспечения видимости

Функция анализа сетевого трафика Auvik использует машинное обучение, чтобы дополнить данные о потоках устройств дополнительными метаданными, такими как география источника и назначения, чтобы дать вам детальное представление об используемых приложениях и протоколах, чтобы вы могли действительно понять трафик.

TrafficInsights может собирать и анализировать потоковые данные с любого устройства, поддерживающего NetFlow v5 или v9, IPFIX, sFlow или J-Flow. Если какой-либо трафик проходит через сетевое устройство с поддержкой TrafficInsights, вы можете видеть, кто находится в сети, что они делают и куда направляется их трафик.

Девон Стивенс из Net3 Technology, Inc. говорит:

«Мы смогли определить трафик от приложения, который мог привести к чрезмерному использованию канала и, в конечном итоге, к производству наших облачных сервисов.TrafficInsights предоставил нам информацию, необходимую для формирования трафика и предотвращения проблем с обслуживанием».

6. Нет доступа к журналам устройства

Независимо от того, пытаетесь ли вы устранить проблему, защититься от атак или оптимизировать сетевую среду, журналы событий являются вашим лучшим источником информации.

Но журналы хранятся локально в памяти устройства, и если вы регулярно не проверяете журналы устройств, вы не видите потенциальных проблем с сетью, которые назревают. Если устройство перезагружается, все его журналы исчезают, и вы застреваете, играя в догадки о том, что пошло не так.

Если устройство перезагружается, все его журналы исчезают, и вы застреваете, играя в догадки о том, что пошло не так.

Решение для обеспечения видимости

Auvik централизует данные журналов для всех ваших сетевых устройств на всех ваших сайтах, позволяя вам просматривать, искать и фильтровать все журналы, чтобы добраться до основной причины сетевых проблем.

С системным журналом в Auvik вам не нужно беспокоиться об отсутствии важных журналов, указывающих на потенциальную проблему с сетью, или входить в разные устройства, чтобы разобраться в разрозненной информации, которую вы найдете. Вместо этого вы получаете всю необходимую информацию в одном месте.

Джастин Галлахер, инженер Ashton Technology Solutions, говорит:

«Тот факт, что мы можем войти в Auvik, и нам не нужно подключаться к 8 или 20 различным сетевым устройствам для просмотра журналов, делает устранение неполадок намного быстрее и проще. Например, при проблемах с связующим деревом мы можем очень быстро увидеть, какой порт вызывает сбой связующего дерева».

Мошеннические устройства — это лишь одна из распространенных слепых зон в сети. Наш новый информационный документ о слепых зонах описывает остальные пять и то, как вы можете их избежать.Хватай его здесь — и береги себя там!

Работа со смертельными помещениями: «слепые зоны» машин

Выпуск Workplace Solutions за июнь 2014 г., публикация Национального института охраны труда и здоровья (NIOSH), включает статью под названием «Предотвращение травм и смертей рабочих, связанных с опорой на строительные машины и оборудование». на дорожных строительных площадках».

В статье цитируется отчет Бюро статистики труда, в котором говорится, что «из 962 производственных травм со смертельным исходом на дорожных строительных площадках с 2003 по 2010 год 443 произошли в результате ударов рабочих транспортными средствами или мобильным оборудованием.Рабочие были смертельно ранены 143 раза транспортными средствами или мобильным оборудованием, которое двигалось задним ходом».

Проектирование с учетом обеспечения обзораПо словам Дуга Морриса, директора по маркетингу продукции Komatsu, разработка машин, обеспечивающих хороший обзор для оператора, является постоянной задачей. Он приводит несколько примеров усилий компании в этом отношении, в том числе капот с крутым наклоном на небольших бульдозерах, что достигается за счет размещения системы охлаждения в задней части машины, что обеспечивает «непревзойденный обзор отвала», — говорит Моррис, — и интеграция стоек ROPS в конструкцию кабины этих машин, чтобы сделать стойки менее заметными.

Для своих грузовиков с шарнирно-сочлененной рамой Komatsu изменил контур капота и спроектировал положение сиденья по центру кабины. «Простые изменения значительно улучшили обзор», — говорит Моррис. По его словам, компания также добавила стандартную камеру заднего вида с дополнительной правой камерой в свои модели экскаваторов уровня 3, чтобы повысить осведомленность оператора о рабочей площадке, и продолжает включать стандартные системы заднего вида в новые линейки продуктов по мере их появления.

вышел.

Улучшения обзора для новых самосвалов Volvo Construction Equipment серии G, по словам менеджера по продукции Хенрика Ларссона, включают в себя стандартную камеру заднего вида, новый наклонный капот и широкоугольные зеркала, предназначенные для уменьшения слепых зон и обеспечения четкого обзора колес при движении. задним ходом и к полезной нагрузке при сбросе.По словам Ларссона, цельностеклянная входная дверь обеспечивает отличный обзор области сцепки, а большие окна кабины и тонкие угловые стойки также способствуют уменьшению слепых зон.

Новые мини-погрузчики с бортовым поворотом и компактные гусеничные погрузчики Caterpillar серии D имеют широкую безрамную переднюю дверь, «которая обеспечивает исключительный обзор навесного оборудования и рабочей площадки», — говорит Кевин Коулмен, старший инженер по маркетингу, а также стандартное выпуклое зеркало заднего вида. обеспечивает панорамный обзор по бокам машины, который дополнительно улучшен за счет новой узкопрофильной конструкции подъемного рычага.

Дополнительная камера заднего вида, которая, по словам Коулмана, является эксклюзивной для отрасли, обеспечивает удобный обзор рабочей зоны позади моделей серии D.

Несмотря на то, что видимость вокруг асфальтоукладчика достаточно хорошая, говорит Билл Рикен, специалист по дорожному строительству компании Bomag, модели компании Tier 4-Final имеют улучшенный обзор вперед благодаря обновленному капоту.

«Все рабочие ситуации потенциально опасны, — говорит Рикен, — и вы должны постоянно думать о том, что делаете.В проектах по укладке асфальта опасность исходит не столько от асфальтоукладчика, сколько от грузовиков, едущих задним ходом к асфальтоукладчику, и транспортных средств, движущихся по участку в непосредственной близости.

Опасность столкновения рабочих со строительными машинами и тяжелыми грузовиками является постоянной угрозой на загруженных рабочих местах. Проблема отчасти возникает из-за того, что рабочие становятся менее внимательными по мере того, как они привыкают находиться рядом с этими транспортными средствами, иногда даже игнорируя резервные сигналы тревоги, которые, кажется, звучат всегда.

Рабочие также часто полагают, что, поскольку транспортное средство находится у них на виду, водитель транспортного средства также может их видеть. Это опасное предположение, потому что у всех строительных машин и грузовиков есть «слепые зоны» — области вокруг машины, невидимые для оператора, — просто из-за конструкции машины. Производители оборудования, конечно же, стремятся к оптимальной видимости, но совершенство в этой области практически недостижимо, и возникающие в результате слепые зоны в значительной степени способствуют столкновению рабочего с транспортным средством.

По словам Дэвида Фосбрука, статистика из отдела исследований в области безопасности NIOSH, NIOSH посчитал мертвые зоны транспортных средств достаточной проблемой, поэтому организация заказала разработку диаграмм слепых зон для 38 строительных машин и пяти горнодобывающих машин. По словам Фосброка, цель состояла в том, чтобы повысить осведомленность об опасностях работы рядом со строительной техникой, анализируя то, что операторы не могут видеть.

Fosbroke предполагает, что компании, владеющие оборудованием, могут использовать диаграммы слепых зон при планировании рабочих площадок (чтобы свести к минимуму размещение рабочих в местах, где операторы транспортных средств имеют ограниченную видимость), а также в качестве учебных пособий для иллюстрации типичных слепых зон вокруг различных типов оборудования.По словам Фосброка, в качестве упражнения для повышения осведомленности рабочие должны сидеть в кабине и обращать внимание на ограничения в поле зрения оператора, пока их коллеги обходят машину.

Компания Fosbroke предупреждает, однако, что диаграммы слепых зон могут не раскрывать всю историю видимости: «Например, у уплотнителя слепые зоны малы, но, поскольку внимание оператора часто сосредоточено на кромке, заземление с одной стороны машины — тогда практически вся противоположная сторона машины становится слепой зоной.Необходимо напомнить землеработникам, что то, как используется машина, может привести к неожиданным слепым зонам».

Кроме того, NIOSH анализирует «внутренние планы управления дорожным движением» как возможное средство смягчения последствий столкновений рабочих и транспортных средств. По словам Фосбрука, точно так же, как на строительных площадках есть план контроля движения через рабочие зоны, внутренний план устанавливает схемы проезда транспортных средств на площадке, устанавливает границы и пути проезда для наземных рабочих, разграничивает зоны, свободные от рабочих, в районах с интенсивным движением транспортных средств. (например, вокруг складских помещений), ограничивает доступ к площадке и по возможности исключает маневры с задним ходом.

Ресурсы NIOSH

Схемы слепых зон:

www.cdc.gov/niosh/topics/highwayworkzones/BAD/imagelookup.html

Внутреннее управление дорожным движением: 900coverrunoversafetyback.org/workzonepoverunsafetyback.org Предотвращение столкновений рабочих и транспортных средств:

www.cdc.gov/niosh/docs/2001-128/

www.cdc.gov/niosh/docs/wp-solutions/2005-101/

www.cdc.gov/niosh /docs/wp-solutions/2014-125/

Правила плана для конкретных участков, говорит Фосброук, могут включать установление зон скорости, запрет рабочим приближаться к грузовику до его остановки и запрет на парковку пикапа вдоль пути движения автомобиля. дорожки, ситуация, которая может заставить большегрузные автомобили объезжать пикапы и столпить рабочие бригады.

Компания Fosbroke признает, что формулирование и реализация внутренних планов управления дорожным движением может быть затруднено, учитывая большое количество действующих на объекте организаций — субподрядчиков, автотранспортных компаний, поставщиков материалов и т. д., — которые должны понимать план и соблюдать его. Однако, основываясь на предварительном анализе данных NIOSH, Фосброук говорит, что такие планы в некоторых случаях, хотя и не во всех, действительно снижали воздействие на рабочих транспортных средств на месте. По его словам, это говорит о том, что внутренние планы управления трафиком могут сделать работу с мобильным оборудованием более безопасной.

Системы предупреждения о сближении

Конечно, все это вызывает вопрос: если бы водители транспортных средств могли быть предупреждены о том, что наземные рабочие находятся в опасной близости, или если бы водители транспортных средств могли быть предупреждены о том, что другое транспортное средство находится в опасной близости, это не сработало бы. сайты намного безопаснее?

Поставщики систем предупреждения о сближении и предотвращения столкновений отвечают на этот вопрос утвердительно и продолжают разрабатывать и совершенствовать такие системы, в которых используется широкий спектр технологий, включая видео, GPS, радар, радиочастотную идентификацию (RFID), и магнитные поля.

Компания Balfour Beatty Construction со штаб-квартирой в Далласе, являющаяся одной из крупнейших в стране коммерческих строительных фирм, видит ценность в таких системах и требует, чтобы на всех телескопических подъемниках, используемых на ее рабочих площадках, была установлена система предупреждения о сближении на основе радара.

«Использование телескопических погрузчиков в наших проектах растет в геометрической прогрессии», — говорит Стив Смитгалл, старший вице-президент по безопасности и охране здоровья компании. «Это полезные, универсальные машины, но они создают опасности из-за слепых зон и их уникальной управляемости.У нас есть соглашение с национальной фирмой по аренде оборудования на поставку датчиков приближения на любой телескопический погрузчик, арендованный субподрядчиком для проекта Balfour Beatty, поскольку мы считаем, что эти системы способствуют более безопасной рабочей среде. Мы хотели бы видеть их в качестве стандартного оборудования на телескопических погрузчиках — это эффективный способ снизить риск».

Улучшение обзора

Вы, наверное, заметили, что сегодня все больше машин оснащены видеокамерами, которые отображают изображения на мониторе в кабине, чтобы повысить осведомленность оператора об окружении машины.Большинство из них представляют собой системы заднего вида, но камеры можно размещать в любом месте автомобиля, что позволяет операторам переключаться между изображениями или просматривать несколько изображений на разделенном экране.

По словам Эрика Херрона, консультанта по технологическому маркетингу компании Caterpillar, также ведется работа над дисплеями, которые объединяют изображения с нескольких камер, чтобы обеспечить обзор периметра машины с высоты птичьего полета. По словам Херрона, на более крупных машинах Caterpillar система DETECT компании может сочетать несколько видеокамер с несколькими радарными датчиками для обнаружения объектов в критических зонах вокруг машины, обеспечивая как звуковое предупреждение, так и визуальные индикаторы, указывающие расстояние и местоположение обнаруженных объектов.

Радар

По словам Терезы Присбри, директора по маркетингу Preco Electronics, компания часто обращается к схемам слепых зон NIOSH при разработке своих радарных систем предупреждения о сближении для различных типов строительных машин. Работая с 1947 года, Preco поставляет свои радарные системы как для заводской установки производителями оборудования, так и для модернизации на месте силами собственных технических специалистов. (Система PreView Radar используется для телескопических погрузчиков Balfour Beatty.)

(Система PreView Radar используется для телескопических погрузчиков Balfour Beatty.)

По словам Питера Эванса, вице-президента Preco Electronics по продажам и маркетингу, в системе PreView используется запатентованный импульсный радиолокационный сигнал собственной разработки компании. По его словам, сигнал с охватом от 10 до 32 футов позволяет обнаруживать как стационарные, так и движущиеся объекты — возможность, которую могут обеспечить не все радарные системы. Кроме того, по словам Эванса, импульсный сигнал обеспечивает обнаружение последовательного шаблона, может работать в любых условиях и в ненастную погоду, а также позволяет формировать сигнал в соответствии с конструкцией и применением автомобиля.

Датчики испускают веерообразный энергетический импульс, и когда сигнал обнаруживает объект, дисплей в кабине выдает звуковое/визуальное предупреждение, интенсивность которого увеличивается по мере уменьшения расстояния между машиной и объектом. Компания также предоставляет комплексную систему, объединяющую радарные датчики с камерами, обеспечивающую звуковое предупреждение и полноэкранное изображение обнаруженной области, на котором также указывается расстояние до объекта и местонахождение камеры.

«Радар слегка постукивает по плечу, напоминая оператору, что «там что-то есть», — говорит Присбри, — и операторы учатся использовать систему как инструмент для оценки того, насколько далеко может быть обнаруженный объект.Как компания, мы считаем, что обучение является неотъемлемым аспектом каждой установки, потому что операторы должны покупать систему и верить, что она поможет им избежать повреждения оборудования или причинения травм».

RFID

Радиочастотная идентификация (RFID) служит в качестве системы предупреждения о приближении, отправляя радиоволну от антенны на машине, и когда сигнал отражается «пассивной меткой», которую носит наземный рабочий, оператор машины получает звуковое/визуальное оповещение о том, что рабочий находится на пути машины.«Активная метка», которая имеет собственную батарею и электронику, может также предупреждать наземного работника.

Джонатан Фава, президент Scan-Link Technologies, говорит, что пассивная система RFID Armor компании имеет дополнительную внешнюю сигнализацию и мигающую лампочку в задней части машины, чтобы предупредить наземных рабочих об их обнаружении. По словам Фавы, большинство систем Scan-Link продаются для обнаружения сзади машины, но установка нескольких антенн (сигнал направлен) может увеличить охват вокруг автомобиля.По словам Фавы, антенна создает сигнал в форме воздушного шара размером до 20×13 футов, но размер сигнала может быть ограничен, если машина работает в ограниченном пространстве, например, на проектах канализации и водоснабжения.

По словам Фавы, большинство систем Scan-Link продаются для обнаружения сзади машины, но установка нескольких антенн (сигнал направлен) может увеличить охват вокруг автомобиля.По словам Фавы, антенна создает сигнал в форме воздушного шара размером до 20×13 футов, но размер сигнала может быть ограничен, если машина работает в ограниченном пространстве, например, на проектах канализации и водоснабжения.

RFID — это технология прямой видимости, говорит Фава, что означает, что антенна и метка должны «видеть» друг друга и что сигналы могут быть заблокированы крупными металлическими предметами и человеческими телами. По словам Фава, чтобы гарантировать постоянную защиту рабочих, независимо от их положения, система Armor включает в себя каски и жилеты с несколькими бирками — 10 вокруг шапки и 14 скрытых вокруг жилета.

Система также может функционировать как устройство для предотвращения столкновений транспортных средств, говорит Фава, когда каждая машина на объекте оснащена антенной и специальной меткой, которая не распознает сигнал от антенны своей машины, но является чувствительным. к характеристикам других машин. Кроме того, по его словам, метки могут быть прикреплены в качестве «маркеров» к стационарным объектам, предупреждая операторов машин о наличии препятствия. Система обеспечивает другое оповещение для объектов, чем для рабочих, и сигнал рабочего имеет приоритет.

к характеристикам других машин. Кроме того, по его словам, метки могут быть прикреплены в качестве «маркеров» к стационарным объектам, предупреждая операторов машин о наличии препятствия. Система обеспечивает другое оповещение для объектов, чем для рабочих, и сигнал рабочего имеет приоритет.

Возможности системы также включают запись информации об инцидентах обнаружения, которая может быть извлечена по беспроводной сети. По словам Фава, в стадии разработки находится метод интеграции этих данных в телематическую систему машины для отправки электронных писем или текстовых предупреждений персоналу службы безопасности о произошедших событиях обнаружения.

Магнитное поле

В конце 1990-х годов Управление по безопасности и гигиене труда в горнодобывающей промышленности (MSHA) обратилось к NIOSH с просьбой исследовать системы предупреждения о приближении для оповещения подземных горняков о том, что они находятся слишком близко к машинам непрерывного действия.В результате NIOSH разработал устройство сигнализации и определения дальности для опасных зон (HASARD), в котором использовалась технология магнитного поля.

Frederick Energy Products впоследствии получила лицензию на технологию от NIOSH, говорит Джимми Хелмс, директор Frederick по продажам и маркетингу, и разработала запатентованные усовершенствования, которые теперь включены в систему Hit-Not обнаружения приближения/предотвращения столкновений компании.

По словам Хелмса, в системе Hit-Not используется небольшой генератор магнитного поля (около 6 дюймов в длину, 3 дюйма в квадрате, прикрепленный к верхней части кабины), который окружает машину овальным магнитным полем, подобным в форме арбуза, говорит Хелмс.Стандартный генератор создает регулируемое поле, которое может простираться на 49 футов как вперед, так и назад от машины, а генератор XL расширяет поле до 80 футов в обоих направлениях. Поле простирается пропорционально сторонам машины на 80 процентов ее продольного размера.

Магнитное поле связывается с устройствами индивидуальной сигнализации (PAD), которые носят наземные рабочие, которые вместе с оператором машины получают двухступенчатое аудио/визуальное оповещение («предупреждение», затем «опасность») в виде угрозы столкновения обостряется. (Двухступенчатое предупреждение является результатом способности генератора фактически создавать два поля, одно внутри другого.) Поскольку магнитное поле проходит практически через любое препятствие, говорит Хелмс, система не зависит от связи в пределах прямой видимости.

(Двухступенчатое предупреждение является результатом способности генератора фактически создавать два поля, одно внутри другого.) Поскольку магнитное поле проходит практически через любое препятствие, говорит Хелмс, система не зависит от связи в пределах прямой видимости.

Система Hit-Not, говорит Хелмс, также может быть сконфигурирована для установки границ вокруг ограниченных зон, а также для работы в качестве устройства предотвращения столкновений транспортного средства/транспортного средства или транспортного средства/стационарного объекта, последнее требует установки генератора магнитного поля. вертикально на объект, чтобы создать круглое защитное поле.

Ориентировочная стоимость компонентов системы Hit-Not составляет 900 или 1300 долларов США за генератор (стандартный/XL) и 500 долларов США за стандартный PAD.

Предотвращение столкновений на основе GPS

По словам Тодда Раффа, менеджера по развитию бизнеса в Северной Америке, SAFEmine Technology (США), система информирования о дорожном движении/предотвращения столкновений компании сочетает в себе GPS (который определяет местоположение, скорость и курс транспортного средства) с радиосетью между транспортными средствами, «чтобы транспортные средства постоянно разговаривали друг с другом, — говорит Рафф, — сообщая друг другу, где они находятся.

Система имеет две функции, говорит Рафф. Функция информирования о дорожном движении предоставляет операторам транспортных средств визуальное представление близлежащих транспортных средств с помощью бортового дисплея с круговым расположением светодиодов, которые указывают относительное положение других транспортных средств, например, светодиод в положении «12 часов» указывает на движение прямо впереди. Цвет светодиода указывает расстояние до других транспортных средств, а зеленый цвет указывает на безопасное расстояние.

Вторая функция, предотвращение столкновений, учитывает тип транспортного средства, скорость и направление движения.Если система определяет, что два автомобиля находятся на пути столкновения и что порог безопасного расстояния был нарушен, то соответствующий светодиод мигает красным, и оператор получает звуковое предупреждение.

«В системе задействован интеллект, — говорит Рафф. «Он подает звуковой сигнал не просто потому, что поблизости находится другой автомобиль, он подает звуковой сигнал, потому что существует риск столкновения».

До сих пор система использовалась только для горных работ и строительных проектов в шахтах, главным образом потому, что доступ транспортных средств к шахтам строго контролируется.Если для выездного автомобиля требуется временная система, автомобиль можно быстро оборудовать, разместив портативный блок предотвращения столкновений на крыше и дисплейный модуль на приборной панели.

Но эту технологию можно использовать в самых разных областях строительства, говорит Рафф, возможно, с небольшими дополнительными сенсорными возможностями:

t ограниченный доступ для обеспечения того, чтобы все транспортные средства, въезжающие на площадку, имели систему безопасности дорожного движения, тогда некоторые транспортные средства не будут защищены.Возможное решение в этой ситуации может состоять в том, чтобы дополнить систему предотвращения столкновений радаром». (Safemine TrackingRadar интегрируется с системой GPS и использует датчики, которые могут обнаруживать и отслеживать путь транспортных средств и наземного персонала, а также идентифицировать стационарные объекты. ) -система уклонения с TrackingRadar и до шести видеокамер. Данные от этих различных датчиков объединяются в единый интерактивный визуальный дисплей, который позволяет операторам получать информацию об объектах, окружающих их машины, а также о тревогах, приоритет которых определяется уровнем опасности.

) -система уклонения с TrackingRadar и до шести видеокамер. Данные от этих различных датчиков объединяются в единый интерактивный визуальный дисплей, который позволяет операторам получать информацию об объектах, окружающих их машины, а также о тревогах, приоритет которых определяется уровнем опасности.

Исследование выявило «слепую зону» в освещении устройств с плохим зрением

Чернокожие и выходцы из Латинской Америки, у которых проблемы со зрением, упускают из виду технологию, которая может помочь им читать, водить машину и оставаться в обществе.

Устройства для слабовидящих считаются революционными для слабовидящих, но исследование, проведенное Мичиганским университетом Келлоггского глазного центра, показывает значительное неравенство в использовании технологии, которая, как доказано, улучшает функционирование и качество жизни пожилых людей.

Согласно исследованию, опубликованному в журнале JAMA Ophthalmology , пользователи устройств со слабым зрением чаще были старше и были белыми по сравнению с теми, кто ими не пользовался.

По сравнению с белыми взрослыми в возрасте 65 лет и старше вероятность использования устройства для слабовидящих была на 17 процентов ниже у чернокожих взрослых и на 47 процентов ниже у выходцев из Латинской Америки.

«Услуги для слабовидящих могут улучшить качество жизни и способность пациентов выполнять важные повседневные действия. Однако обеспечение равного доступа к этим услугам является серьезной проблемой», — говорит старший автор исследования Джошуа Эрлих, доктор медицинских наук, магистр здравоохранения, офтальмолог из Kellogg Eye Center и исследователь офтальмологической политики в UM Institute for Healthcare Policy and Innovation.

Слушайте: добавить новый Michigan Medicine News Break

6 на ваше устройство с поддержкой Alexa, или подписаться на наши ежедневные аудио обновления на iTunes , 6 5 Google Play и Stitcher .К устройствам для слабовидящих относятся лупы, материалы с крупным шрифтом или говорящие материалы, а также телескопические и предписывающие линзы.

Однако Medicare не покрывает стоимость устройств, что очень похоже на ее политику ограниченного покрытия очков.

В ходе исследования исследователи из Келлога и Гарвардской медицинской школы сосредоточили внимание на общенациональных репрезентативных данных опроса примерно 3000 получателей Medicare в возрасте 65 лет и старше, которые сообщили об ухудшении зрения.

Авторы обнаружили, что по сравнению с белыми людьми взрослые из расовых/этнических меньшинств реже сообщали об использовании устройств для слабовидящих.Однако они не обнаружили никакой разницы в использовании реабилитации зрения, набора реабилитационных услуг, предназначенных для улучшения функционирования и независимости — то, что покрывается Medicare.

Если результаты подтвердятся, это может означать, что политики могут рассмотреть вопрос о покрытии устройств для слабовидящих по программе Medicare для устранения расового неравенства.

Один размер не подходит для всех устройств для слабовидящих, которые наиболее эффективны для улучшения потери центрального зрения.

Одной из областей, где устройства терпят неудачу, является помощь людям с потерей периферического зрения, которая может возникнуть в результате ряда состояний, включая глаукому, болезнь, которая особенно распространена среди пожилых людей чернокожего и латиноамериканского происхождения.

Исследование Kellogg может выявить неудовлетворенную потребность в разработке устройств для людей с глаукомой.

БОЛЬШЕ ИЗ ЛАБОРАТОРИИ: Подпишитесь на нашу еженедельную рассылку

В 2017 году более 3,8 миллиона взрослых старше 45 лет, по оценкам, имели слабое зрение.

Для них Medicare покрывает оценку слабого зрения — услугу, которую врачи глазного центра Kellogg теперь могут удобно направить пациентам, следуя предупреждению в электронной медицинской карте, если наилучшее скорректированное зрение пациента составляет 20/70 или хуже.

Офтальмолог Kellogg также предлагает защиту устройств для слабовидящих.

«Устройства для слабовидящих предназначены для повышения самостоятельности в повседневной жизни и идентичны назначению другого вспомогательного оборудования, которое уже покрывается программой Medicare для людей с другими ограниченными возможностями», — говорит Эрлих.

Поиск и устранение «белых зон» в корпоративной безопасности IoT

Интернет вещей стал прорывом, и темпы внедрения продолжают стремительно расти. Возможно, в мире насчитывается более 20 миллиардов устройств IoT, а к 2025 году их может быть 75 миллиардов. Несмотря на рост количества умных домашних устройств, большинство устройств IoT используются в компаниях, промышленности и здравоохранении.

Преимущества огромны: от возможности автоматизации повторяющихся задач (как простых, так и сложных) до анализа и анализа данных в режиме реального времени, устройства IoT повышают производительность труда сотрудников, улучшают качество обслуживания клиентов и сокращают эксплуатационные расходы.

Однако наряду со многими преимуществами устройств IoT возникают и серьезные недостатки, главным из которых является безопасность. Вот несколько причин, по которым устройства IoT имеют такие серьезные риски для безопасности:

Во-первых, устройства IoT создаются с целью повышения эффективности, а безопасность отходит на второй план. Вот почему традиционные системы безопасности для компьютеров и смартфонов, такие как антивирусное программное обеспечение, брандмауэры, VPN и т. д., не работают для устройств IoT.

По данным Zscaler, 83% транзакций на основе IoT осуществляются через обычные текстовые каналы и очень уязвимы для атак, и только 17% — через SSL.

Отсутствие протокола безопасности для этих устройств создало значительный пробел в управлении безопасностью во многих корпорациях. Без возможности отслеживать и защищать множество устройств в компании взлом — лишь вопрос времени.

Эти IoT-устройства составляют основную часть теневых ИТ-ресурсов каждой компании, открывая компанию для атак. В 2016 году Gartner прогнозировал, что треть атак на предприятия в 2020 году будет осуществляться через теневые ИТ-ресурсы.

Кроме того, огромное количество IoT-устройств, используемых предприятиями, само по себе представляет угрозу безопасности. С каждой новой системой вентиляции и кондиционирования воздуха, инструментом для видеоконференций, умной дверью, камерой безопасности и т. д. появляется еще одна конечная точка, которая увеличивает риск атаки.

Учитывая взаимосвязь этих устройств, легко понять, какой опасности подвергается большинство организаций. Большинство подключенных устройств неуправляемы, но подключены к центральным серверам компании, что дает хакерам свободу действий для проникновения в их системы.

Что еще хуже, так это тот факт, что большинство устройств IoT работают независимо от своих операторов и могут подключаться к Интернету и выполнять основные операции самостоятельно. Это означает, что хакер может через одно устройство получить доступ к данным компании без чьего-либо ведома.

Еще одним неприятным слепым пятном в безопасности корпоративного IoT является распространение рабочих мест с помощью потребительских интеллектуальных устройств. Большинство теневых ИТ-устройств на самом деле являются неавторизованными (персональными) устройствами, подключенными к сети компании, что открывает для компании широкий спектр уязвимостей.

Например, сотрудник, подключающий свои смарт-часы к сети своей компании, может и не причинить вреда, но, тем не менее, предоставляет простор для атак.

По мере совершенствования технологий хакеры также совершенствуют свои стратегии атак. Особенно участились атаки программ-вымогателей. Хакер может, например, «похитить» устройство IoT и помешать ему работать должным образом, пока не будет выплачен выкуп. С учетом этих многочисленных проблем, как предприятия могут улучшить безопасность IoT?

Надлежащий аудит — Естественным первым шагом является проведение инвентаризации IoT-устройств, используемых в компании. Хотя невозможно защитить устройство, о существовании которого ИТ-команда не знает, должны быть надлежащие методологии для оценки экосистемы IoT компании и тестирования сетей, чтобы знать, когда что-то не так с системой.

Хотя невозможно защитить устройство, о существовании которого ИТ-команда не знает, должны быть надлежащие методологии для оценки экосистемы IoT компании и тестирования сетей, чтобы знать, когда что-то не так с системой.

Аналитика Интернета вещей — Помимо простой идентификации установленных устройств важно понимать и отображать поведение этих устройств с помощью аналитики. Затем алгоритм может выявлять аномалии и автоматически предупреждать группу безопасности о рисках или атаках.Таким образом, аналитика IoT также охватывает профилактическое обслуживание.

Шифрование данных — Большинство устройств IoT не имеют функций безопасности, но способ снижения сопутствующих рисков заключается в шифровании общих данных. Подключенные устройства называются так потому, что они взаимодействуют друг с другом. Получив доступ к одному устройству, злоумышленник может легко перехватить данные и взломать сеть. Это сложнее, если используется сквозное шифрование.

Изолировать устройства IoT — Если устройство IoT не является критически важным для основных служб бизнеса, оно не обязательно должно находиться в той же сети, что и другие основные системы.Изоляция устройств IoT в сегментах сети снижает риск серьезного нарушения безопасности. Даже если и произойдет нарушение, вряд ли это станет серьезной трагедией.

Устройства Интернета вещей настолько же опасны для предприятий, насколько и выгодны. Их защита отличается от защиты более традиционных устройств, таких как компьютеры и смартфоны.

Критически важным действием для компаний является устранение теневых устройств IoT из офисных сетей при наличии системы для выявления и отключения странного трафика.Сотрудников также необходимо обучить безопасности IoT, чтобы они непреднамеренно не стали угрозой безопасности, особенно через свои личные интеллектуальные устройства.

Слепая зона безопасности: мобильные устройства

Хотя мобильность может привести к повышению производительности и эффективности, с ней также связаны риски.

Статьи опубликованы 10 июля 2017 г. автором Ben Killion

Как часто вы используете мобильные устройства (такие как телефоны и планшеты) для работы, например для проверки и ответа на электронные письма, пересылки вложений или даже для доступа к корпоративным данным?

Если вы похожи на меня, ваш ответ, вероятно, довольно часто! С постоянным развитием мобильных технологий и программного обеспечения кажется, что эта тенденция будет только усиливаться.

Чем больше организаций осознают потребность в мобильных технологиях, тем больше сотрудников могут обмениваться конфиденциальными данными и получать к ним доступ за пределами корпоративной сети. Хотя мобильность может привести к повышению производительности и эффективности, с ней также связаны риски.

Согласно недавнему отчету «Лаборатории Касперского», наиболее уязвимой областью для организации является ненадлежащее использование или обмен данными с мобильными устройствами. Пятьдесят четыре процента организаций заявили, что они уязвимы и не понимают, как решить эту проблему.Второй наиболее уязвимой областью была потеря мобильных устройств, что приводит к еще большему риску.

Пятьдесят четыре процента организаций заявили, что они уязвимы и не понимают, как решить эту проблему.Второй наиболее уязвимой областью была потеря мобильных устройств, что приводит к еще большему риску.

Более подробный анализ отчета показывает, что 37 % организаций сообщили о значительном увеличении смартфонов, которые получают доступ к корпоративным данным и нуждаются в дополнительной безопасности и управлении.

Несмотря на то, что организации часто осознают эту ответственность, они продолжают бороться с решениями, позволяющими минимизировать свой риск. Эти статистические данные отражают важность наличия эффективной стратегии, когда речь идет об управлении мобильными устройствами.Вот несколько способов, с помощью которых вы можете начать формировать надежную стратегию и ограничить ненадлежащее использование конфиденциальных данных.

Эффективное управление мобильными устройствами

На базовом уровне целью управления мобильными устройствами является защита данных на устройствах сотрудников. Это снижает риск компрометации мобильного устройства и лучше защищает ваши данные в случае потери или кражи устройства. Большинство систем управления мобильными устройствами позволяют вам управлять устройствами пользователей, устанавливать пользовательскую политику и в определенных случаях стирать или сбрасывать настройки устройства.

Это снижает риск компрометации мобильного устройства и лучше защищает ваши данные в случае потери или кражи устройства. Большинство систем управления мобильными устройствами позволяют вам управлять устройствами пользователей, устанавливать пользовательскую политику и в определенных случаях стирать или сбрасывать настройки устройства.

Сегодня все больше и больше организаций переходят на концепцию «принеси свое собственное устройство» (BYOD), когда сотрудник использует свои собственные планшеты, смартфоны и ноутбуки. Хотя это имеет потенциал экономии средств, оно также сопряжено с рядом проблем. Одна большая проблема, связанная с BYOD и персональными технологиями в целом, связана с конфиденциальностью и безопасностью. Будь то приложения, обучение или просто хорошо сформулированные политики, вы должны убедиться, что ваши сотрудники не делятся конфиденциальной информацией о вашем бизнесе или ваших клиентах.Точно так же у вас должен быть план, который сохраняет конфиденциальность сотрудников и не подвергает вашу компанию обвинениям в навязчивом использовании технологий. У вас также должен быть процесс перехода сотрудников, который включает в себя то, что происходит с мобильным устройством сотрудника, когда он покидает вашу организацию. Стирается ли телефон, и знает ли сотрудник, что с ним делать, когда уходит? Это идет рука об руку с управлением мобильными устройствами и может принести пользу вашей организации в долгосрочной перспективе (особенно в случае возникновения проблемы).

У вас также должен быть процесс перехода сотрудников, который включает в себя то, что происходит с мобильным устройством сотрудника, когда он покидает вашу организацию. Стирается ли телефон, и знает ли сотрудник, что с ним делать, когда уходит? Это идет рука об руку с управлением мобильными устройствами и может принести пользу вашей организации в долгосрочной перспективе (особенно в случае возникновения проблемы).

Другим аспектом, который следует учитывать, является управление мобильными приложениями, аналогичное управлению мобильными устройствами. Управление мобильными приложениями позволяет управлять определенными приложениями на мобильных устройствах и контролировать их. Например: вы можете удалить или запретить доступ к их учетной записи электронной почты или приложению, которое они используют для работы, но оставить остальную часть телефона нетронутой. Этот метод обеспечивает безопасность данных вашей организации, а также позволяет вашим сотрудникам чувствовать себя в безопасности при использовании своих мобильных устройств.

Создать политику данных

Отчет «Лаборатории Касперского» также показал, что 80 % организаций считают защиту данных своим главным приоритетом.Одним из способов обеспечения защиты ваших данных является политика безопасности данных.

Политика безопасности данных должна использоваться для определения утвержденных методов безопасной передачи или совместного использования данных, а также для определения ограниченных методов, помогающих остановить использование неподдерживаемых или небезопасных служб и приложений. Политика должна быть очень конкретной в отношении того, что является приемлемым и неприемлемым для всех сотрудников. Они должны включать информацию о политике электронной почты, мобильных устройствах, социальных сетях и использовании Интернета.Эти политики должны быть задокументированы, доведены до сведения (многократно), применяться и периодически пересматриваться и обновляться.

Общайтесь, общайтесь и еще раз общайтесь

Управление мобильными устройствами и внедрение политики данных — важные шаги для защиты ваших данных, но они бесполезны без участия ваших сотрудников. Крайне важно регулярно сообщать о своих политиках и предпочтительном методе обмена данными всем своим сотрудникам.Ваши сотрудники умны, но если они не знают, как правильно обмениваться данными и получать к ним доступ на своих мобильных устройствах, то есть большая вероятность, что они могут создать ненужный риск для вашей организации, даже не подозревая об этом. Эти директивы должны исходить сверху вниз, а руководство высшего уровня должно быть полностью вовлечено и руководить. Потратьте время и четко объясните, как правильно использовать свои мобильные устройства для работы, чтобы ваши данные не оказались в открытом доступе для кражи.

Крайне важно регулярно сообщать о своих политиках и предпочтительном методе обмена данными всем своим сотрудникам.Ваши сотрудники умны, но если они не знают, как правильно обмениваться данными и получать к ним доступ на своих мобильных устройствах, то есть большая вероятность, что они могут создать ненужный риск для вашей организации, даже не подозревая об этом. Эти директивы должны исходить сверху вниз, а руководство высшего уровня должно быть полностью вовлечено и руководить. Потратьте время и четко объясните, как правильно использовать свои мобильные устройства для работы, чтобы ваши данные не оказались в открытом доступе для кражи.

По мере увеличения количества мобильных устройств на рабочем месте важно проявлять инициативу и преднамеренность в отношении стратегий решения проблем мобильности.

Как ваши организации решают ИТ-задачи мобильных сотрудников?

Зачем использовать поставщика управляемых ИТ-услуг?

Об авторе

Бен работает консультантом по работе с клиентами в Aureon, где он занимается построением отношений, стратегическим защитником клиентов и профессионалом, ориентированным на результат. Он работает в технологической отрасли уже девять лет, уделяя особое внимание использованию технологий для помощи клиентам в достижении их бизнес-целей.

Он работает в технологической отрасли уже девять лет, уделяя особое внимание использованию технологий для помощи клиентам в достижении их бизнес-целей.

Посмотреть еще этого автора

Пять «слепых зон» безопасности, о которых вы могли не подозревать

Организации всех размеров приняли цифровую трансформацию. По данным Gartner, «82% руководителей, принявших участие в нашем ежегодном опросе руководителей компаний, заявили, что они осуществляют программу цифровой трансформации, чтобы сделать свои компании более цифровыми». 1 Но этот переход может привести к новым и незнакомым угрозам безопасности, которые необходимо учитывать. «С каждой новой технологией, которую мы внедряем в организацию, мы добавляем новый вектор атаки, требующий защиты», — сказал в Security Boulevard Джефф Шварц, вице-президент американского инженерного отдела Check Point. В то время как новые технологии добавляют новые уровни производительности и целесообразности задачам, они также добавляют слой скрытого риска сетевой безопасности.

Из-за возросшей зависимости от ИТ и возможностей подключения необходимо разработать мощные средства безопасности для защиты как от известных, так и от новых угроз.Первым шагом в разработке надежной программы безопасности является знание «слепых зон» в вашей сетевой безопасности. Вот пять скрытых угроз сетевой безопасности, скрывающихся в вашей среде.

1. Shadow IT

Цифровая трансформация зависит от разнообразия программного и аппаратного обеспечения, подключенного к вашей сети. В идеальном мире ИТ-отдел контролирует технологию на всех этапах. На самом деле сотрудники часто включают в свой рабочий процесс теневые ИТ-устройства и программное обеспечение, не одобренные компанией, из-за личных предпочтений или для устранения предполагаемых недостатков.Оставленные незамеченными теневые ИТ могут привести к потере данных и нарушению нормативных требований. Лучший способ сбалансировать производительность и безопасность сети — открытое общение. Предоставьте сотрудникам возможность использовать выбранную ими технологию при развертывании таких инструментов, как брокеры безопасности облачного доступа, для мониторинга и обеспечения безопасности.

2. Мобильность предприятия

Мобильные устройства и связанные с ними риски безопасности стали повсеместными на рабочем месте. Мобильные устройства должны быть защищены многоуровневым подходом. Оптимально, чтобы меры безопасности применялись на уровне устройства и мобильного приложения, а также в сети.Рассмотрите возможность реализации политик, которые потребуют от пользователей применения передовых методов обеспечения безопасности, в то время как ваш ИТ-отдел сохранит возможность ограничивать доступ к определенным областям сети из удаленных мест.3. Интернет вещей (IoT)

IoT может представлять наибольшую скрытую угрозу безопасности сети. Часто сотрудники не понимают, сколько устройств можно считать IoT, и эти устройства редко имеют расширенные функции безопасности. Трудно узнать, было ли устройство взломано или заражено вредоносным ПО, до тех пор, пока не будет нанесен ущерб.Чтобы защитить сеть от дыр в безопасности IoT, регулярно обновляйте прошивку и создавайте уникальные пароли для каждого устройства.

Из-за характера Интернета вещей также должны быть более высокие уровни физической безопасности для устройств. Это может помочь предотвратить кражу или получение кем-либо доступа к программированию и манипулирование им.

Из-за характера Интернета вещей также должны быть более высокие уровни физической безопасности для устройств. Это может помочь предотвратить кражу или получение кем-либо доступа к программированию и манипулирование им.4. Зашифрованный трафик

Объем зашифрованного трафика увеличивается, что позволяет легко попасть в ловушку, думая, что передачи безопасны.Однако, если зашифрованный трафик не контролируется, сеть подвергается риску вредоносных программ и других киберугроз. Поскольку шифрование может выполняться на любом конце передачи, злоумышленник может отправить зашифрованное вредоносное ПО, предназначенное для кражи данных. Для борьбы с безопасностью, связанной с шифрованием, необходима проверка SSL — процесс, при котором данные перехватываются и расшифровываются перед их передачей. Хотя он не является надежным, он обеспечивает мониторинг вредоносных электронных сообщений.5. Человеческий фактор

В то время как технология, подключенная к сети, уязвима для риска, одной из самых больших угроз безопасности в любой организации являются сотрудники. Большинство угроз безопасности, вызванных действиями человека, являются случайными — потеря телефона или непреднамеренное открытие вредоносного вложения, — но никто не знает, когда сотрудник станет мошенником и преднамеренно атакует сеть или скомпрометирует данные.

Большинство угроз безопасности, вызванных действиями человека, являются случайными — потеря телефона или непреднамеренное открытие вредоносного вложения, — но никто не знает, когда сотрудник станет мошенником и преднамеренно атакует сеть или скомпрометирует данные.Безопасность не является приоритетом для большинства сотрудников, поэтому обучение по вопросам безопасности должно быть обязательным и интерактивным. Регулярные подкрепления и выборочные учения являются необходимым напоминанием о том, что атака может произойти в любой момент. Коммуникация имеет ключевое значение, поскольку руководство по безопасности делится информацией о новых и текущих угрозах и поощряет пользователей сообщать обо всем подозрительном.

Узнайте больше о том, как обнаруживать угрозы безопасности до того, как они нанесут ущерб.

1 Умнее с Gartner, избегайте этих 9 ошибок корпоративной цифровой трансформации бизнеса, 6 ноября 2019 г., https://www.gartner.com/smarterwithgartner/avoid-these-9-corporate-digital-business-transformation-mistakes/ .

Сетевые решения для слепых зон | WatchGuard

Что такое слепые зоны сети и как они используются?Организации изо всех сил стараются своевременно и эффективно выявлять угрозы, в основном потому, что им не хватает информации о своей среде, необходимой для обнаружения вредоносных действий.Согласно недавнему отчету SANS Institute, в то время как 97% организаций собирают журналы, только 44% из этих организаций регулярно просматривают свои журналы и только 14% уверены в своей способности точно анализировать большие наборы данных для выявления тенденций в области безопасности.

- BYOD. Продолжающееся внедрение политик «Принеси свое собственное устройство» (BYOD) усугубляет эту проблему, добавляя множество неизвестных мобильных устройств в ваши беспроводные сети. Персональные ноутбуки и мобильные устройства редко имеют такую надежную защиту конечных точек, которая требуется на корпоративном уровне.Когда сотрудник подключает свое личное устройство к вашей сети, это риск для всей компании.

- Тень ИТ. Тем временем сотрудники из лучших побуждений могли установить свои собственные серверные приложения или программное обеспечение, такое как веб-сервер, без разрешения ИТ-отдела. Этот сотрудник, скорее всего, не будет следовать передовым методам регулярной установки исправлений для обеспечения защиты от использования уязвимостей.

- Мошеннические беспроводные точки доступа. Сотрудники также могут устанавливать несанкционированные точки беспроводного доступа, чтобы обеспечить более удобный доступ к сети в своем офисе.Эти мошеннические точки доступа могут позволить посторонним легче атаковать вашу защищенную сеть, даже не ступая в ваше здание. При более серьезных атаках преступник может установить собственную мошенническую точку доступа, чтобы сохранить доступ после физического вторжения.

- Ботнеты. При других атаках ботнеты могут иметь установленное программное обеспечение, которое обращается к серверу управления и контроля через вашу сеть.

Этот трафик управления и контроля часто маскируется под обычный трафик просмотра веб-страниц, и его бывает трудно обнаружить.

Этот трафик управления и контроля часто маскируется под обычный трафик просмотра веб-страниц, и его бывает трудно обнаружить.

Видимость вашей сети имеет решающее значение для выявления скрытых угроз. Как минимум, администраторы должны установить базовый уровень нормальной сетевой активности и расследовать любые серьезные отклонения от этого базового уровня. WatchGuard Dimension обеспечивает видимость всей сетевой активности с помощью подробных отчетов и легко просматриваемых информационных панелей, что позволяет ИТ-персоналу быстро выявлять возникающие угрозы.

Сервис WatchGuard Network Discovery — еще один важный инструмент для выявления «слепых зон» сети.Сервер Network Discovery, доступный во всех текущих моделях WatchGuard Firebox, работающих под управлением операционной системы Fireware версии 11.11 или выше, сканирует и отображает подключенные в настоящее время устройства и отслеживает новые подключения конечных точек.