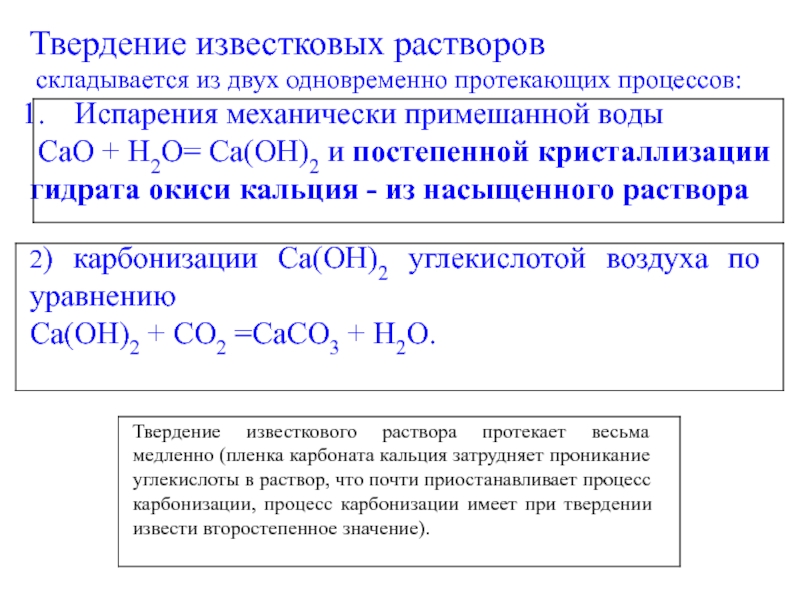

Твердение — определение термина

сложный процесс перехода вяжущего вещества из жидкого или вязкопластического состояния в твердое.

Научные статьи на тему «Твердение»

Процессы твердения тампонажного раствора

Определение 1

Тампонажный раствор – это совокупность…

Твердение тампонажного раствора обусловлено сложными физико-химическими и химическими процессами, которые…

При смешивании тампонажного раствора с водой на начальных этапах твердения в реакции гидратации (присоединение…

Термическая коррозия цементного камня обусловлена фазовыми переходами продуктов твердения в фазы, которые

Статья от экспертов

Настоящая работа посвящена попытке создания изделий на основе механоактивированных известково-кремнезёмистых вяжущих. В ходе работы было обнаружено, что механоактивация сырьевых смесей, позволяет уйти с автоклавной технологии на пропаривание при атмосферном давлении.

Научный журнал

Гидравлические вяжущие вещества обладают способностью к твердению в воде….

Способностями к гашению и воздушному твердению обладают только свободные оксиды магния и кальция….

В связи с этим будет уменьшаться способность извести к гидравлическому твердению….

Для твердения гидравлической извести характерны процессы воздушного и гидравлического твердения….

Чтобы гидравлическая известь правильно твердела, сначала обеспечиваются условия воздушного твердения

Статья от экспертов

В работе рассматривается управление электропроводностью алюмофосфатных материалов в зависимости от природы вводимого вещества – сульфатов бария и кальция. При этом предпосылкой является рассмотрение отношения радиуса катиона к радиусу аниона и электроотрицательности их взаимосвязи.

При этом предпосылкой является рассмотрение отношения радиуса катиона к радиусу аниона и электроотрицательности их взаимосвязи.

Научный журнал

Еще термины по предмету «Архитектура и строительство»

Основание теории «внешнее»

часть базиса теории (наряду с внутренним основанием) – опорный базис теории; состоит из эмпирического базиса, супертеоретического основания и философских оснований теории.

Амбар

холодное хозяйственное сооружение для хранения зерна, рыбы, рыболовных принадлежностей, различной утвари и пр. Внутри А. на полу установлены засеки (закрома) в виде ящиков особого устройства, удобных для засыпки зерна, большей частью они располагаются против входа.

Фаза первичного знания

знание о предметах или явлениях – результат наблюдений, поисковых экспериментов, стимулируемых соответствующими теоретическими предпосылками, или теоретических рассуждений. Является первой фазой на поисковом этапе познавательного процесса.

Является первой фазой на поисковом этапе познавательного процесса.

- Вторичное твердение

- Твердение дисперсионное

- Упрочнение при старении, твердение

- Твердение (вяжущих веществ)

- Дисперсионное упрочнение (операция), дисперсионное твердение (операция)

- Дисперсионное упрочнение (процесс), дисперсионное твердение (процесс)

- Акт приемки скрытых работ

- Акустические материалы

- Амбар

- Арка многолопостная

- Безригельная конструктивная система

- Кирпич керамический двухслойный

- Леса

- Подзоры

- Порядная

- Посом

- Равелин

- Фаза первичного знания

- Чертозианская мозаика

Повышай знания с онлайн-тренажером от Автор24!

- Напиши термин

- Выбери определение из предложенных или загрузи свое

- Тренажер от Автор24 поможет тебе выучить термины с помощью удобных и приятных карточек

Особенности твердения бетонного монолита

Высокая и предсказуемая прочность бетонного монолита — неоспоримый факт, именно это свойство бетона делает его основным материалом современного строительства. Процесс трансформации пластичного бетонного раствора в прочный монолит — твердение бетона происходит при определенных условиях. Задача строителя состоит в том, чтобы сделать его предсказуемым, получить монолит с заданной прочностью и долговечностью.

Процесс трансформации пластичного бетонного раствора в прочный монолит — твердение бетона происходит при определенных условиях. Задача строителя состоит в том, чтобы сделать его предсказуемым, получить монолит с заданной прочностью и долговечностью.

Особенности и условия твердения бетона

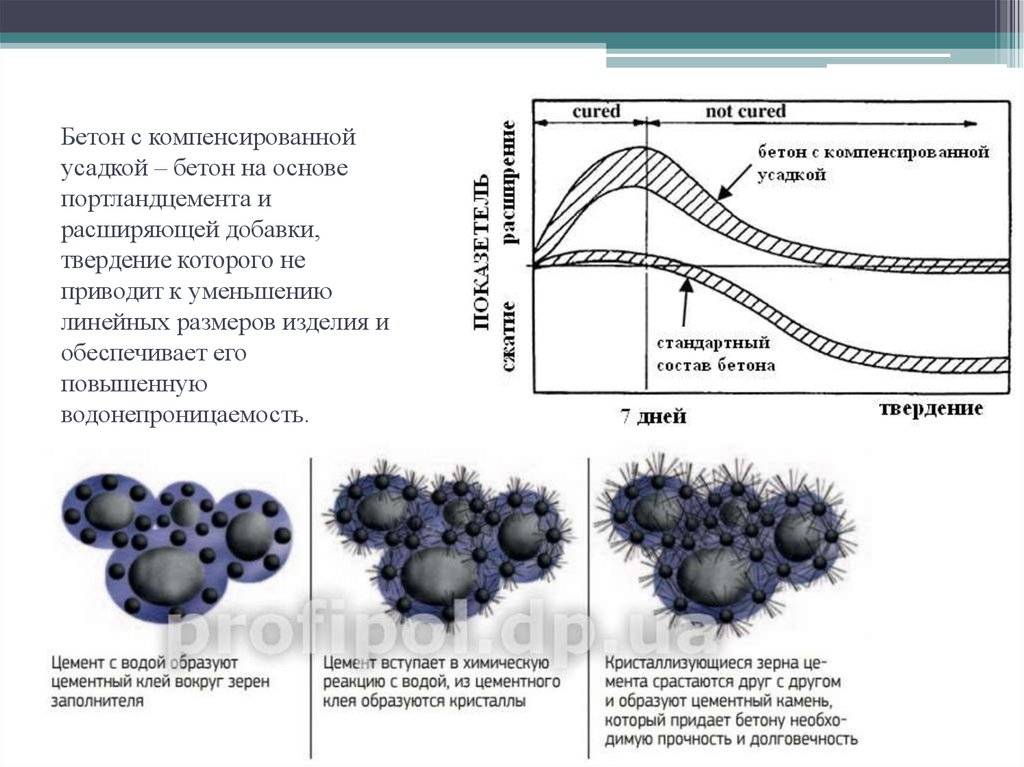

Процесс твердения бетона связан с гидратацией связующего вещества, цемента. При контакте с водой цемент начинает превращаться в плотно спаянную массу, при этом происходит образование цементного молочка, выделение тепла, формирование плотного и быстро твердеющего бетонного камня. Цементное молочко постепенно вытесняется наверх, а вода и гидратированный цемент формируют монолит.

Если в цемент и воду не добавлять объемные наполнители, бетонный камень окажется парадоксально прочным — в нем возникнут внутренние и поверхностные напряжения. Частицы наполнителя, гравия, песка и щебня распределяют прочность монолита по всему объему. При твердении возникает дополнительный эффект усадки:

- поверхность бетона высыхает быстрее, чем внутренний объем;

- при высыхании и первичном твердении происходит уменьшение объема, поэтому поверхностный слой сжимается быстрее внутренних;

- из-за разницы в скорости усадки на поверхности появляются усадочные трещины, которые могут дойти до ядра монолита и нарушить его однородность.

Строительные стандарты СНиП 52-01-2003 жестко ограничивают глубину усадочных трещин, которая не должна превышать 0,2 — 0,4 мм. При превышении этого значения монолит с высокой вероятностью утратит прочность.

Нормальная гидратация происходит при определенном соотношении воды и цемента и растворе. Это называется водоцементным соотношением и определяется как 0,3. Точнее и понятнее — для нормальной гидратации необходимо, чтобы масса воды составляла 30 % от массы цемента, В/Ц = 0,3. При показателе В/Ц = 0,25 и ниже гидратация идет на пределе минимума или происходит неравномерно, бетон комкуется, молочко не выделяется, твердение и набор прочности выходят из-под контроля.

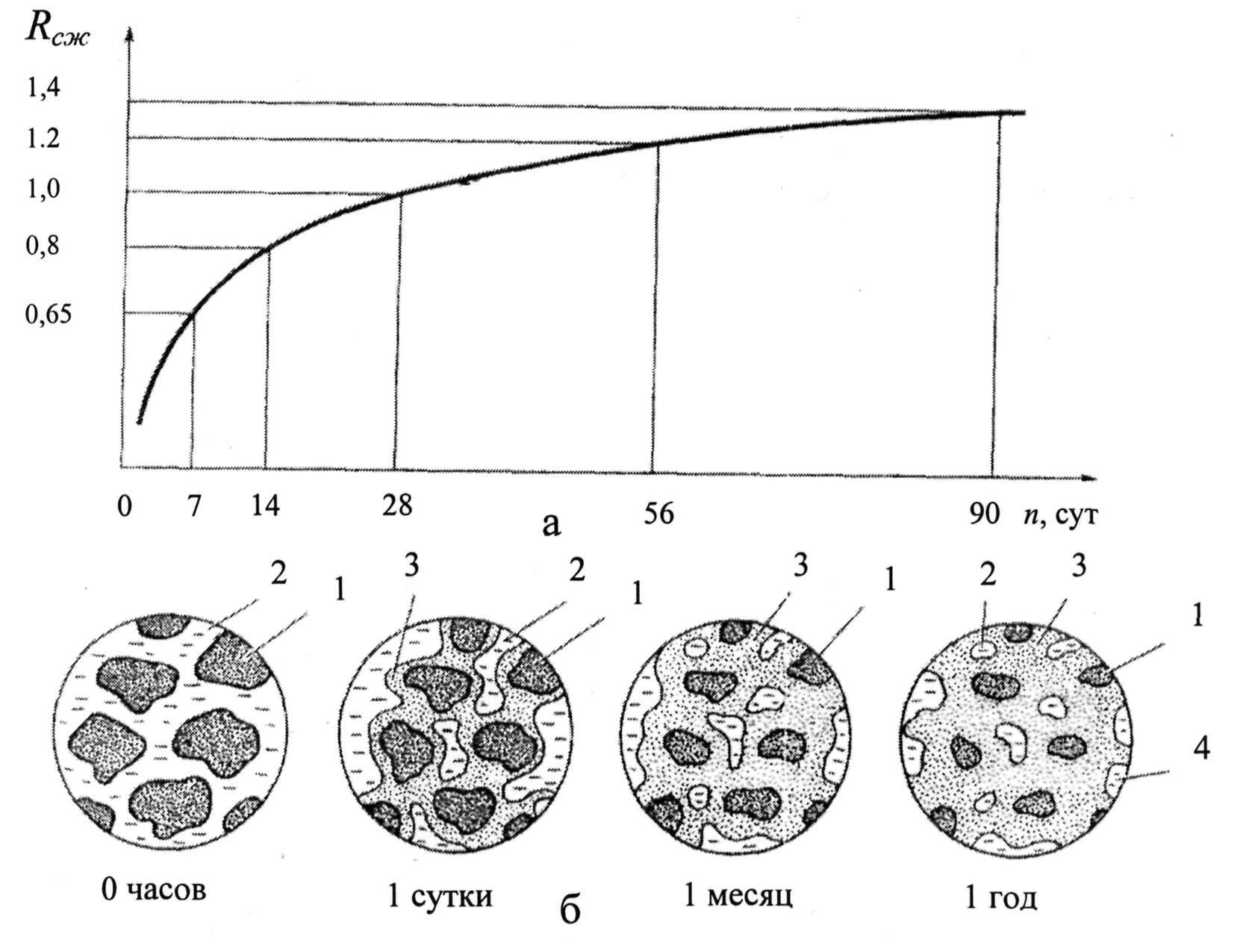

Твердение и набор прочности бетона

Это не один процесс, твердение и набор прочности идут параллельно и зависимо. Пока бетон остается пластичным, происходит частичное поглощение воды цементом, частичное испарение. Для каждого класса бетона имеется определенный период первичного схватывания:

- В15 при марке М200 — 2 — 2,5 часа;

- В22,5 при марке М300 — 1,5 — 2 часа;

- В30 при марке М400 — 1 — 2 часа.

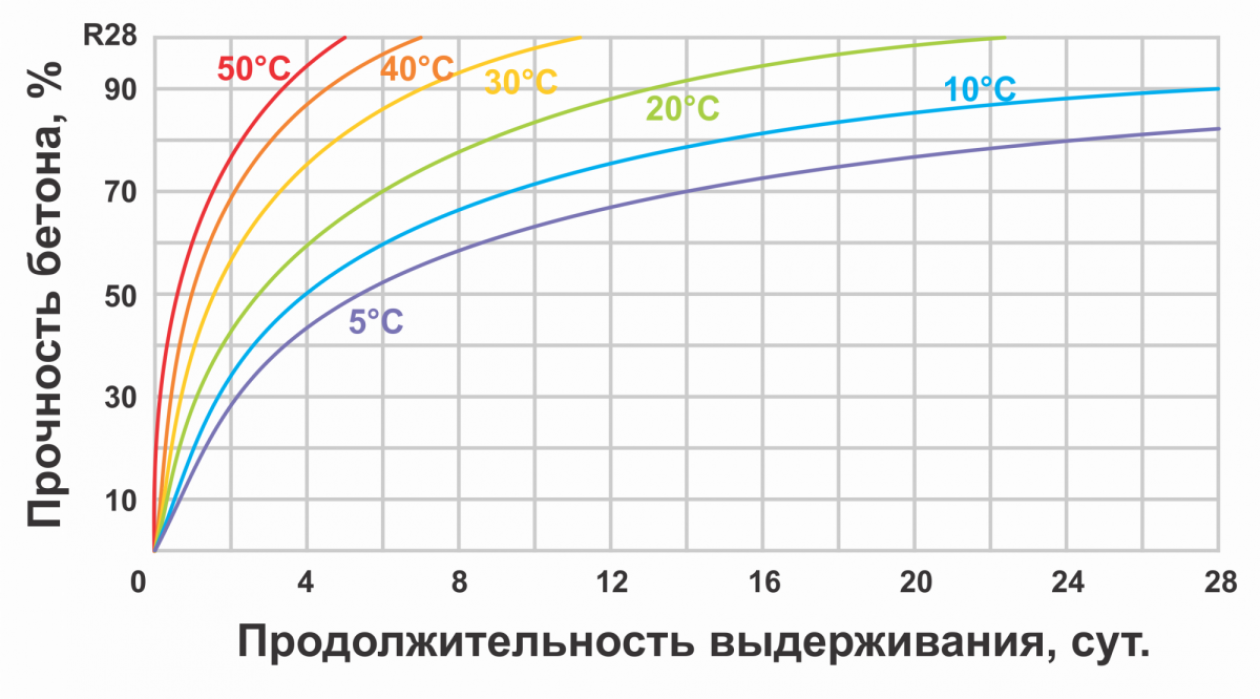

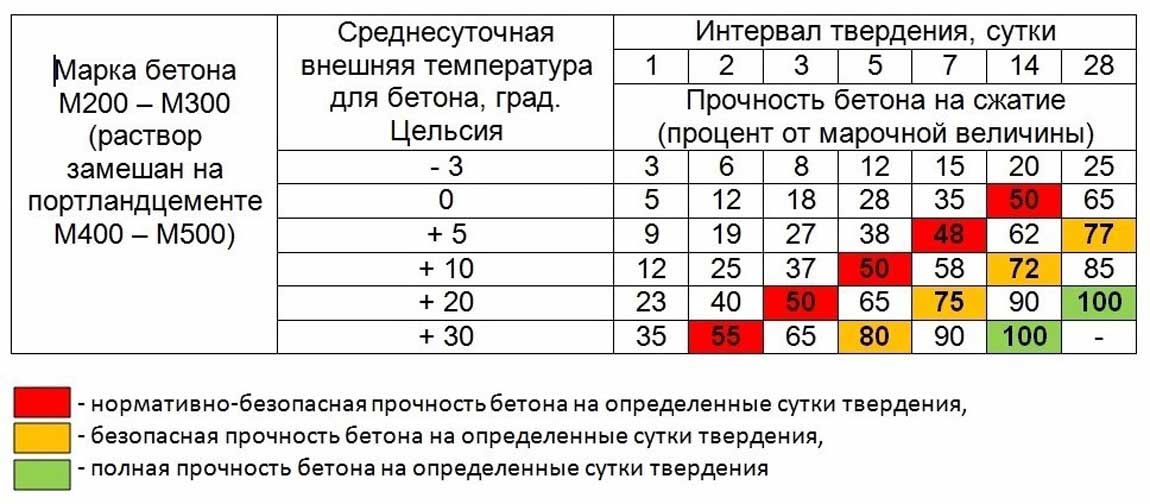

Температура и схватывание непосредственно связаны. При температуре около +20 С скорость схватывания будет соответствовать графику, при 0 С процесс начнется только через 4 — 5 часов и будет продолжаться около 10 часов. Заметное замедление схватывания начинается при температуре ниже +10 С.

Промерзание твердеющего бетона может привести к потере прочности наполовину. Если монолит уже достиг состояния критической прочности (минимальной), то после промерзания и оттаивания он продолжает твердеть нормально. Показатель критической прочности определяется в лаборатории, для бетонов разных классов он составляет от 30 до 50 % — чем выше класс, тем ниже критическая прочность. Например, для бетонов В7,5 и В10 это 50 % (половина полной прочности), для В30 и В40 — 30 %. Есть еще и распалубочная прочность 70 % — это тот показатель, при котором допускается снятие опалубки. Для каждого бетона есть определенный срок достижения критической и распалубочной прочности при условии, что был сохранен режим влажности и температуры.

Обратный эффект — ускоренное схватывание в жару тоже не несет ничего хорошего. Если бетон перевозят готовым раствором, заполняют сложные формы, то при температуре +30 С раствор может потерять пластичность, часть воды испарится, часть окажется поглощенной цементом.

Для предотвращения замедленного и ускоренного схватывания используются добавки в бетон. В жару это может быть Линамикс, Пилопаст, Сика Ретардер и другие. В холод и мороз добавляют 4% солей азотной кислоты, 2% сульфата натрия и 3% хлорида кальция, рассчитывая соотношение к общей массе бетонного раствора. При использовании ускорителей схватывания следует соблюдать осторожность, они могут негативно воздействовать на арматуру. Наиболее безобидным при соблюдении пропорции считается сульфат натрия.

Набор прочности идет одновременно с твердением и занимает обычно около месяца. По стандартам контрольный срок составляет 28 дней при нормальных условиях. Какие условия считать нормальными, и как регулировать процесс твердения?

Как помогать бетону твердеть правильно

Из написанного выше можно понять, что температура и влажность играют решающую роль в процессе превращения бетонного раствора в монолит. В проектном и частном строительстве разные возможности и разные способы решения этих задач. При крупном строительстве в холодное время бетон прогревают, используют шатры и большие покрытия с обогревом воздуха, постоянно подают воду на поверхность. В промышленном процессе изготовления ЖБИ используется автоклавирование — нагрев раствора в форме с пропариванием, позволяющий достичь рабочей прочности за несколько часов.

В проектном и частном строительстве разные возможности и разные способы решения этих задач. При крупном строительстве в холодное время бетон прогревают, используют шатры и большие покрытия с обогревом воздуха, постоянно подают воду на поверхность. В промышленном процессе изготовления ЖБИ используется автоклавирование — нагрев раствора в форме с пропариванием, позволяющий достичь рабочей прочности за несколько часов.

В частном строительстве важно:

- вести монолитные работы в теплое время года, при температурах от 15 до 25 С, с запасом времени примерно в месяц — полтора до наступления холодов;

- после заливки укрыть поверхность бетона влагонепроницаемым материалом, пленкой, предварительно залив бетон водой;

- следить за появлением цементного молочка на поверхности — это означает, что бетон защищен слоем воды от избыточного испарения;

- избегать экономии — самостоятельно сделанный своими руками бетонный раствор чаще всего ведет себя непредсказуемо.

Использование добавок и состав бетонного раствора

При приготовлении бетона под заливку важно точно соблюдать пропорции, особенно водоцементное соотношение. Количество и качество заполнителей тоже имеет большое значение для прочности. Соблюдение этих требований, как и грамотно организованный процесс доставки бетона в миксере возможно только при промышленном производстве раствора. На нашем предприятии можно заказать бетон для частного и проектного строительства, подбетонной подготовки, заливки фундаментов и несущих конструкций с добавлением пластификаторов, противоморозных добавок, ускорителей и замедлителей твердения. Качество компонентов и раствора контролируется по ГОСТ.

Количество и качество заполнителей тоже имеет большое значение для прочности. Соблюдение этих требований, как и грамотно организованный процесс доставки бетона в миксере возможно только при промышленном производстве раствора. На нашем предприятии можно заказать бетон для частного и проектного строительства, подбетонной подготовки, заливки фундаментов и несущих конструкций с добавлением пластификаторов, противоморозных добавок, ускорителей и замедлителей твердения. Качество компонентов и раствора контролируется по ГОСТ.

Закалка — Глоссарий | CSRC

- Проекты

- Публикации Развернуть или свернуть

- Темы Развернуть или свернуть

- Новости и обновления

- События

- Глоссарий

- О CSRC Развернуть или свернуть

Поиск

Сортировать поРелевантность (наилучшее соответствие)Срок (A-Z)Срок (Z-A)

Пункты на странице 100200500Все

- Глоссарий

А | Б | С | Д | Е | Ф | г | ЧАС | я | Дж | К | л | М | Н | О | п | Вопрос | р | С | Т | U | В | Вт | Икс | Д | Z

Закалка

Определения: Процесс, предназначенный для устранения средств атаки путем исправления уязвимостей и отключения второстепенных служб.

Источники:

НИСТ СП 800-152

Основы защиты системы

Сложные кибератаки доминируют в заголовках, из-за чего взломы кажутся изощренными. На самом деле, большинство взломов невероятно просты, и злоумышленники используют известные бреши в безопасности конфигурации. На самом деле, кибератаки довольно распространены. По данным IBM, 83% компаний сталкивались с более чем одним взломом во время работы.

Защита системы — один из лучших способов защитить вашу компанию от кибератак. Также известное как усиление защиты серверов, усиление безопасности и усиление операционных систем (ОС), усиление защиты системы представляет собой набор методов, инструментов и методологий для снижения уязвимости серверов и компьютеров.

Усиление защиты системы требует методологического подхода к выявлению, аудиту, контролю и устранению потенциальных пробелов в кибербезопасности в вашей организации. Чтобы избежать путаницы и чрезмерно конкретных (или слишком расплывчатых) терминов, таких как усиление защиты компьютеров, усиление защиты ноутбуков, усиление защиты настольных компьютеров, усиление защиты серверов, усиление защиты устройств и т. д., мы можем разделить действия по усилению защиты на функциональном уровне:

- Повышение защиты операционной системы : снижение уязвимости операционных систем на серверах и конечных точках путем удаления ненужных служб, отключения ненужных учетных записей и настройки параметров безопасности в соответствии с отраслевыми стандартами

- Защита сети : Укрепление сетевой инфраструктуры путем настройки брандмауэров (как аппаратных, так и программных), внедрения систем обнаружения и предотвращения вторжений и проведения регулярных оценок уязвимости

- Усиление защиты базы данных : Повышение безопасности баз данных путем реализации контроля доступа, шифрования конфиденциальных данных и настройки параметров безопасности

- Усиление защиты приложений : Настройка параметров приложений, таких как Microsoft Exchange или MS Office, для повышения защиты от эксплуатации с использованием макросов или подобных атак с использованием скриптов

- Повышение безопасности удаленных систем : Защита удаленных систем и устройств путем внедрения безопасных средств управления доступом и протоколов, а также мониторинга уязвимостей и угроз

В этом руководстве вы узнаете больше о процессе усиления безопасности системы и о том, почему это необходимо. Попутно мы обсудим элементы, типы и преимущества усиления защиты системы. Мы также поделимся передовым опытом в области укрепления систем и методами укрепления систем.

Попутно мы обсудим элементы, типы и преимущества усиления защиты системы. Мы также поделимся передовым опытом в области укрепления систем и методами укрепления систем.

Почему необходимо укреплять системы?

Помимо защиты ваших данных и систем от кибератак, усиление защиты поможет вам соблюдать законы и нормы:

- Законы: Некоторые законы требуют от вас усиления защиты ваших систем, в том числе:

- North American Electric Reliability Corporation Защита критической инфраструктуры (NERC CIP): этот стандарт предписывает необходимость «санкционировать и документировать изменения, отклоняющиеся от существующей базовой конфигурации».

- Стандарт безопасности данных индустрии платежных карт (PCI DSS) V4 : Требование 2 стандарта PCI DSS V4 требует применения безопасных конфигураций ко всем компонентам системы. Укрепление требует, чтобы вы сбалансировали функциональность с безопасностью. Другими словами, политика безопасности ваших систем должна учитывать требования кибербезопасности и способность ИТ-команды реализовать политику с использованием текущих уровней ресурсов.

- Закон о переносимости и подотчетности медицинского страхования (HIPAA) : Правило безопасности HIPAA устанавливает стандарты для защиты электронной личной медицинской информации (ePHI) физических лиц, которую получает, создает, поддерживает или использует организация, на которую распространяется действие страховки. Подпадающие под действие организации должны защищать ePHI пациентов, используя соответствующие технические, административные и физические средства защиты для обеспечения целостности, конфиденциальности и безопасности информации.

- Платформы: Для некоторых платформ также требуется усиление защиты системы. К ним относятся: Center for Internet Security (CIS) Control 4 : Этот стандарт требует от вас безопасной настройки корпоративных активов и программного обеспечения.

- Специальная публикация NIST 800-53, редакция 5 : CM-2 «Базовая конфигурация» и CM-3 «Контроль изменений конфигурации» отвечают необходимости усиления кибербезопасности служб, систем и продуктов, которые мы используем ежедневно.

- CM-2 «Базовая конфигурация»: Это требует от вас разработки, обслуживания, документирования, проверки и обновления текущей базовой конфигурации вашей системы. Базовые конфигурации системы включают аспекты эксплуатации, подключения и связи. Они служат основой для будущих сборок, изменений и выпусков систем и включают в себя реализацию контроля конфиденциальности и безопасности, топологию сети, рабочие процедуры и многое другое.

- CM-3 «Контроль изменения конфигурации»: Этот элемент управления требует от вас выполнения следующих действий:

- Определение и документирование изменений вашей системы, контролируемых конфигурацией

- Просмотрите предлагаемые изменения вашей системы, контролируемые конфигурацией, и одобрите любые изменения

- Решения об изменении конфигурации документа

- Внедрить утвержденные изменения, контролируемые конфигурацией

- Сохранять записи о таких изменениях в системе

- Просмотр и мониторинг действий, связанных с изменениями, контролируемыми конфигурацией

- Организация и контроль действий по контролю изменений конфигурации

- Руководства по технической реализации безопасности (STIG) Агентства оборонных информационных систем (DISA) : STIG DISA представляют собой набор передовых методов установки и поддержки ИТ-инфраструктур.

Каждый STIG относится к отдельному активу, например к сетевому оборудованию, операционной системе или приложению, и устанавливает методы настройки, необходимые для обеспечения безопасной настройки и обслуживания актива.

Каждый STIG относится к отдельному активу, например к сетевому оборудованию, операционной системе или приложению, и устанавливает методы настройки, необходимые для обеспечения безопасной настройки и обслуживания актива.

- Специальная публикация NIST 800-53, редакция 5 : CM-2 «Базовая конфигурация» и CM-3 «Контроль изменений конфигурации» отвечают необходимости усиления кибербезопасности служб, систем и продуктов, которые мы используем ежедневно.

Элементы усиления защиты системы

Усиление защиты системы состоит из нескольких элементов, в том числе:

- Оценка компонентов системы и сети : Прежде чем внедрять какие-либо меры безопасности, важно оценить потребности системы, просмотрев ее компоненты и сеть, чтобы получить четкое представление об основных потребностях сети. Сюда входит проверка BIOS, прошивки, сетевого стека и установленного программного обеспечения.

- Блокировка конфигураций: После определения основных потребностей конфигурации следует заблокировать, чтобы свести к минимуму потенциальные угрозы для ИТ-среды. В качестве справочных материалов можно использовать передовые отраслевые стандарты, такие как NIST, CIS и STIG DISA.

- Баланс между функциональностью и безопасностью: Повышение безопасности требует, чтобы вы сбалансировали функциональность и безопасность. Политика безопасности систем должна учитывать требования кибербезопасности и способность ИТ-команды реализовать политику с использованием текущих уровней ресурсов.

- Управление уязвимостями: Защита систем также требует управления уязвимостями, что требует от вас выявления, оценки, устранения и сообщения об уязвимостях безопасности в вашем программном обеспечении и системах. Это помогает приоритизировать возможные угрозы и свести к минимуму поверхность атаки ИТ-системы.

- Контроль изменений: Системный подход к управлению системными изменениями, контроль изменений гарантирует наличие документации для всех изменений без внесения ненужных изменений. Это также обеспечивает бесперебойное обслуживание и эффективное использование ресурсов. Управление изменениями обычно происходит после отправки запросов на изменение.

Примеры запросов на изменение включают обновления сетевых систем и добавление новых функций в программные приложения.

Примеры запросов на изменение включают обновления сетевых систем и добавление новых функций в программные приложения.

Рекомендации по усилению защиты системы

Как упоминалось ранее, в вашей системе существует множество аспектов повышения безопасности. Выполните следующие действия для защиты системы:

Учетные записи пользователей

Кибератаки часто используют уязвимости в учетных записях пользователей для получения доступа к ИТ-системам. Защита учетных записей пользователей снижает риск кибербезопасности за счет выявления и удаления ненужных учетных записей пользователей. Это также включает:

- Создание и внедрение политики учетных записей пользователей , который определяет разрешенные типы учетных записей, такие как учетные записи администратора, обычного пользователя и гостя. Обычно это включает в себя отключение локальных учетных записей по умолчанию и гостевых учетных записей.

- Создание безопасных паролей путем требования от пользователей следовать последним рекомендациям по сложности паролей, например избегать коротких, простых паролей и паролей по умолчанию

- Ограничение числа пользователей, имеющих доступ администратора к системе, или внедрение решения управления привилегированным доступом (PAM) для устранения постоянных привилегий в вашей среде.

- Ограничение доступа к привилегированным функциям , таким как управление учетными записями пользователей и конфигурация системы. Это поможет предотвратить несанкционированные изменения в системе.

- Обратите внимание на привилегии, предоставленные группам и встроенным учетным записям . Это может помочь гарантировать, что только авторизованные пользователи имеют доступ к конфиденциальной информации и системам.

Файловые системы

Защита файловых систем предотвращает просмотр, доступ и кражу ваших файлов злоумышленниками третьими лицами. В частности, это касается:

- Установка и поддержка безопасных разрешений : Установка соответствующих разрешений для файлов и каталогов, чтобы гарантировать, что только авторизованные пользователи имеют доступ к конфиденциальной информации.

- Шифрование конфиденциальных данных как при передаче, так и при хранении : Шифрование файлов и данных как при их передаче по сети, так и при их хранении на жестких дисках для защиты от несанкционированного доступа.

- Ограничение доступа в определенные типы файлов , такие как исполняемые файлы, чтобы уменьшить поверхность атаки.

- Реализация мониторинга целостности файлов : Мониторинг целостности файлов — это процесс, помогающий обнаруживать несанкционированные изменения в файлах и каталогах.

- Использование средств управления доступом: Внедрение средств управления доступом, таких как управление доступом на основе ролей (RBAC) или решение по управлению и администрированию удостоверений (IGA), чтобы гарантировать, что пользователи имеют доступ только к тем ресурсам и информации, которые им необходимы для выполнения своих рабочих функций.

Приложения

Использование уязвимостей приложений для получения несанкционированного доступа к системам — обычная тактика киберпреступников. Защита приложений, также называемая защитой программного обеспечения, предотвращает это, защищая ваши приложения от методов мошенничества, таких как несанкционированное вмешательство и обратный инжиниринг. Это также может уменьшить векторы атак:

Это также может уменьшить векторы атак:

- Внесение в белый список : Разрешение запуска в системе только приложений и программного обеспечения из белого списка. Это может помочь предотвратить запуск злоумышленниками вредоносного программного обеспечения в системе.

- Использование поддерживаемых версий программного обеспечения : Использование только тех версий программного обеспечения, которые все еще поддерживаются поставщиком. Это может помочь гарантировать, что все известные уязвимости будут устранены с помощью исправлений безопасности.

- Регулярное исправление и обновление : Установка исправлений и обновлений безопасности, как только они станут доступны. Это может помочь устранить недавно обнаруженные уязвимости.

- Внедрение платформ управления исправлениями : Использование системы управления исправлениями для автоматизации процесса применения исправлений и обновлений безопасности.

- Тестирование новых обновлений и версий перед внедрением : Тестирование новых обновлений и версий программного обеспечения перед их развертыванием в производственной среде, чтобы убедиться, что они не создают новых уязвимостей.

- Удаление ненужного программного обеспечения : Удаление любого ненужного программного обеспечения или приложений, которые не нужны системе по назначению.

- Использование тестирования белого ящика : Использование методов тестирования, таких как тестирование белого ящика, для выявления и исправления любых скрытых недостатков в коде приложения.

- Использование полиморфизма : Использование таких методов, как полиморфизм, для затруднения или невозможности обратного проектирования для злоумышленников, что помогает защитить код приложения от подделки.

- Использование криптографии и запутывания : Использование шифрования и запутывания кода для сокрытия кода и данных приложения, что затрудняет понимание или извлечение конфиденциальной информации злоумышленниками.

- Отключение всех ненужных функций и служб базы данных : Устраняя эти потенциальные векторы атак, вы можете значительно сократить точки входа для злоумышленников.

Операционные системы (ОС)

Как следует из названия, укрепление операционных систем (ОС) включает в себя включение или добавление функций безопасности в вашу ОС, чтобы сделать ее более безопасной. Защита ОС обычно включает в себя следующее:

- Закрытие неиспользуемых сетевых портов : Закрытие любых сетевых портов, которые не требуются системе по назначению, может помочь уменьшить поверхность атаки и предотвратить несанкционированный доступ.

- Отключение или удаление ненужных служб и драйверов: Удаление или отключение любых служб или драйверов, которые не нужны системе по назначению, может помочь уменьшить поверхность атаки и предотвратить несанкционированный доступ.

- Тестирование новых версий и обновлений перед внедрением: Тестирование новых версий ОС и обновлений перед их развертыванием в производственной среде, чтобы убедиться, что они не создают новых уязвимостей.

- Регулярное обновление ОС, таких как Linux и Windows, с помощью обновлений и исправлений для системы безопасности. : Установка исправлений и обновлений для системы безопасности по мере их появления может помочь устранить вновь обнаруженные уязвимости.

- Применение расширенных мер безопасности: Применение расширенных мер безопасности, таких как брандмауэры, системы обнаружения/предотвращения вторжений и антивирусное программное обеспечение для защиты вашей ОС.

- Включение безопасной загрузки : Безопасная загрузка — это функция безопасности Windows, которая предотвращает загрузку вредоносных программ при запуске компьютера. Это помогает гарантировать, что в системе может работать только доверенное программное обеспечение.

- Включение тайм-аутов, которые блокируют экран, если он остается без присмотра : Введение тайм-аутов, которые блокируют экран, если он остается без присмотра, может помочь предотвратить несанкционированный доступ к системе.

Сетевые устройства и сетевой стек

Сетевые порты, устройства и сетевые стеки постоянно подвергаются атакам из-за их подверженности сетевому трафику. Защита сети может помочь вам значительно сократить количество кибератак за счет устранения потенциальных уязвимостей сети.

Вы можете усилить безопасность сети и сетевого стека с помощью:

- Внедрения решения для предотвращения и обнаружения вторжений : Внедрение решения IPS может значительно повысить вашу безопасность, обнаруживая и останавливая попытки несанкционированного доступа.

- Настройка безопасных сетевых брандмауэров : Разрешая только необходимый трафик и блокируя неавторизованный трафик, вы значительно уменьшаете поверхность атаки.

- Удаление ненужных IP-маршрутов и элементов системы доменных имен (DNS) : Удаление всех ненужных IP-маршрутов и элементов DNS может помочь уменьшить поверхность атаки и предотвратить доступ.

- Внедрение отслеживания протокола динамической конфигурации хоста (DHCP) : Отслеживание DHCP действует как брандмауэр между доверенными DHCP-серверами и ненадежными хостами. Он проверяет сообщения DHCP из подозрительных источников, отфильтровывает недопустимые сообщения и ограничивает скорость трафика DHCP из ненадежных и надежных источников. Это также дает вам возможность создавать и поддерживать базу данных привязок отслеживания DHCP, содержащую информацию о подозрительных хостах с арендованными IP-адресами.

- Принудительное использование безопасных зашифрованных протоколов: Использование безопасных зашифрованных протоколов, таких как HTTPS и SFTP, может помочь предотвратить перехват и чтение сетевого трафика злоумышленниками.

BIOS и прошивка

Прошивка — это специальное компьютерное программное обеспечение, обеспечивающее низкоуровневый контроль за определенным аппаратным обеспечением устройства. BIOS, сокращение от Basic Input/Output System, представляет собой программное обеспечение, хранящееся на микросхеме памяти на материнской плате. Он предоставляет службы времени выполнения для программ и ОС и выполняет инициализацию в процессе загрузки. Скомпрометированный BIOS может позволить злоумышленнику получить несанкционированный доступ к системе, изменить системные настройки или даже установить вредоносное или другое вредоносное программное обеспечение.

BIOS, сокращение от Basic Input/Output System, представляет собой программное обеспечение, хранящееся на микросхеме памяти на материнской плате. Он предоставляет службы времени выполнения для программ и ОС и выполняет инициализацию в процессе загрузки. Скомпрометированный BIOS может позволить злоумышленнику получить несанкционированный доступ к системе, изменить системные настройки или даже установить вредоносное или другое вредоносное программное обеспечение.

Защита BIOS и встроенного ПО может включать:

- Включение защиты паролем : Установка пароля в BIOS или встроенном ПО может помочь предотвратить несанкционированный доступ к низкоуровневым настройкам системы.

- Отключение ненужных функций : Тонкая настройка BIOS или прошивки может помочь уменьшить поверхность атаки и предотвратить несанкционированный доступ.

- Обновление до последней версии: Регулярное обновление BIOS или микропрограммы до последней версии может помочь устранить недавно обнаруженные уязвимости.

- Включение безопасной загрузки : Безопасная загрузка — это функция безопасности, которая проверяет, подписаны ли микропрограмма, операционная система и другое программное обеспечение криптографическим ключом. Это помогает гарантировать, что в системе может работать только доверенное программное обеспечение.

- Включение TPM (Trusted Platform Module): TPM — это аппаратный компонент, обеспечивающий криптографические функции для защиты конфиденциальных данных, таких как ключи шифрования, пароли и цифровые сертификаты.

Аудит и управление изменениями

Аудит и управление изменениями используются для отслеживания изменений в системе и управления ими, а также для обеспечения их авторизации и документирования. Аудит помогает выявлять и отслеживать любые несанкционированные изменения в системе, а контроль изменений используется для управления и документирования любых необходимых изменений в системе.

Аудит при усилении защиты включает:

- Регулярный просмотр системных и сетевых журналов для обнаружения несанкционированного доступа или подозрительной активности

- Мониторинг производительности системы и способности обнаруживать любые потенциальные проблемы

- Отслеживание версий и обновлений программного обеспечения

- Аудит соответствия политикам и правилам безопасности

Управление изменениями должно состоять из следующих частей:

- Управление и документирование любых необходимых изменений в системе

- Проверка и утверждение запросов на изменение до их реализации

- Обеспечение того, чтобы изменения не приводили к появлению новых уязвимостей или отрицательно влияли на производительность системы

- Отслеживание изменений конфигурации системы и программного обеспечения

Устаревшие системы

Устаревшие системы считаются более сложными для доступа и более безопасными, поскольку данные, хранящиеся в этих системах, обычно не подключены к облаку. Однако эти системы гораздо более уязвимы для кибератак, чем современное программное обеспечение, поскольку данные в устаревших системах также с меньшей вероятностью будут защищены стандартными отраслевыми протоколами безопасности, что делает их легкой мишенью.

Однако эти системы гораздо более уязвимы для кибератак, чем современное программное обеспечение, поскольку данные в устаревших системах также с меньшей вероятностью будут защищены стандартными отраслевыми протоколами безопасности, что делает их легкой мишенью.

К сожалению, усиление защиты устаревших систем затруднено из-за отсутствия их интеграции с современными системами и недостаточной гибкости системы. Если вы не можете применить типичные меры защиты к своим устаревшим системам из-за отсутствия возможности настройки, рассмотрите возможность полной изоляции ваших устаревших систем от глобальных сетей.

Преимущества повышения безопасности системы

Усиление защиты системы имеет три основных преимущества:

- Повышенная безопасность: Меньшая поверхность атаки означает меньший риск несанкционированного доступа, утечки данных, спуфинга, программ-вымогателей или вредоносных программ.

- Улучшенная функциональность системы: Усиление защиты системы удаляет ненужные программы, снижая риск неправильной настройки, операционных проблем, компрометации и несовместимости.

- Упрощенное соответствие и аудит: Повышение безопасности системы приводит к уменьшению числа учетных записей и программ и упрощению ИТ-среды. В результате аудит требует гораздо меньше времени и ресурсов.

- Лучшее управление ресурсами: Повышение безопасности системы может означать, что ресурсы используются более эффективно, что может привести к повышению производительности и снижению затрат.

- Улучшенное реагирование на инциденты : Повышение безопасности системы означает уменьшение количества векторов атак, что может упростить обнаружение инцидентов и реагирование на них.

Рекомендации по усилению защиты системы

Как видите, процесс усиления защиты системы обеспечивает множество преимуществ, в том числе более высокий уровень безопасности, упрощенный аудит и соблюдение нормативных требований, а также улучшенную функциональность системы. Используйте этот контрольный список рекомендаций, чтобы повысить надежность вашей системы:

- Создайте и поддерживайте инвентарную запись для каждого актива.

Эта запись поможет вам определить и удалить ненужное оборудование и программное обеспечение. Не забудьте включить базовую конфигурацию каждого актива и записать каждое изменение.

Эта запись поможет вам определить и удалить ненужное оборудование и программное обеспечение. Не забудьте включить базовую конфигурацию каждого актива и записать каждое изменение. - Тщательно проверьте и подтвердите предлагаемые изменения. Убедитесь, что вы авторизовали все изменения и элементы управления доступом перед их проверкой.

- Защитите свои системы с помощью стандартных отраслевых платформ безопасности, таких как тесты CIS и средства управления. Надежные стандарты защиты, такие как CIS Controls, предоставляют действенные и конкретные способы остановить опасные и масштабные кибератаки. Опираясь на передовые исследования и обучение в области кибербезопасности, институт SANS, например, поддерживает средства контроля CIS посредством сертификации, обучения и исследований.

- Регулярно проводите оценку рисков. Оценка рисков — это набор процессов для выявления потенциальных угроз кибербезопасности, анализа связанных рисков и определения соответствующих способов контроля или устранения этих угроз.

Это может помочь вам выбрать критические требования для укрепления системы и пропустить менее важные.

Это может помочь вам выбрать критические требования для укрепления системы и пропустить менее важные. - Разработайте план управления конфигурацией. Полное описание политик, обязанностей, ролей и процедур, которые применяются при управлении конфигурацией ваших систем или когда они отклоняются от базового уровня, является обязательным.

- Регулярное исправление программного обеспечения. Заманчиво нажать «Напомнить позже», когда вы получаете уведомления с предложением обновить компьютер или программное обеспечение. Однако регулярное исправление системы безопасности не позволяет киберпреступникам использовать бреши в системе безопасности, поэтому не рекомендуется пропускать или откладывать исправления и обновления.

- Следуйте принципу наименьших привилегий. Также известный как принцип минимальных привилегий, принцип наименьших привилегий — это идея о том, что любая программа, пользователь или процесс должны иметь только минимальные привилегии доступа, необходимые для выполнения их функций.

Например, гостевой учетной записи не требуется доступ к данным о человеческих ресурсах. Точно так же разработчику мобильных приложений не нужен привилегированный доступ к финансовым записям. Есть много преимуществ реализации принципа минимальных привилегий, включая следующие:

Например, гостевой учетной записи не требуется доступ к данным о человеческих ресурсах. Точно так же разработчику мобильных приложений не нужен привилегированный доступ к финансовым записям. Есть много преимуществ реализации принципа минимальных привилегий, включая следующие:- Повышенная безопасность: В 2013 году Эдвард Сноуден слил миллионы файлов Агентства национальной безопасности (АНБ), поскольку у него были права администратора, хотя в первую очередь он отвечал за создание резервных копий баз данных. С тех пор АНБ лишило 90% своих сотрудников полномочий администратора.

- Уменьшенная поверхность атаки: Системы, которые следуют принципам минимальных привилегий или исключают постоянные привилегии, имеют меньшую поверхность атаки, поскольку жизненно важные привилегии ограничены определенными учетными записями, приложениями и процессами. Ограниченное распространение вредоносного ПО: Если вредоносное ПО влияет на вашу систему и ваша система следует принципу минимальных привилегий, раздел, в который оно впервые попало, там и останется.

- Лучшая готовность к аудиту: Объем аудита намного меньше, если проверяемая система следует принципу минимальных привилегий.

- Шифрование конфиденциальных данных . Рекомендуется ввести шифрование как при передаче, так и при хранении, для защиты от несанкционированного доступа.

- Защитите свою сеть :

- Внедрите методы усиления защиты брандмауэра, чтобы свести к минимуму количество открытых сетевых портов, ограничивающих ненужный трафик.

- Внедрить брандмауэр веб-приложений для защиты от веб-атак.

- Используйте безопасные протоколы, такие как HTTPS и SFTP, для защиты передачи данных.

- Реализуйте сегментацию сети, чтобы ограничить область возможного нарушения безопасности.

- Регулярно делайте резервные копии важных данных и проверяйте возможность восстановления резервных копий. Это позволит быстрее восстановить работу в случае взлома.