СИП дома из ЦСП

ЧТО ТАКОЕ ЦСП-ПАНЕЛЬ И ОТЛИЧИЯ ОТ ОСП-ПАНЕЛИ

ЦСП – это цементно-стружечная плита, которая изготавливается на основе древесной стружки, портландцемента. Смесь готовиться с добавлением воды, связующих элементов. По сравнению с OSB, ЦСП выигрывает, в первую очередь, за счет отсутствия в составе клеевых составов. Применение ЦСП в строительстве домов более предпочтительно, поскольку этот вид плит имеет отличные характеристики:

Экологическая чистота

ЦСП не содержит клеев, все компоненты, из которых она состоит, чистые.

Пожарная безопасность

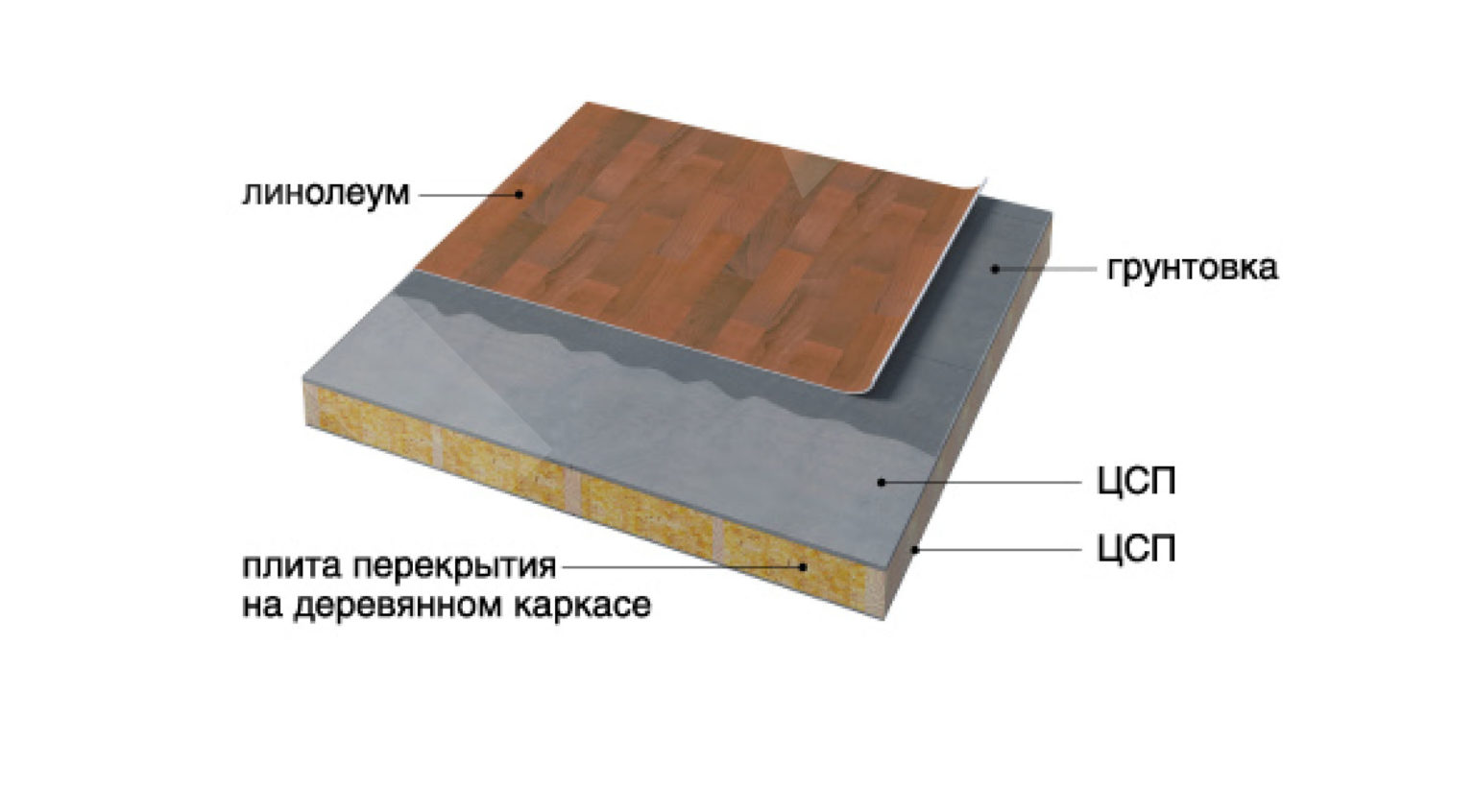

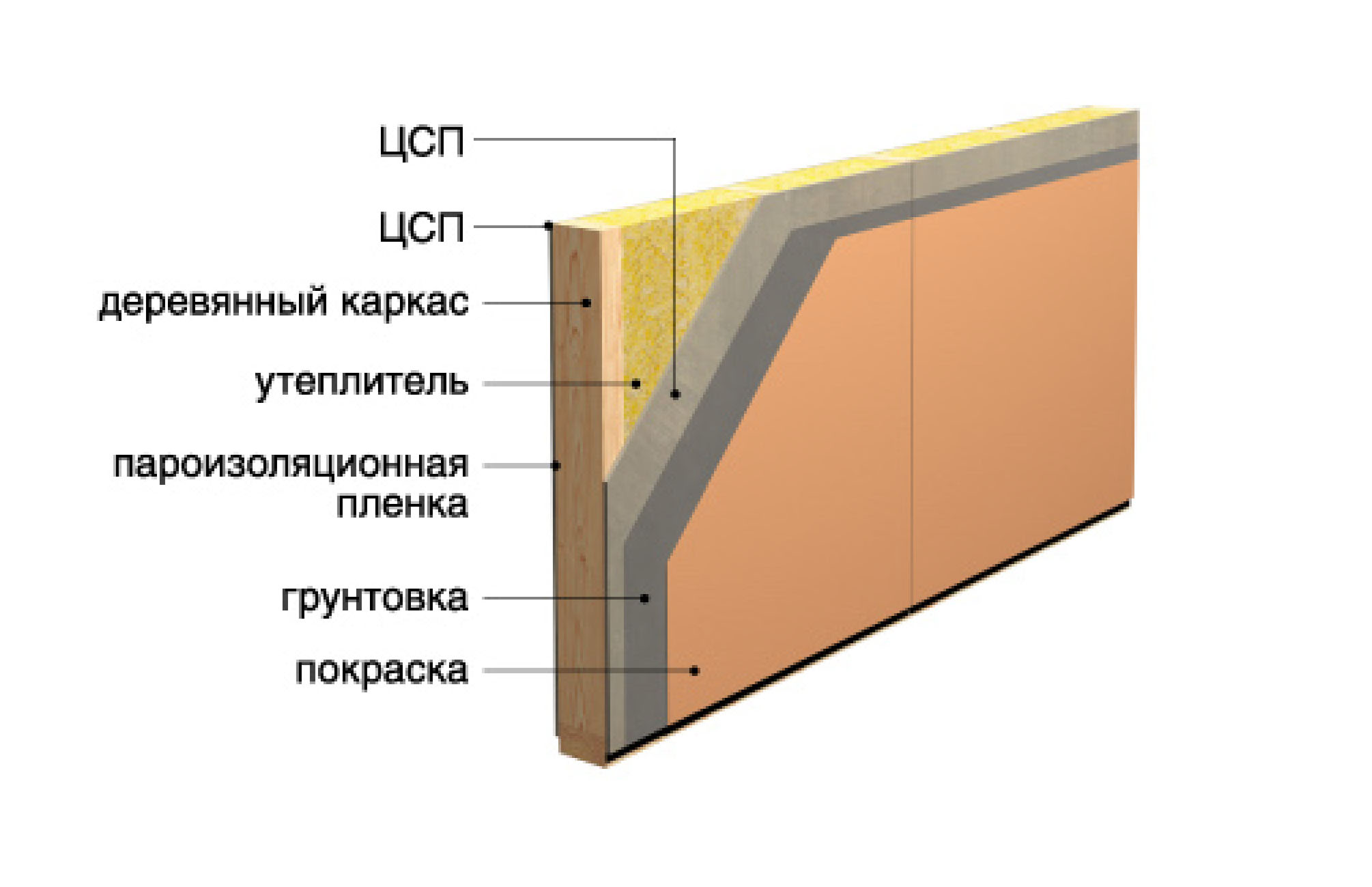

По огнестойкости материал характеризуется как «слабогорючий», поэтому ограничений по его применению нет, может использоваться не только для наружной, но и для внутренней отделки помещений. ЦСП подходят для монтажа пола, перегородок, подшивки потолков.

Выстроенные и отделанные ЦСП стены обеспечивают нормативную микровентиляцию, тем самым обеспечивается нормальный воздухообмен, благоприятная влажность.

Влагостойкость

Материал хорошо переносит увлажнение, в том числе мокрую штукатурку, климатические нагрузки.

Биостойкость

Отделка из ЦСП не съедобна для грызунов, вредоносных микроорганизмов, не подвержена заплесневению, гниению.

Совместимость с другими материалами

Отделку стен из ЦСП можно выполнять с использованием любых материалов.

РЕКОМЕНДАЦИИ В СТРОИТЕЛЬСТВЕ С ЦСП

Чтобы наружная отделка была экономичной, рекомендуется кроить детали в заводских условиях.

Элементы при строительстве нельзя сращивать вплотную, монтаж выполняется с отступом 3-5 мм. Плиты СМЛ, ЦСП, так же как и СИП имеют в своем составе натуральную древесину, которая подвержена набуханию, поэтому плита должна иметь возможность расширяться без последствий разрушения.

При строительстве, а в особенности при обшивке дома необходимо использовать саморезы с белым или желтым покрытием, они менее подвержены коррозии и более прочные.

Для герметизации стыков рекомендуется применять эластичные составы, чтобы они не разрушились в результате подвижки панелей.

Хоть каркасно-панельная технология строительства проще, чем возведение домов традиционным способом, заниматься ответственным монтажом должны профессионалы. Конечно, такие работы как нанесение штукатурки или лицевую отделку можно выполнить и без квалификации, но основное строительство можно доверяться только специалистам.

Завод «TermoPanel» единственный в Волго-Вятском регионе, который выпускает ECO-панели с ЦСП.

Предлагаем ознакомиться с технологией производства СИП-панелей ЦСП и их свойствами:

|

Производство ЦСП-щитов |

ЦСП и ОСП пролежали 5 лет на улице |

|

Испытание ЦСП на огнестойкость |

Обработка ЦСП |

что лучше, ГВЛ или ОСБ, СМЛ, ГСП, ЦСП, фанера? -Советы по ремонту и выбору строительных материалов

Начало ремонтных работ подразумевает поиск материалов, принятие решения о найме бригады или надеяться на собственные силы. И даже если было решено заниматься благоустройством собственного жилища самостоятельно или предстоит ремонт хозяйственного помещения.

И даже если было решено заниматься благоустройством собственного жилища самостоятельно или предстоит ремонт хозяйственного помещения.

В любом случае придётся посмотреть мастер-классы, ознакомиться с советами специалистов. Ведь часто от выбранного материала будет зависеть микроклимат в помещении.

И тогда возникает справедливый вопрос: какой материал будет лучше для обшивки помещений внутри или снаружи. Обшивка является не финальным слоем, на неё, часто без особых проблем крепится ковролин или линолеум, укладывается плитка или кафель, кроется обои и покрываются краской.

В первую очередь различные подобные строительные материалы используются для утепления, шумоизоляции и для поглощения влаги. Рассмотрим в сравнении преимущества гипсоволокнистых листов и ориентированно-стружечной плиты.

ГВЛ или ОСБ

Каждый из материалов является экологически чистыми и природными продуктами. Однако, они имеют абсолютно разные характеристики и свойства. ГВЛ — это листы из строительного гипса, которые армируются целлюлозой.

Второй материал, ОСБ — это несколько склеенных между собой листов, состав которых на сто процентов природный, древесная стружка. Прессуются и склеиваются они с помощью смолы, искусственного воска, кислоты борной. Важно, что для внешней или внутренней облицовки плиты разнятся по методу прессования. Для наружных — продольная стружка, для внутренних — поперечная. Данные плиты имеют разные маркировки и в том числе есть ОСП, которые выдерживают условия влажности.

Благодаря составу цена ОСП значительно ниже, чем у ГВЛ. Стружечные плиты такие же прочные. Они отличаются качеством исполнения и приятным внешним видом, в помещении не будет неприятного запаха благодаря минимальному использованию синтетических склеивающих составов. Они мало весят, поэтому легко работать в любых плоскостях. И надо очень постараться, чтобы сломать плиты.

Стружечные плиты такие же прочные. Они отличаются качеством исполнения и приятным внешним видом, в помещении не будет неприятного запаха благодаря минимальному использованию синтетических склеивающих составов. Они мало весят, поэтому легко работать в любых плоскостях. И надо очень постараться, чтобы сломать плиты.

Эти плиты также как и ГВЛ обрабатываются без труда. Вопрос о нежеланных жителях среди стружек не должен беспокоить потребителя. Благодаря специальной обработке, это невозможно. Этими плитами также возможна обшивка стен, может стать основой для укладки кровли и полов как промежуточного слоя.

Есть некоторые пункты, которые могут стать решающими при выборе материала:

- непросто укладывать плитку или кафель на плиты ОСП;

- поверхность ориентированно-стружечных не идеально ровная по сравнению с ГВЛ;

- плиты из стружки, конечно, достаточно горючие;

- влагостойкие свойства все-таки различны и предпочтение отдаётся ГВЛВ.

ГВЛ или СМЛ

Рассмотрим ещё один вариант замены ГВЛ на СМЛ. СМЛ — это стекломагниевый лист, также материал имеет множество других названий, но это все одно и тоже. Он является стройматериалом, который создаётся на основе магнезиального вяжущего. Не стоит переживать о его составе, он безопасен для человека и широко используется для отделки жилых и общественных помещений. Стекломагниевые листы имеют основное преимущество перед другими отделочными материалами — стойкость к огню.

СМЛ — это стекломагниевый лист, также материал имеет множество других названий, но это все одно и тоже. Он является стройматериалом, который создаётся на основе магнезиального вяжущего. Не стоит переживать о его составе, он безопасен для человека и широко используется для отделки жилых и общественных помещений. Стекломагниевые листы имеют основное преимущество перед другими отделочными материалами — стойкость к огню.

СМЛ используют для обшивки стен, полов и потолков, создании перегородок. То же самое можно сказать и ГВЛ. Однако, часто производители «химичат» с составом именно этих стройматериалов. Поэтому специалисты рекомендуют покупать только если есть подробная маркировка и поставщик проверенный. Каждый из материалов практически не боится огня, часто ГВЛ и СМЛ используют для обшивки лифтов, например.

Также разнится цена, ГВЛ намного дороже. СМЛ отмечен высокой хрупкостью, при работе с ним много мусора получается. Могут возникнуть трудности при укладки финишных слоёв плитки, обоев.

ГВЛ или ГСП

ГСП — это гипсо-стружечные листы или плиты, которые используются только для внутренней отделки. Им можно облицовывать стены, полы и потолки. Состав позволяет назвать его экологически чистым, пожаростойкий. Стружка является основным элементом, и связывается строительным гипсом.

ГСП достаточно стойко выдерживает влажные помещения, только если она поступает периодически. Также она достаточно прочная. Внешние шумы проходят через него с трудом. Благодаря гипсовой основе легко впитывает и отдаёт влагу, когда это необходимо. Тем самым, как и ГВЛ, способен создавать комфортный микроклимат помещения. С гипсо-стружечными листами легко работать, пилить, резать и накладывать любые финишные слои.

Она имеет идеальную ровную поверхность, как и ГВЛ. Если планируются большие нагрузки, то для облицовки рекомендуется ГСП. Цена его гораздо превышает ГВЛ.

ГВЛ или ЦСП

ЦСП — это цементно-стружечная плита. Состав его достаточно прост:

- древесные стружки;

- цемент;

- специальные хим.

добавки для снижения влияния дерева на цемент.

добавки для снижения влияния дерева на цемент.

Данный стройматериал является крайне прочным, дышащим, негорючим, не пропускает звук, водостойкий и практически не возможно гниение. Он подходит для внешней и внутренней облицовки помещений, стен, потолков, полов, основа под кровлю.

Благодаря высокой плотности, является достаточно тяжелым материалом, и работать под потолком уже не так просто, как с ГВЛ. Он имеет низкий уровень гибкости, при том не относится к хрупким стройматериалам. Не смотря на высокую стойкость ГВЛ к влаге, ЦСП с цементной основой лучше. Цена цементно-стружечной плиты дешевле ГВЛ.

ГВЛ или фанера

Фанера — это многослойные листы, в основе которых специальный шпон, который склеивается. Количество слоёв может быть разное. Есть макриврованные влагостойкие листы. Используется в жилых помещениях н частого пользования.

Звукоизоляционные свойства гораздо ниже ГВЛ, но в то же время прочнее в несколько раз. При производстве фанеры нет строгого слежения за идеальной толщиной листа по всему периметру. При работе с ней много стружек разлетается. Неплохо подходит для выравнивания пола, профессионалы даже отдают предпочтение фанере больше, чем ГВЛ. Цена гипсоволокна намного выше из-за состава и метода производства.

При работе с ней много стружек разлетается. Неплохо подходит для выравнивания пола, профессионалы даже отдают предпочтение фанере больше, чем ГВЛ. Цена гипсоволокна намного выше из-за состава и метода производства.

Политика безопасности содержимого (CSP) — HTTP

Content Security Policy (CSP) — это дополнительный уровень безопасности, который помогает обнаруживать и смягчать определенные типы атак, включая межсайтовый скриптинг (XSS) и атаки с внедрением данных. Эти атаки используются для всего: от кражи данных до порчи сайта и распространения вредоносных программ.

CSP спроектирован так, чтобы быть полностью обратно совместимым (за исключением CSP версии 2, где есть некоторые явно упомянутые несоответствия в обратной совместимости; подробнее здесь, раздел 1.1).

Браузеры, которые его не поддерживают, по-прежнему работают с серверами, которые его реализуют, и наоборот: браузеры, которые не поддерживают CSP, игнорируют его, функционируя как обычно, по умолчанию применяя стандартную политику одного и того же источника для веб-контента.

Чтобы включить CSP, необходимо настроить веб-сервер для возврата HTTP-заголовка Content-Security-Policy .

(Иногда вы можете увидеть упоминания о заголовке X-Content-Security-Policy , но это более старая версия, и вам больше не нужно ее указывать.)

В качестве альтернативы элемент можно использовать для настройки политики, например:

Примечание: Некоторые функции, такие как отправка отчетов о нарушениях CSP, доступны только при использовании заголовков HTTP.

Предотвращение межсайтовых сценариев

Основная цель CSP — смягчить атаки XSS и сообщить о них. XSS-атаки используют доверие браузера к содержимому, полученному с сервера.

Вредоносные скрипты выполняются браузером жертвы, потому что браузер доверяет источнику контента, даже если он исходит не оттуда, откуда кажется.

CSP позволяет администраторам серверов уменьшить или устранить векторы, по которым может происходить XSS, указав домены, которые браузер должен рассматривать как допустимые источники исполняемых скриптов. В этом случае браузер, совместимый с CSP, будет выполнять только сценарии, загруженные в исходные файлы, полученные из этих разрешенных доменов, игнорируя все остальные сценарии (включая встроенные сценарии и HTML-атрибуты обработки событий).

В качестве окончательной формы защиты сайты, которые не хотят, чтобы скрипты execute может глобально запретить выполнение скрипта.

Защита от перехвата пакетов

В дополнение к ограничению доменов, с которых можно загружать контент, сервер может указать, какие протоколы разрешено использовать;

например (и в идеале с точки зрения безопасности) сервер может указать, что весь контент должен загружаться с использованием HTTPS.

Полная стратегия безопасности передачи данных включает не только принудительное использование HTTPS для передачи данных, но и маркировку всех файлов cookie атрибутом  Сайты также могут использовать

Сайты также могут использовать Strict-Transport-Security HTTP-заголовок, чтобы браузеры подключались к ним только по зашифрованному каналу.

Настройка политики безопасности контента включает добавление HTTP-заголовка Content-Security-Policy к веб-странице и присвоение ему значений для управления тем, какие ресурсы пользовательскому агенту разрешено загружать для этой страницы.

Например, страница, которая загружает и отображает изображения, может разрешать изображения из любого места, но ограничивать действие формы определенной конечной точкой.

Правильно разработанная политика безопасности содержимого помогает защитить страницу от атак с использованием межсайтовых сценариев.

В этой статье объясняется, как правильно создавать такие заголовки, и приводятся примеры.

Указание вашей политики

Вы можете использовать HTTP-заголовок Content-Security-Policy для указания вашей политики, например:

Content-Security-Policy: policy

Политика представляет собой строку, содержащую директивы политики, описывающие вашу политику безопасности контента.

Написание политики

Политика описывается с помощью ряда директив политики, каждая из которых описывает политику для определенного типа ресурса или области политики.

Ваша политика должна включать директива политики default-src , которая является запасным вариантом для других типов ресурсов, когда у них нет собственных политик (полный список см. в описании директивы default-src ).

Политика должна включать директиву default-src или script-src , чтобы предотвратить запуск встроенных скриптов, а также блокировать использование eval() .

Политика должна включать директиву default-src или style-src , чтобы запретить применение встроенных стилей из элемент